الرقابة على الإنترنت

الرقابة على الإنترنت هي التحكم في نشر والوصول إلى المعلومات على الإنترنت، وتستخدم في الرقابة تقنية تعتمد على جدار ناري أو بروكسي، ويتم ذلك من خلال إجبار جميع المتعاملين مع الشبكة على المرور عبر خوادم البروكسي قبل الوصول إلى الشبكة،

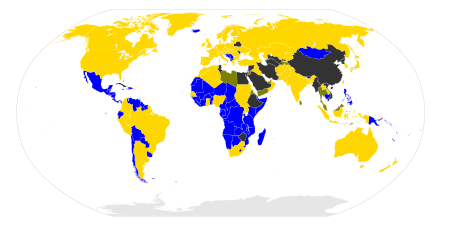

أكثر الدول تشددا في الرقابة

الدول التالية هي أكثر الدول تشددا في الرقابة على الإنترنت حسب إحصائية لمراسلين بلا حدود، أجريت الإحصائية في عام 2006 ::[1]

البرامج

جو گلانڤيل، محرر Index on Censorship يلاحظ أن "الرقابة، لأول مرة في تاريخها، أصبحت مؤسسة تجارية".[2]

تجسس وكالة المخابرات القومية

إدوارد سنودن، مقاول لصالح وكالة الأمن القومي قبل الكشف للإعلام عن التفاصيل السرية لبرنامج التجسس الخاص بالوكالة.[3][4]، قال في تسريباته الأخيرة أن شركات التكنولوجيا مثل گوگل وميكروسوفت ليست فقط تتعاون بطيب خاطر مع الأجهزة الأمنية - لكنها تساعد نفسها أيضاً، حيث تقوم بالتصنت على الإنترنت، والولوج لكميات هائلة من البيانات من الكابلات البحرية. [5]

يوضح تقرير نشر في أتلانتيك كيف يتجسس البريطانيون باستخدام أكثر من برنامجين صوتيتين أسماء "گلوبال تلكومز إكسپلوريشن" و"ماسترينگ ذه إنترنت". يقال أن هذه البرامج تشبه برنامج پريزم، ويتم تشغيلهم تحت عملية كبرى تسمى "مشروع تمپورا". حسب الوثائق المسربة من سنودن، عن طريق تمپورا يتم تجميع أكثر من 21 مليون گيگابايت من البيانات يومياً، والتي يم تجميعها وتحليلها في جهة واحدة.

وصفت الأتلانتيك كيف أن تلك البيانات يتم تقاسمها بين مقرات الاتصالات الحكومية البريطانية وناسا، حيث يعمل أكثر من 550 محلل بدوام كامل على تصنيفها وتحليلها. في هذه الحالة، فإن الخطر على خصوصيتنا أكثر مما تجمعه ناسا عن پريزم، لأن التصنت على الكابلات البحرية يعني أن الوكالات يمكنها جمع المحتويات الدخلية للاتصالات، أكثر من مجرد حصولها على بيانات وصفية.

متحدثاً إلى محلل الأمن ياكون أپلبوم، يروي سنودن كيف أن مقرات الاتصالات الحكومية البريطانية "يمكن أن تكون أسوأ" من ناسا، لأن أنظمتها تقوم بإفراغ جميع البيانات دون تمييز، بغض النظر عن كونها تخص من أو عن محتوى تلك البيانات.

يقول سنودن "إذا كن لديك إختيار، يجب عليك ألا ترسل أي بيانات عن طريق الخطوط أو الخوادم البريطانية".

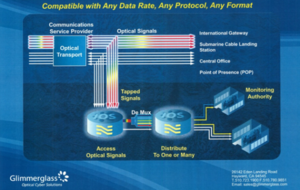

الطريقة الفعلية التي تستخدم مقرات الاتصالات الحكومية البريطانية للحصول على هذه البيانات لا يزال محل جدل، بالرغم من أن الأتلانتيك تعتقد أنه يمكن أن يكون عن طريق نوع من "المسبارات الاعتراضية" الذي يتم وضعه في مختلف المحطات الأرضية بالمملكة المتحدة. هذه "المسبارات الاعتراضية" يقال أنها أجهزة صغيرة قادرة على إلتقاط الضوء المرسل إلى كابلات الألياف البصرية، فيقوم الضوء حول "پريزم"، بنسخها، قبل السماح لها في الاستمرار في طريقها.

مقاول الحكومة الأمريكية گيلمرگلاس، من المرجح أنه قدم على الأقل بعض من تلك التكنولوجيات التي سمحت لمقرات الاتصالات الحكومية البريطانية بهذا التصنت. أفادت أڤياشن ويك أن الشركات كانت تقوم ببعض الإعتراضات لصالح مقرات الاتصالات الحكومية، لصالح الحكومة الأمريكية في 2010. علاوة على ذلك، فقد سبق وأن تفاخر گيلمرگلاس بأنه كان قادراً على مراقبة حركة الخدمات وتشمل فيسبوك وجيميل، وقال أنه باع هذه التكنولوجيا لمختلف الحكومات.

الرقابة الفنية

فيما يلي بعض الطرق الشائعة للرقابة على المحتوى :[6]

- اعتراض الIP . Access to a certain IP address is denied. If the target Web site is hosted in a shared hosting server, all websites on the same server will be blocked. This affects IP-based protocols such as HTTP, FTP and POP. A typical circumvention method is to find proxies that have access to the target websites, but proxies may be jammed or blocked, and some Web sites, مثل ويكيبيديا (when editing), also block proxies. Some large websites مثل گوگل have allocated additional IP addresses to circumvent the block, but later the block was extended to cover the new IPs.

- DNS filtering and redirection. Don't resolve أسماء النطاقات، أو return incorrect IP addresses. This affects all IP-based protocols such as HTTP, FTP and POP. A typical circumvention method is to find a domain name server that resolves domain names correctly, but domain name servers are subject to blockage as well, especially IP blocking. Another workaround is to bypass DNS if the IP address is obtainable from other sources and is not blocked. Examples are modifying the Hosts file or typing the IP address instead of the domain name in a متصفح الشبكة.

- Uniform Resource Locator (URL) filtering. Scan the requested URL string for target keywords regardless of the domain name specified in the URL. This affects the HTTP protocol. Typical circumvention methods are to use escaped characters in the URL, or to use encrypted protocols such as VPN and TLS/SSL.[7]

- غربلة الباكتات. Terminate TCP packet transmissions when a certain number of controversial keywords are detected. This affects all TCP-based protocols such as HTTP, FTP and POP, but Search engine results pages are more likely to be censored. Typical circumvention methods are to use encrypted connections - such as VPN and TLS/SSL - to escape the HTML content, or by reducing the TCP/IP stack's MTU/MSS to reduce the amount of text contained in a given packet.

- قطع وإعادة الوصلة. If a previous TCP connection is blocked by the filter, future connection attempts from both sides will also be blocked for up to 30 minutes. Depending on the location of the block, other users or websites may also be blocked if the communication is routed to the location of the block. A circumvention method is to ignore the reset packet sent by the firewall.[8]

- Web feed blocking. Increasingly, incoming URLs starting with the words "rss", "feed", or "blog" are blocked.[9]

- الرقابة العكسية. الحواسب التي تحاول الوصول لبعض المواقع بما فيهم گوگل يتم كشفهم تلقائياً لمسح عكسي من مزود الخدمة في محاولة ظاهرة لانتزاع المزيد من المعلومات من النظام "المعادي offending" .[بحاجة لمصدر]

أحد أشهر برامج الفلترة هو SmartFilter، المملوك من Secure Computing في كاليفورنيا، التي اشترتها مؤخراً مكآفي. سمارت فلتر يـُستعمل في تونس، السعودية والسودان, as well as in the US and the UK.[2]

مواقع مستهدفة

- المواقع ذات المحتويات الإباحية و خاصة في ما يتعلق باستغلال الأطفال.

- مواقع خدمات الشبكات الاجتماعية مثل فيس بوك و ماي سبيس

- موقع ويكيبيديا خاصة في الصين.

- المدونات السياسية.

- موقع يوتيوب.

- المواقع النازية وخصوصا في فرنسا وألمانيا.

- المواقع الدينية المعادية.

- موقع قوقل و خاصة في الصين و كوبا.

- مواقع تجاوز الحجب.

تجاوز الحجب

هناك العديد من الطرق المختلفة التي يلجأ لها رواد الأنترنت لتحجاوز الحجب و الألتفات علية. و كل طريقة من هذه الطرق تحمل في طياتها فرقات كبيرة في الإستخدام ، السرعة و الأمان.

انظر أيضاً

- Computer surveillance

- برنامج تحكم في المحتوى

- Criticism of Wikipedia, Censorship

- Cyber-dissident

- Electronic Frontier Foundation

- Geolocation

- International Freedom of Expression eXchange — monitors Internet censorship worldwide

- Internet brigades - flooding rather than censoring

- Irrepressible.info

- Jingjing and Chacha

- Proxy list

- OpenNet Initiative

- Scieno Sitter

- Tunisia Monitoring Group

- رقابة ذاتية

- رقابة

المصادر

- ^ List of the 13 Internet enemies RSF, 2006 November

- ^ أ ب Glanville, Jo (17 نوفمبر 2008). "The big business of net censorship". The Guardian.

- ^ Gellman, Barton; Markon, Jerry (9 يونيو 2013). "Edward Snowden says motive behind leaks was to expose 'surveillance state'". The Washington Post. Retrieved 10 يونيو 2013.

{{cite news}}: Cite has empty unknown parameter:|1=(help) - ^ Gellman, Barton; Blake, Aaron; Miller, Greg (9 يونيو 2013). "Edward Snowden comes forward as source of NSA leaks". The Washington Post. Retrieved 10 يونيو 2013.

- ^ "How The NSA Taps Undersea Fiber Optic Cables". http://siliconangle.com. 19 يوليو 2013. Retrieved 22 يوليو 2013.

{{cite web}}: External link in|publisher= - ^ Empirical Analysis of Internet Filtering in China.

- ^ For an example, see Wikipedia:Advice to users using Tor to like me bypass the Great Firewall

- ^ Academics break the Great Firewall of China

- ^ Cheng, Jacqui (5 أكتوبر 2007). "China's Great Firewall turns its attention to RSS feeds". Ars Technica. Retrieved 5 أكتوبر 2007.

وصلات خارجية

- Global Integrity: Internet Censorship, A Comparative Study; puts online censorship in cross-country context.

ويكيات

- Wikia Censorship at Wikia

- Internet censorship wiki at cship.org

حملات مضادة

- Index on Censorship

- Electronic Frontier Foundation US-based organization promoting online freedoms.

- iraniazad.com Committee against censorship.

- Freedom Against Censorship Thailand (FACT) International campaign against all censorship based in Thailand.

- irrepressible.info Amnesty International campaign to combat Internet repression.

- Erik Ringmar, A Blogger's Manifesto: Free Speech and Censorship in the Age of the Internet (London: Anthem Press, 2007)

- Picidae Break through the Internet Censorship!

- www.web-censorship.org Shows web-censorship pages from all around the world.

وسائل التجاوز

- Handbook for bloggers and cyber-dissidents Reporters without Borders guide on Internet anonymity, censorship circumvention, and blogging, , [1] (online).

- Reporters Without Borders: Technical ways to get around censorship, [2], [3], [4], [5]

- Information Without Borders a technology provider organization developing a standard sneakernet protocol (SNP) and working code, for circumvention and for rural access

- List of possible weaknesses in systems to circumvent Internet censorship by Bennett Haselton, 2002

- Psiphon software that is installed on a computer in a non-censored country to allow unhindered access to selected users in censored countries.

- Tor is an anonymity-network capable of bypassing Internet censorship

- OpenNet A world map that shows world access powers.

- Libertus.net: ISP "Voluntary" / Mandatory Filtering (2008 review of state of the internet filtering)

- Sesawe is an international consortium working to support uncensored access to the Internet.