هجمات سيبرانية

الهجمات السيبرانية أو الهجوم السيبراني cyberattack هو أي مناورة هجومية تستهدف نظم معلومات الحاسب أو شبكات الحاسوب أو البنى التحتية أو أجهزة الحاسب الشخصية.[1]المهاجم هو شخص أو عملية تحاول الوصول إلى البيانات أو الوظائف أو المناطق المحظورة الأخرى في النظام دون إذن، ويحتمل أن يكون ذلك بقصد ضار.[2]اعتماداً على السياق، يمكن أن تكون الهجمات السيبرانية جزءاً من الحرب الإلكترونية أو الإرهاب الإلكتروني. يمكن استخدام الهجوم السيبراني من قبل دول ذات سيادة أو أفراد أو مجموعات أو مجتمع أو منظمات، وقد ينشأ من مصدر مجهول. يُطلق أحياناً على المنتج الذي يسهل هجوماً إلكترونياً اسم سلاح سيبراني.

قد يسرق الهجوم السيبراني أو يغير أو يدمر هدفاً محدداً بواسطة اختراق نظام حساس.[3] يمكن أن تتراوح الهجمات السيبرانية من تثبيت برامج التجسس على جهاز حاسب شخصي إلى محاولة تدمير البنية التحتية لدول بأكملها. يسعى الخبراء القانونيون إلى قصر استخدام المصطلح على الحوادث التي تسبب ضرراً مادياً، وتمييزه عن خروقات البيانات الأكثر روتينية وأنشطة القرصنة الأوسع.[4]

أصبحت الهجمات السيبرانية معقدة وخطيرة بشكل متزايد.[5]

يمكن استخدام تحليلات سلوك المستخدم ومعلومات الأمان وإدارة الأحداث (SIEM) للمساعدة في منع هذه الهجمات.

تعاريف

منذ أواخر الثمانينيات تطورت الهجمات السيبرانية عدة مرات لاستخدام الابتكارات في تكنولوجيا المعلومات كناقلات لارتكاب جرائم الإنترنت. في السنوات الأخيرة، زاد حجم وقوة الهجمات السيبرانية بسرعة، كما لاحظ المنتدى الإقتصادي العالمي في تقريره لعام 2018: "القدرات السيبرانية الهجومية تتطور بسرعة أكبر من قدرتنا على التعامل مع الحوادث العدائية."[6]

في مايو 2000، حدد فريق مهام هندسة الإنترنت الهجوم في RFC 2828 بأنه:[7]

- الاعتداء على أمن النظام ينشأ من تهديد ذكي، أي فعل ذكي هو محاولة متعمدة (خاصة بمعنى الأسلوب أو التقنية) للتهرب من الخدمات الأمنية وتنتهك السياسة الأمنية للنظام.

تعرف تعليمات CNSS رقم 4009 بتاريخ 26 أبريل 2010 بواسطة لجنة أنظمة الأمن القومي للولايات المتحدة الأمريكية[8] الهجوم على أنه:

- أي نوع من الأنشطة الخبيثة التي تحاول جمع أو تعطيل أو رفض أو إضعاف أو تدمير موارد نظام المعلومات أو المعلومات نفسها.

أدى الاعتماد المتزايد للمجتمع الحديث على المعلومات وشبكات الحاسب (في القطاعين الخاص والعام، بما في ذلك الجيش)[9][10][11]إلى مصطلحات جديدة مثل الهجوم السيبراني والحرب السيبرانية.

تعرّف تعليمات CNSS رقم 4009 [8]الهجوم السيبراني على النحو التالي:

- يستهدف الهجوم، عبر الفضاء السيبراني، استخدام المؤسسة للفضاء السيبراني بغرض تعطيل أو إضعاف أو تدمير أو التحكم بشكل ضار في بيئة/بنية تحتية حاسوبية; أو تدمير سلامة البيانات أو سرقة المعلومات الخاضعة للرقابة.

مع بدء السيارات في تبني المزيد من التقنيات، أصبحت الهجمات السيبرانية تهديداً أمنياً للسيارات.[12]

الانتشار

في الأشهر الستة الأولى من عام 2017، تمت سرقة ملياري سجل بيانات أو تأثرت بالهجمات السيبرانية، ووصلت مدفوعات برامج الفدية إلى US$2 billion، أي ضعف ذلك في عام 2016.[13]في عام 2020، مع زيادة العمل عن بُعد كأثر لوباء COVID-19 العالمي، تكشف إحصاءات الأمن السيبراني عن زيادة هائلة في البيانات المخترقة.[14] من المتوقع أن يصل سوق أمن المعلومات العالمي إلى 170.4 مليار دولار في عام 2022.[بحاجة لمصدر]

الحرب السيبرانية والإرهاب السيبراني

تستخدم الحرب السيبرانية تقنيات الدفاع عن المعلومات وشبكات الحاسوب التي تسكن الفضاء السيبراني ومهاجمتها، غالباً من خلال حملة إلكترونية أو سلسلة من الحملات المرتبطة. إنه ينكر قدرة الخصم على فعل الشيء نفسه، أثناء استخدام الأدوات التكنولوجية للحرب لمهاجمة أنظمة الحاسب الحساسة للخصم. من ناحية أخرى، فإن الإرهاب السيبراني هو "استخدام أدوات شبكة الحاسب لإغلاق البنى التحتية الوطنية الحيوية (مثل الطاقة والنقل والعمليات الحكومية) أو لإكراه أو تخويف حكومة أو سكان مدنيين".[15] وهذا يعني أن نتيجة كل من الحرب الإلكترونية والإرهاب السيبراني هي نفسها، لتدمير البنى التحتية الحيوية وأنظمة الحاسب المرتبطة ببعضها البعض داخل حدود الفضاء السيبراني.

أوضح خبير الجرائم المالية ڤيت بوتيرلين أن المنظمات، بما في ذلك الجهات الحكومية، التي لا تستطيع تمويل نفسها من خلال التجارة بسبب العقوبات المفروضة عليها، تشن هجمات إلكترونية على البنوك لتوليد الأموال.[16]

العوامل

هذا القسم يحتاج المزيد من الأسانيد للتحقق. (July 2014) (Learn how and when to remove this template message) |

تساهم ثلاثة عوامل في سبب إطلاق الهجمات السيبرانية ضد دولة أو فرد: عامل الخوف، وعامل الإثارة، وعامل الضعف.

عامل الإثارة

عامل الإثارة هو مقياس للضرر الفعلي الناجم عن الهجوم، مما يعني أن الهجوم يتسبب في خسائر مباشرة (عادةً ما يكون فقدان التوافر أو فقدان الدخل) ويحصل على دعاية سلبية. في 8 فبراير 2000، أدى هجوم رفض الخدمة إلى خفض حركة المرور إلى العديد من المواقع الرئيسية، بما في ذلك أمازون و Buy.com وسي إن إن وإيباي (استمر الهجوم في التأثير على المواقع الأخرى في اليوم التالي).[17] وبحسب ما ورد قدرت أمازون خسارة الأعمال بـ 600 ألف دولار.[17]

عامل الضعف

يستغل عامل الضعف مدى تعرض مؤسسة أو مؤسسة حكومية للهجمات السيبرانية. قد تعمل المنظمات التي ليس لديها أنظمة صيانة على خوادم قديمة تكون أكثر عرضة للخطر من الأنظمة المحدثة. يمكن أن تكون المنظمة عرضة لهجوم رفض الخدمة ويمكن تشويه مؤسسة حكومية على صفحة الوب. يؤدي هجوم شبكة الحاسب إلى تعطيل سلامة البيانات أو مصداقيتها، عادةً من خلال تعليمات برمجية ضارة تعمل على تغيير منطق البرنامج الذي يتحكم في البيانات، مما يؤدي إلى حدوث أخطاء في المخرجات.[18]

من قراصنة محترفين لإرهابيين سيبرانيين

| هذا section قد يحوي معلومات تعارض سياسة الأبحاث غير المنشورة أو معلومات غير مسندة. الرجا مساعدة المعرفة بإضافة مصادر قبل حذف المقال. هذه المقالة تم تعليمها منذ March 2015. |

يمكن المخترقين المحترفين، سواء كانوا يعملون بمفردهم أو يعملون من قبل الوكالات الحكومية أو الجيش، العثور على أنظمة حاسب بها نقاط ضعف تفتقر إلى برامج الأمان المناسبة. بمجرد اكتشاف هذه الثغرات الأمنية، يمكنهم إصابة الأنظمة بشفرات ضارة ومن ثم التحكم في النظام أو الحاسب عن بُعد عن طريق إرسال أوامر لعرض المحتوى أو تعطيل أجهزة الحاسب الأخرى. يجب أن يكون هناك خلل في النظام موجود مسبقاً داخل الحاسب مثل عدم وجود حماية من الفيروسات أو تكوين نظام خاطئ حتى يعمل الرمز الفيروسي.

سيعمل العديد من المخترقين المحترفين على الترويج لأنفسهم لدى الإرهابيين الإلكترونيين، لتحقيق مكاسب مالية أو لأسباب أخرى.[19] هذا يعني مجموعة جديدة من القواعد تحكم أفعالهم. الإرهابيون السيبرانيون لديهم خطط مع سبق الإصرار[20] وهجماتهم ليست وليدة الغضب. إنهم بحاجة إلى تطوير خططهم خطوة بخطوة والحصول على البرنامج المناسب لتنفيذ هجوم. وعادة ما يكون لديهم أجندات سياسية تستهدف الهياكل السياسية. الإرهابيون السيبرانيون هم قراصنة ذوو دوافع سياسية، ويمكن أن تؤثر هجماتهم على الهيكل السياسي من خلال هذا الفساد والدمار.[21] كما تستهدف المدنيين والمصالح المدنية والمنشآت المدنية. كما ذكرنا سابقاً، يهاجم الإرهابيون السيبرانيون الأشخاص أو الممتلكات ويسببون ضرراً كافياً لتوليد الخوف.

أنواع الهجمات

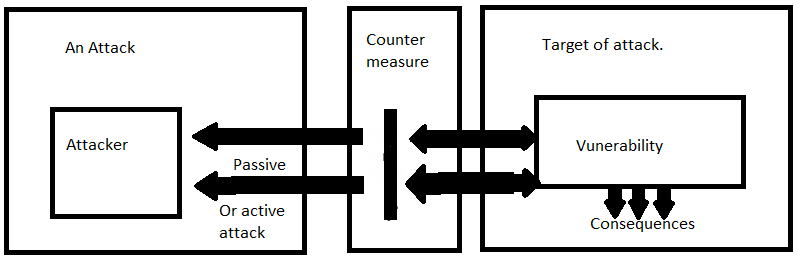

يمكن أن يكون الهجوم نشطاً أو غير نشط.[7]

- يحاول "الهجوم الفعال" تغيير موارد النظام أو التأثير على عملياتها.

- يحاول "هجوم الغير نشط" التعلم أو الاستفادة من المعلومات من النظام ولكنها لا تؤثر على موارد النظام (على سبيل المثال، التنصت على المكالمات الهاتفية).

يمكن أن ينفذ الهجوم "من الداخل" أو من "خارج" المنظمة;[7]

- "الهجوم الداخلي" هو هجوم بدأه كيان داخل المحيط الأمني ("من الداخل")، أي كيان مرخص له بالوصول إلى موارد النظام ولكنه يستخدمها بطريقة لم يوافق عليها أولئك الذين منحوا التفويض.

- يبدأ "الهجوم الخارجي" من خارج المحيط بواسطة مستخدم غير مصرح له أو غير شرعي للنظام ("خارجي"). على الإنترنت، يتراوح المهاجمون الخارجيون المحتملون من المخادعين الهواة إلى المجرمين المنظمين والإرهابيين الدوليين والحكومات المعادية.[7]

يمكن أن يحتوي المورد (المادي أو المنطقي)، المسمى بالأصل، على واحد أو أكثر من نقاط الضعف التي يمكن أن تكون مستغلَّة بواسطة عامل تهديد في إجراء تهديد. نتيجة لذلك، قد يتم اختراق الخصوصية، الاستقامة أو التواجدية. من المحتمل أن يمتد الضرر إلى الموارد بالإضافة إلى الموارد التي تم تحديدها في البداية على أنها ضعيفة، بما في ذلك الموارد الإضافية للمنظمة وموارد الأطراف المعنية الأخرى (العملاء والموردين).

إن ما يسمى بثلاثية وكالة المخابرات المركزية هو أساس أمن المعلومات.

يمكن أن يكون الهجوم نشطاً عندما يحاول تغيير موارد النظام أو التأثير على تشغيلها: لذا فهو يضر بالتكامل أو التوفر. يحاول "الهجوم السلبي" "التعلم أو الاستفادة من المعلومات من النظام ولكنه لا يؤثر على موارد النظام: لذلك فهو يضر بالسرية.

التهديد هو احتمال انتهاك الأمن، والذي يحدث عندما يكون هناك ظرف أو قدرة أو فعل أو حدث يمكن أن ينتهك الأمن ويسبب ضرراً. أي أن التهديد هو خطر محتمل قد يستغل إحدى نقاط الضعف. يمكن أن يكون التهديد إما "متعمداً" (على سبيل المثال ذكياً; على سبيل المثال، مخترق فردي أو منظمة إجرامية) أو "عرضي" (على سبيل المثال، احتمال حدوث خلل في الحاسب، أو احتمال حدوث "فعل من الله" مثل زلزال أو حريق أو إعصار).[7]

طُوّرت مجموعة من السياسات المعنية بإدارة أمن المعلومات، نظام إدارة أمن المعلومات (ISMS)، لإدارة، وفقاً لمبادئ إدارة المخاطر، الإجراءات المضادة من أجل تحقيق إستراتيجية أمنية تم إعدادها وفقاً للقواعد واللوائح المعمول بها في بلد ما.[22]

يجب أن يؤدي الهجوم إلى حادث أمني، أي حدث أمني يتضمن انتهاكاً أمنياً. بمعنى آخر، حدث نظام متعلق بالأمان يتم فيه انتهاك سياسة أمان النظام أو انتهاكها بطريقة أخرى.

وتمثل الصورة الإجمالية عوامل الخطر لسيناريو المخاطر.[23]

يجب على المنظمة اتخاذ خطوات لاكتشاف الحوادث الأمنية وتصنيفها وإدارتها. تتمثل الخطوة المنطقية الأولى في إعداد خطة الاستجابة للحوادث وفي النهاية فريق استجابة طوارئ الحاسب.

لاكتشاف الهجمات، يمكن إعداد عدد من الإجراءات المضادة على المستويات التنظيمية والإجرائية والتقنية. فريق استجابة طوارئ الحاسب، تدقيق أمان تقنية المعلومات ونظام كشف التسلل هي أمثلة على هذه[24]

عادة ما يرتكب هجوم من قبل شخص لديه نوايا سيئة: تندرج هجمات ذوي القبعات السوداء في هذه الفئة ،بينما يقوم الآخرون بتنفيذ اختبار الاختراق على نظام معلومات المؤسسة لمعرفة ما إذا كانت جميع الضوابط المتوقعة في مكانها الصحيح.

يمكن تصنيف الهجمات حسب مصدرها: أي إذا تم تنفيذها باستخدام جهاز حاسب واحد أو أكثر: في الحالة الأخيرة يسمى الهجوم الموزع. وتُستخدم بوتنت لإجراء هجمات موزعة.

التصنيفات الأخرى وفقاً للإجراءات المستخدمة أو نوع الثغرات الأمنية المستغلة: يمكن أن تركز الهجمات على آليات الشبكة أو ميزات المضيف.

بعض الهجمات مادية: مثل سرقة أو إتلاف أجهزة الحاسب وغيرها من المعدات. البعض الآخر هو محاولات لفرض تغييرات في المنطق الذي تستخدمه أجهزة الحساب أو پروتوكولات الشبكة من أجل تحقيق نتيجة غير متوقعة (بواسطة المصمم الأصلي) ولكنها مفيدة للمهاجم. البرامج المستخدمة للهجمات المنطقية على أجهزة الحساسب تسمى برمجيات خبيثة.

فيما يلي قائمة مختصرة جزئية بالهجمات:

- الهجمات الغير نشطة

- جاسوسية رقمية

- شبكات الاتصال

- هجمات المضيف

- الهجمات النشطة

- هجوم الحرمان من الخدمات

- DDos أو هجوم رفض الخدمة الموزع هو محاولة قام بها المتسلل لمنع الوصول إلى خادم أو موقع وب متصل بالإنترنت. يتم تحقيق ذلك باستخدام نظم محوسبة متعددة، مما يثقل كاهل النظام المستهدف بالطلبات، مما يجعله غير قادر على الاستجابة لأي استفسار.[25]

- الانتحال

- هجوم تهديد مختلط

- الشبكات

- المضيف

- هجوم الحرمان من الخدمات

- بواسطة الطريقة

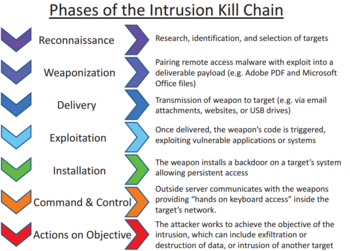

بالتفصيل، هناك عدد من التقنيات لاستخدامها في الهجمات السيبرانية ومجموعة متنوعة من الطرق لإدارتها للأفراد أو المؤسسات على نطاق أوسع. تنقسم الهجمات إلى فئتين: الهجمات النحوية والهجمات الدلالية. تعتبر الهجمات المنسقة مباشرةً; من البرامج الضارة التي تشمل الفيروسات والديدان وأحصنة طروادة.

الهجمات المنسقة

Viruses

الڤيروس عبارة عن برنامج ذاتي النسخ يمكنه إرفاق نفسه ببرنامج أو ملف آخر من أجل التكاثر. يمكن للڤيروس أن يختبئ في مواقع غير محتملة في ذاكرة نظام الحاسب ويلصق نفسه بأي ملف يراه مناسباً لتنفيذ التعليمات البرمجية الخاصة به. يمكنه أيضاً تغيير بصمته الرقمية في كل مرة يتكرر فيها مما يجعل من الصعب تعقبه في الحاسب.

الديدان الحاسوبية

لا تحتاج دودة الحاسوب إلى ملف أو برنامج آخر لنسخ نفسها; إنه برنامج تشغيل مكتفٍ ذاتياً. تتكاثر الديدان عبر الشبكة باستخدام الپروتوكولات. يستفيد أحدث تجسيد للديدان من نقاط الضعف المعروفة في الأنظمة لاختراق التعليمات البرمجية الخاصة بها وتنفيذها والنسخ المتماثل إلى أنظمة أخرى مثل دودة Code Red II التي أصابت أكثر من 259000 نظام في أقل من 14 ساعة.[27]على نطاق أوسع، يمكن تصميم الديدان للتجسس الصناعي لمراقبة أنشطة الخادم وحركة المرور وجمعها ثم إعادة إرسالها إلى منشئها.

أحصنة طروادة

صٌمم حصان طروادة لأداء مهام مشروعة ولكنه يؤدي أيضاً نشاطاً غير معروف وغير مرغوب فيه. يمكن أن يكون أساس العديد من الفيروسات والديدان المثبتة على الحاسب كمسجلات لوحة المفاتيح وبرامج الباب الخلفي. بالمعنى التجاري، يمكن دمج أحصنة طروادة في إصدارات تجريبية من البرامج ويمكنها جمع معلومات استخباراتية إضافية حول الهدف دون أن يعلم الشخص بحدوث ذلك. من المحتمل أن يهاجم هؤلاء الثلاثة فرداً ومنشأة من خلال رسائل البريد الإلكتروني ومتصفحات الوب وعملاء الدردشة والبرامج عن بُعد والتحديثات.

الهجمات الدلالية

الهجوم الدلالي هو تعديل ونشر المعلومات الصحيحة وغير الصحيحة. كان من الممكن تعديل المعلومات بدون استخدام أجهزة الحاسب على الرغم من إمكانية العثور على فرص جديدة باستخدامها. لتعيين شخص ما في الاتجاه الخاطئ أو لتغطية مساراتك، يمكن الاستفادة من هذه الهجمات لنشر معلومات غير صحيحة.

الهجمات الإلكترونية من قبل البلدان وضدها

ضمن قتال الإنترنت، يجب على الفرد التعرف على الجهات الحكومية المتورطة في ارتكاب هذه الهجمات الإلكترونية ضد بعضها البعض. اللاعبان الأساسيان اللذان سيتم مناقشتهما هما مقارنة بين الشرق والغرب، القدرات الإلكترونية للصين مقارنة بقدرات الولايات المتحدة. هناك العديد من الجهات الفاعلة الحكومية وغير الحكومية الأخرى المتورطة في الحرب الإلكترونية، مثل روسيا وإيران والعراق والقاعدة; نظراً لأن الصين والولايات المتحدة تتصدران في قدرات الحرب الإلكترونية، فستكونا الفاعلين الحكوميين الوحيدين اللذين تمت مناقشتهما.

ولكن في الربع الثاني من عام 2013، ذكرت شركة أكاماي تكنولوجيز أن إندونيسيا أطاحت بالصين بنسبة 38 بالمائة من الهجمات السيبرانية، وهي زيادة كبيرة عن نسبة 21 بالمائة في الربع السابق. حددت الصين 33 في المائة والولايات المتحدة 6.9 في المائة. جاء 79 في المائة من الهجوم من منطقة آسيا والمحيط الهادئ. وسيطرت إندونيسيا على الهجوم على مينائي 80 و443 بنحو 90 بالمئة.[28]

أذربيجان

شارك قراصنة من أذربيجان وأرمينيا بنشاط في الحرب الإلكترونية كجزء من نزاع ناگورنو قرةباخ على المنطقة المتنازع عليها قرةباخ، حيث استهدف المتسللون الأذربيجانيون المواقع الأرمينية و نشر تصريحات إلهام علييڤ.[29][30]

كندا

هاجم "ممثل صيني ترعاه الدولة" منشأة أبحاث في كندا في عام 2011. وهاجم قراصنة مجهولون وزارة الخارجية الكندية في عام 2022.[31]

الصين

طور جيش التحرير الشعبي الصيني إستراتيجية تسمى "الحرب الإلكترونية للشبكة المتكاملة" والتي توجه عمليات شبكات الحاسب وأدوات قتال الإنترنت. تساعد هذه الإستراتيجية على ربط أدوات حرب الشبكة وأسلحة الحرب الإلكترونية مع أنظمة معلومات الخصم أثناء الصراع. إنهم يعتقدون أن أساسيات تحقيق النجاح تدور حول السيطرة على تدفق معلومات الخصم وتأسيس هيمنة المعلومات.[32] يحدد كل من العلوم العسكرية وعلوم الحملات شبكات أنظمة لوجستية العدو كأولوية قصوى للهجمات السيبرانية ويذكران أن الحرب الإلكترونية يجب أن تمثل البداية إذا كانت الحملة، إذا استخدمت بشكل صحيح، يمكن أن تحقق النجاح التشغيلي الشامل.[32] بالتركيز على مهاجمة البنية التحتية للخصم لتعطيل عمليات نقل المعلومات التي تملي عمليات صنع القرار، فإن جيش التحرير الشعبي سيؤمن الهيمنة الإلكترونية على خصمه. التقنيات السائدة التي سيتم استخدامها أثناء النزاع لكسب اليد العليا هي كما يلي، سيضرب جيش التحرير الشعبى الصينى بأجهزة التشويش الإلكترونية، وتقنيات الخداع والقمع الإلكترونية لمقاطعة عمليات نقل المعلومات. سيشنون هجمات فيروسية أو تقنيات قرصنة لتخريب عمليات المعلومات، كل ذلك على أمل تدمير منصات ومنشآت معلومات العدو. أشار تقرير "علم الحملات" التابع لجيش التحرير الشعبى الصينى إلى أن أحد أدوار الحرب الإلكترونية هو خلق نوافذ من الفرص للقوات الأخرى للعمل دون اكتشاف أو مع تقليل مخاطر الهجوم المضاد من خلال استغلال فترات "العمى" أو "الصمم" لدى العدو. الشلل "الناجم عن الهجمات السيبرانية.[32]هذه واحدة من النقاط المحورية الرئيسية للحرب السيبرانية، لتكون قادراً على إضعاف عدوك إلى أقصى حد ممكن بحيث يحقق هجومك البدني نسبة نجاح أعلى.

يجري جيش التحرير الشعبي تدريبات منتظمة في مجموعة متنوعة من البيئات التي تؤكد على استخدام تكتيكات وتقنيات الحرب السيبرانية في مواجهة مثل هذه التكتيكات إذا تم استخدامها ضدها. تركز أبحاث أعضاء هيئة التدريس على تصميمات استخدام الجذور الخفية والكشف عن نظام التشغيل كيلن الخاص بهم والذي يساعد في تدريب تقنيات الحرب الإلكترونية لهؤلاء الأفراد. تنظر الصين إلى الحرب الإلكترونية على أنها رادع للأسلحة النووية، وتتمتع بالقدرة على تحقيق مزيد من الدقة، وتترك عدداً أقل من الضحايا، وتسمح بشن هجمات طويلة المدى.

في 2 مارس 2021، أصدرت مايكروسوفت تحديثاً أمنياً طارئاً لتصحيح أربع ثغرات أمنية كانت تستخدمها هفنيوم، وهي مجموعة قرصنة ترعاها دولة صينية قامت باختراق ما لا يقل عن 30000 خادم تبادل عام وخاص من مايكروسوفت.[33]

إستونيا

كانت الهجمات الإلكترونية على إستونيا لعام 2007 عبارة عن سلسلة من الهجمات الإلكترونية التي بدأت في 27 أبريل 2007 واستهدفت مواقع الوب لمنظمات الإستونية، بما في ذلك البرلمان الإستوني، والمصارف، والوزارات، والصحف، والمذيعين، وسط خلاف في البلاد مع روسيا حول نقل الجندي البرونزي في تالين، وهو معلم مقبرة من الحقبة السوڤيتية، بالإضافة إلى مقابر الحرب في تالين.[34][35] دفعت الهجمات عدداً من المنظمات العسكرية حول العالم إلى إعادة النظر في أهمية أمن الشبكات للعقيدة العسكرية الحديثة. كانت النتيجة المباشرة للهجمات السيبرانية هي إنشاء الناتو مركز التميز للدفاع الإلكتروني التعاوني في تالين.

إثيوپيا

امتداداً للنزاع الثنائي بين إثيوپيا ومصر حول سد النهضة، اختُرقت مواقع الحكومة الإثيوپية من قبل قراصنة في مصر في يونيو 2020.[36]

الهند وپاكستان

كانت هناك حالتان من هذا القبيل بين الهند وپاكستان تضمنتا نزاعات عبر الإنترنت، بدأت في التسعينيات. عُرفت الهجمات السيبرانية السابقة في وقت مبكر في عام 1999.[21] منذ ذلك الحين، دخلت الهند وپاكستان في نزاع طويل الأمد حول كشمير التي انتقلت إلى الفضاء الإلكتروني. أشارت الحسابات التاريخية إلى أن المتسللين في كل بلد قد شاركوا مراراً وتكراراً في مهاجمة نظام قاعدة البيانات الحاسوبية لبعضهم البعض. يتزايد عدد الهجمات سنوياً: 45 في 1999، 133 في 2000، 275 بحلول نهاية أغسطس 2001.[21] في عام 2010، شن قراصنة هنديون هجوماً سيبرانياً على 36 موقعاً على الأقل لقاعدة البيانات الحكومية باسم "الجيش السيبراني الهندي".[37] في عام 2013، اخترق قراصنة هنود الموقع الرسمي مفوضية الانتخابات الپاكستانية في محاولة لاسترداد معلومات قاعدة البيانات الحساسة.[38] رداً على ذلك، اخترق قراصنة پاكستانيون، أطلقوا على أنفسهم اسم "الجيش الإلكتروني الحقيقي"، وتشويه حوالي 1059 موقعاً إلكترونياً لهيئات انتخابية هندية.[38]

في عام 2013، كشفت وزارة الإلكترونيات وتكنولوجيا المعلومات الهندية (MeitY) التي كانت تُعرف حينها باسم قسم الإلكترونيات وتكنولوجيا المعلومات (DeitY)، عن سياسة أمن الحاسوب يسمى إطار العمل السياسة الوطنية للأمن السيبراني 2013 والتي دخلت حيز التنفيذ رسمياً في 1 يوليو 2013.[39]

وفقاً لوسائل الإعلام، تعمل پاكستان على نظام الأمن السيبراني الفعال، في برنامج يسمى "الأمن السيبراني الپاكستاني" (CSP).[40] أُطلق البرنامج في أبريل 2013 من قبل جمعية أمن المعلومات الپاكستاني وتم توسيع البرنامج ليشمل جامعات البلاد.

في عام 2020، وفقاً لتقارير وسائل الإعلام، أكد الجيش الپاكستاني سلسلة الهجمات الإلكترونية التي تم تحديدها على مواقع الحكومة الپاكستانية والمواقع الخاصة من قبل المخابرات الهندية. كما نصحت ISPR الحكومة والمؤسسات الخاصة بتعزيز تدابير الأمن السيبراني.[41]

إيران

في 8 فبراير 2020، شهدت شبكة الاتصالات السلكية واللاسلكية في إيران اضطرابات واسعة النطاق في الساعة 11:44 صباحاً. بالتوقيت المحلي الذي استمر قرابة الساعة. أكدت وزارة الاتصالات وتكنولوجيا المعلومات الإيرانية ذلك على أنه هجوم رفض الخدمة الموزع (DDoS). قامت السلطات الإيرانية بتنشيط "الحصن الرقمي" آلية الدفاع الإلكتروني للصد. المعروف أيضاً باسم DZHAFA، أدى إلى انخفاض بنسبة 75 في المائة في اتصال الإنترنت الوطني.[42]

في ظهر يوم 26 أكتوبر 2021، تسبب هجوم سيبراني في قيام جميع محطات الوقود البالغ عددها 4300 في إيران بإيقاف وتعطيل البطاقات الصادرة عن الحكومة لشراء الوقود المدعوم. تسبب هذا الهجوم السيبراني أيضاً في عرض لوحات إعلانية رقمية تتضمن رسائل ضد الحكومة الإيرانية.[43][44]

إيرلندا

في 14 مايو 2021، تعرض مسؤول الخدمات الصحية (HSE) في أيرلندا لهجوم سيبراني عبر برامج الفدية أدى إلى إغلاق جميع نظم تكنولوجيا المعلومات على الصعيد الوطني.[45][46][47][48]

كان هذا أهم على هيئة جرائم إلكترونية على وكالة الدولة الأيرلندية وأكبر هجوم معروف ضد نظام الحاسب للخدمات الصحية.[49][50]تم التعرف على المجموعة المسؤولة عن العصابة الإجرامية المعروفة باسم العنكبوت الساحر، ويعتقد أنها تعمل من روسيا.[51][52][53] ويعتقد أن نفس المجموعة هاجمت وزارة الصحة في إيرلندا بهجوم سيبراني مماثل.

إسرائيل

في أبريل 2020، كانت هناك محاولات لاختراق البنية التحتية لمياه إسرائيل في منطقة وسط شارون من قبل إيران، والتي أحبطتها الدفاعات السيبرانية الإسرائيلية. كان الهدف من الهجوم السيبراني إدخال مستويات خطيرة من الكلور في إمدادات المياه الإسرائيلية.[54]

كوريا الشمالية

النرويج

في أغسطس 2020، تعرض البرلمان النرويجي ستورتنگ لهجوم سيبراني على نظام البريد الإلكتروني الخاص بالعديد من المسؤولين. في ديسمبر 2020، قالت خدمة أمن الشرطة النرويجية إن الجناة المحتملين هم مجموعة التجسس الإلكتروني الروسية فانسي بير.[55]

روسيا

خلال كأس العالم لكرة القدم 2018، تصدت روسيا وأوقفت حوالي 25 مليون هجوم سيبراني على البنية التحتية لتكنولوجيا المعلومات.[56][57]

في يونيو 2019، أقرت روسيا بأنه "من المحتمل" تعرض الشبكة الكهربائية لهجوم سيبراني من قبل الولايات المتحدة.[58]ذكرت صحيفة نيويورك تايمز أن قراصنة أمريكيين من القيادة السيبرانية الأمريكية قد زرعوا برمجيات خبيثة من المحتمل أن تكون قادرة على تعطيل شبكة الكهرباء الروسية.[59]

في 19 أكتوبر 2020، اتهمت وزارة العدل الأمريكية ستة ضباط عسكريين روس بضلوعهم في حملة قرصنة عالمية، هاجمت أهدافاً مثل الانتخابات الفرنسية، وحفل افتتاح الألعاب الاولمپية الشتوية 2018، والشركات الأمريكية وشبكة الكهرباء الأوكرانية. يُعتقد أن الحملة كلفت مليارات الدولارات بسبب الاضطراب الشامل الذي تسببت فيه[60]

أوكرانيا

بدأت سلسلة من الهجمات الإلكترونية القوية في 27 يونيو 2017 والتي أغرقت مواقع المنظمات الأوكرانية، بما في ذلك البنوك والوزارات والصحف وشركات الكهرباء. في يناير 2022، كشفت مايكروسوفت عن نشاط هجوم فدية وDoS على وكالات ومؤسسات حكومية مختلفة.[61][62]

الإمارات العربية المتحدة

في عام 2019، أفادت رويترز أن الإمارات العربية المتحدة شنت سلسلة من الهجمات الإلكترونية على خصومها السياسيين والصحفيين ونشطاء حقوق الإنسان بموجب مشروع الغُراب، على منصة تجسس وهي كارما. وضم الفريق عملاء استخبارات أميركيين سابقين. بدأ مشروع الغراب في عام 2009 وكان من المخطط أن يستمر في السنوات العشر القادمة.[63]

United States

في الغرب، توفر الولايات المتحدة "نبرة صوت" مختلفة عندما تكون الحرب السيبرانية على لسان الجميع. تقدم الولايات المتحدة خططاً أمنية بصرامة في الرد على الحرب الإلكترونية، وتتخذ موقفاً دفاعياً عندما تتعرض للهجوم بأساليب إلكترونية خادعة. في الولايات المتحدة، يتم تقسيم مسؤولية الأمن السيبراني بين وزارة الأمن الداخلي ومكتب التحقيقات الفدرالي ووزارة الدفاع. في السنوات الأخيرة، تم إنشاء قسم جديد للتعامل على وجه التحديد مع التهديدات السيبرانية، يُعرف هذا القسم باسم القيادة الإلكترونية. القيادة السيبرانية هي قيادة فرعية عسكرية تحت القيادة الإستراتيجية الأمريكية وهي مسؤولة عن التعامل مع التهديدات التي تتعرض لها البنية التحتية الإلكترونية العسكرية. تشمل العناصر الخدمية للقيادة السيبرانية القيادة السيبرانية لقوات الجيش، والقوة الجوية الرابعة والعشرون، والقيادة الإلكترونية للأسطول، والقيادة الإلكترونية للقوات البحرية.[64]إنه يضمن أن الرئيس يمكن أن يتنقل ويتحكم في أنظمة المعلومات وأن لديه أيضاً خيارات عسكرية متاحة عندما يحتاج الدفاع عن الأمة إلى تفعيله في الفضاء الإلكتروني. يجب على الأفراد في القيادة السيبرانية الانتباه إلى الجهات الفاعلة الحكومية وغير الحكومية التي تعمل على تطوير قدرات الحرب الإلكترونية في إجراء التجسس السيبراني والهجمات الإلكترونية الأخرى ضد الأمة وحلفائها. تسعى القيادة الإلكترونية إلى أن تكون عامل ردع لثني الأعداء المحتملين عن مهاجمة الولايات المتحدة، بينما تكون إدارة متعددة الأوجه في إجراء العمليات الإلكترونية الخاصة بها.

وقعت ثلاثة أحداث بارزة ربما كانت حافزًا لإنشاء فكرة القيادة الإلكترونية. كان هناك فشل في البنية التحتية الحيوية التي أبلغت عنها وكالة المخابرات المركزية حيث أدت الأنشطة الخبيثة ضد أنظمة تكنولوجيا المعلومات إلى تعطيل قدرات الطاقة الكهربائية في الخارج. أدى ذلك إلى انقطاع التيار الكهربائي في مدن متعددة عبر مناطق متعددة. الحدث الثاني كان استغلال الخدمات المالية العالمية. في نوفمبر 2008، كان لدى أحد البنوك الدولية معالج دفع مخترق سمح بإجراء معاملات احتيالية في أكثر من 130 ماكينة صراف آلي في 49 مدينة خلال فترة 30 دقيقة.[65] كان الحدث الأخير هو الخسارة المنهجية للقيمة الاقتصادية للولايات المتحدة عندما قدرت الصناعة في عام 2008 خسائر بقيمة تريليون دولار في حقوق الملكية الفكرية بسبب سرقة البيانات. على الرغم من أن كل هذه الأحداث كانت كوارث داخلية، إلا أنها كانت حقيقية جداً بطبيعتها، مما يعني أنه لا يوجد شيء يمكن أن يوقف الجهات الحكومية أو غير الحكومية من فعل الشيء نفسه على نطاق أوسع. تم إنشاء مبادرات أخرى مثل المجلس الاستشاري للتدريب على الإنترنت لتحسين جودة وكفاءة وكفاية التدريب للدفاع عن شبكات الحاسب والهجوم واستغلال العمليات السيبرانية للعدو.

على طرفي السلسلة، تظهر دول الشرق والغرب تبايناً في "السيف والدرع" في المُثُل. لدى الصينيين فكرة أكثر هجومية للحرب السيبرانية، في محاولة للحصول على الضربة الوقائية في المراحل الأولى من الصراع لكسب اليد العليا. في الولايات المتحدة، هناك المزيد من الإجراءات الرجعية التي يتم اتخاذها لإنشاء أنظمة ذات حواجز لا يمكن اختراقها لحماية الأمة ومدنييها من الهجمات الإلكترونية.

وفقاً لـ Homeland Preparedness News، تواجه العديد من الشركات الأمريكية متوسطة الحجم صعوبة في الدفاع عن أنظمتها ضد الهجمات السيبرانية. حوالي 80 بالمائة من الأصول المعرضة لهجوم إلكتروني مملوكة لشركات ومؤسسات خاصة. وقد قال نائب وزير ولاية نيويورك السابق للسلامة العامة، مايكل بالبوني، إن الكيانات الخاصة "ليس لديها نوع القدرة أو النطاق الترددي أو الاهتمام أو الخبرة لتطوير تحليل إلكتروني استباقي."[66]

رداً على الهجمات الإلكترونية في 1 أبريل 2015، أصدر الرئيس أوباما أمراً تنفيذياً يفرض أول عقوبات اقتصادية على الإطلاق. سيؤثر الأمر التنفيذي على الأفراد والكيانات ("المعينين") المسؤولين عن الهجمات الإلكترونية التي تهدد الأمن القومي أو السياسة الخارجية أو الصحة الاقتصادية أو الاستقرار المالي للولايات المتحدة. على وجه التحديد، يأذن الأمر التنفيذي لوزارة الخزانة بتجميد أصول المعينين.[67]

وفقاً لكتاب تيد كوپل، في عام 2008، شنت الولايات المتحدة بالتعاون مع إسرائيل هجوماً سيبرانياً على برنامج إيران النووي، لتصبح "أول من استخدم سلاحاً رقمياً كأداة للسياسة".[68]

أوروبا

في 4 فبراير 2022 تعرضت المنشآت النفطية الأوروبية لهجمات سيبرانية، حيث تعطلت أنظمة تكنولوجيا المعلومات في أويلتانكنگ في ألمانيا وسي-إنڤست في بلجيكا وإيڤوس في هولندا.[70]

في المجموع، تأثرت عشرات المحطات التي تقوم بتخزين النفط ونقله في جميع أنحاء العالم، حيث أبلغت الشركات عن وقوع الهجمات في نهاية الأسبوع. لكن الخبراء يحذرون من افتراض أن هذا هجوم منسق.

تدرك بي بي سي أن أنظمة تكنولوجيا المعلومات الخاصة بالشركات الثلاث قد انهارت أو تعطلت بشدة.

يقول المدعون البلجيكيون إنهم يحققون في الهجمات سيبرانية التي أثرت على محطات سي-إنڤست بما في ذلك أكبر شركة في أنتوِرپ، تسمى سي-تانك. وقالت متحدثة باسم الشركة إنهم أصيبوا في 3 فبراير مع تضرر كل ميناء يديرونه في أوروبا وأفريقيا.

تعمل الشركة على الحصول على نظام تكنولوجيا معلومات احتياطي عبر الإنترنت، ولكنها تقول إن معظم وسائل النقل السائلة تعمل. وقالت المتحدثة إن سي-إنڤست على علم بالهجمات الإلكترونية ضد شركات أخرى لكن التحقيقات لم تحدد ما إذا كان هناك صلة.

وقال متحدث باسم إيڤوس في هولندا لبي بي سي إن خدمات تكنولوجيا المعلومات في محطات ترنوزن وخنت ومالطا "تسببت في بعض التأخير في التنفيذ".

قدرة محدودة وقالت شركة أويلتانكنگ، التي تخزن وتنقل النفط ووقود المركبات ومنتجات بترولية أخرى، إنها تعرضت للاختراق. وأضافت أن الشركة اضطرت للعمل "بقدرة محدودة" وتجري تحقيقاً في الحادث.

تشير بعض التقارير إلى أن الهجوم على أويلتانكنگ هو عبارة عن برمجية فدية، حيث يقوم المتسللون بتبديل البيانات وجعل أنظمة الحاسب غير قابلة للتشغيل حتى يتم دفع فدية لهم.[71]

وصرح موظف بإحدى شركات المراكب الشراعية الرئيسية في هولندا لبي بي سي إن سلاسل التوريد في الموانئ قد تعطلت. وأضاف العامل إنهم لاحظوا المشاكل لأول مرة في يوم 4 فبراير عندما بدأت شحنات النفط في التباطؤ. وصرح "كانت الأشياء تتحرك ولكن أبطأ بكثير من المعتاد".

في الختام يأتي هذا الاضطراب مع استمرار التوترات بين أوكرانيا وروسيا وتزايد القلق بشأن ارتفاع أسعار الطاقة. لكن خبراء الأمن السيبراني يحذرون من القفز إلى استنتاج مفاده أن الحوادث المتعددة هي نتيجة جهد منسق لتعطيل قطاع الطاقة الأوروبي.

قال بريت كالو، محلل التهديدات في شركة إمسي سوفت للأمن السيبراني: "بعض أنواع البرمجيات الخبيثة تقوم بتجميع رسائل البريد الإلكتروني وقوائم جهات الاتصال واستخدامها لإرسال مرفقات أو روابط ضارة تلقائياً،بحيث يمكن أحياناً إصابة الشركات ذات الاتصالات المشتركة في تتابع سريع".

"هذا هو السبب في أنك ترى أحياناً مجموعات من الحوادث على أساس قطاعي أو جغرافي."

يمكن أن يكون التفسير المحتمل الآخر هو أن جميع الشركات تستخدم نفس البرنامج للعمليات التي ربما تم اختراقها من قبل المتسللين.

عواقب الهجمات المحتملة

يمكن أن تشمل العواقب العديد من الآثار المباشرة وغير المباشرة. في سبتمبر 2020، ذكرت وسائل الإعلام ما قد يكون أول حالة مؤكدة علناً لوفاة مدنية كنتيجة مباشرة تقريباً لهجوم سيبراني، بعد أن عطلت برامج الفدية مستشفى في ألمانيا.[72]

تعمل صناعة بأكملها وآخرون في محاولة لتقليل احتمالية ونتائج الهجمات الإلكترونية.

للحصول على قائمة جزئية انظر: شركات برمجيات أمن الحاسوب.

قد تهدف الأنشطة، التي يتم تقديمها غالباً كمنتجات وخدمات، إلى:

- دراسة جميع تصنيفات الهجمات المحتملة

- نشر الكتب والمقالات حول الموضوع

- اكتشاف نقاط الضعف

- تقييم المخاطر

- إصلاح نقاط الضعف

- ابتكار وتصميم ونشر الإجراءات المضادة

- إعداد خطة طوارئ للاستعداد للاستجابة

تحاول العديد من المنظمات تصنيف نقاط الضعف ونتائجها. قاعدة بيانات الثغرات الأمنية الأكثر شيوعاً هي نقاط الضعف والفضح الشائعة.

وقد اُنشئت فرق استجابة طوارئ الحاسوب من قبل الحكومة والمؤسسات الكبيرة للتعامل مع حوادث أمن الحاسوب.

البنى التحتية كأهداف

بمجرد بدء هجوم سيبراني، هناك أهداف معينة يجب مهاجمتها لشل الخصم. تم تسليط الضوء على بعض البنى التحتية كأهداف على أنها بنى تحتية حيوية في أوقات الصراع التي يمكن أن تعطل الأمة بشدة. يُنظر إلى أنظمة التحكم وموارد الطاقة والتمويل والاتصالات والنقل ومرافق المياه على أنها أهداف أساسية للبنية التحتية أثناء الصراع. تقرير جديد عن مشاكل الأمن السيبراني الصناعي، أعده معهد كولومبيا البريطانية للتكنولوجيا، ومجموعة استشارات PA، باستخدام بيانات تعود إلى عام 1981، [weasel words] وجد 10- أضعاف الزيادة في عدد الهجمات السيبرانية الناجحة على أنظمة التحكم في الإشراف على البنية التحتية والحصول على البيانات (SCADA) منذ عام 2000.[18] تُعرف الهجمات السيبرانية التي لها تأثير مادي سلبي بالهجمات السيبرانية الفيزيائية.[73]

نظم التحكم

نظم التحكم مسؤولة عن تفعيل ومراقبة الضوابط الصناعية أو الميكانيكية. يتم دمج العديد من الأجهزة مع منصات الحاسب للتحكم في الصمامات والبوابات لبعض البنى التحتية المادية. عادة ما يتم تصميم أنظمة التحكم كأجهزة قياس عن بعد ترتبط بأجهزة مادية أخرى من خلال الوصول إلى الإنترنت أو أجهزة المودم. يمكن توفير قدر ضئيل من الأمان عند التعامل مع هذه الأجهزة، مما يمكّن العديد من المتسللين أو الإرهابيين الإلكترونيين من البحث عن نقاط الضعف المنهجية. شرح پول بلومگرين، مدير هندسة المبيعات في شركة الأمن السيبراني، كيف توجه أفراده إلى محطة فرعية بعيدة، ورأوا هوائياً للشبكة اللاسلكية ووصلوا فوراً ببطاقات الشبكة المحلية اللاسلكية الخاصة بهم. لقد أخرجوا أجهزة الحاسب المحمولة الخاصة بهم واتصلوا بالنظام لأنه لم يكن يستخدم كلمات المرور. وقال بلومگرين: "في غضون 10 دقائق، وضعوا خريطة لكل قطعة من المعدات في المنشأة". "في غضون 15 دقيقة، قاموا بتعيين كل قطعة من المعدات في شبكة التحكم التشغيلية. في غضون 20 دقيقة، كانوا يتحدثون إلى شبكة الأعمال وقاموا بسحب العديد من تقارير الأعمال. ولم يغادروا السيارة أبداً."[74]

الطاقة

يُنظر إلى الطاقة على أنها البنية التحتية الثانية التي يمكن مهاجمتها. وهي مقسمة إلى فئتين، الكهرباء والغاز الطبيعي. تُعرف الكهرباء أيضاً باسم شبكات الكهرباء، المدن والمناطق والأسر; تعمل على تشغيل الآلات والآليات الأخرى المستخدمة في الحياة اليومية. باستخدام الولايات المتحدة كمثال، في نزاع يمكن للإرهابيين الإلكترونيين الوصول إلى البيانات من خلال التقرير اليومي لحالة النظام الذي يعرض تدفقات الطاقة في جميع أنحاء النظام ويمكنه تحديد الأقسام الأكثر ازدحاماً في الشبكة. من خلال إغلاق هذه الشبكات، يمكن أن تتسبب في هستيريا جماعية وتراكم وتشويش; القدرة أيضاً على تحديد مناطق العمليات الحرجة لمزيد من الهجمات بطريقة أكثر مباشرة. يمكن للإرهابيين الإلكترونيين الوصول إلى تعليمات حول كيفية الاتصال بإدارة الطاقة في بونفيل والتي تساعدهم على توجيههم إلى كيفية عدم عيب النظام في هذه العملية. هذه ميزة رئيسية يمكن الاستفادة منها عند شن هجمات سيبرانية لأن المهاجمين الأجانب الذين ليس لديهم معرفة مسبقة بالنظام يمكنهم الهجوم بأعلى دقة دون عيوب. تسير الهجمات السيبرانية على منشآت "الغاز الطبيعي" إلى حد كبير بالطريقة نفسها التي تحدث بها الهجمات على الشبكات الكهربائية. يمكن للإرهابيين الإلكترونيين إغلاق هذه المنشآت لوقف التدفق أو حتى يمكنهم إعادة توجيه تدفقات الغاز إلى قسم آخر يمكن أن يشغله أحد حلفائهم. كانت هناك حالة في روسيا مع مورد غاز معروف باسم گازپروم، فقدوا السيطرة على لوحة التبديل المركزية التي توجه تدفق الغاز، بعد أن تجاوز المشغل الداخلي وبرنامج حصان طروادة الأمان.[74]

تسبب عام 2021 هجوم كولونيال پايپلاين الإلكتروني في إغلاق مفاجئ لخط الأنابيب الذي كان يحمل 45٪ من البنزين والديزل ووقود الطائرات المستهلك في الساحل الشرقي للولايات المتحدة.

التمويل

يمكن أن تتضرر البنية التحتية المالية بشدة من الهجمات السيبرانية لأن النظام المالي مرتبط بأنظمة الحاسب.[3] يتم تبادل الأموال باستمرار في هذه المؤسسات وإذا قام الإرهابيون السيبرانيون بالهجوم وإذا تم تغيير مسار المعاملات وسرقت مبالغ كبيرة من الأموال، فسوف تنهار الصناعات المالية وسيكون المدنيون بدون وظائف وأمن. ستتوقف العمليات من منطقة إلى أخرى مما يتسبب في تدهور اقتصادي على مستوى البلاد. في الولايات المتحدة وحدها، بلغ متوسط الحجم اليومي للمعاملات 3 تريليونات دولار و 99٪ منها عبارة عن تدفقات غير نقدية.[74] لتكون قادراً على تعطيل هذا المبلغ من المال ليوم واحد أو لمدة أيام يمكن أن يتسبب في ضرر دائم يجعل المستثمرين ينسحبون من التمويل ويقوض ثقة الجمهور.

قد يُشار إلى الهجوم السيبراني على مؤسسة أو معاملات مالية باسم سرقة سيبرانية. قد تبدأ هذه الهجمات بالتصيد الاحتيالي الذي يستهدف الموظفين، وذلك باستخدام الهندسة الاجتماعية لاقتناع المعلومات منهم. قد تسمح للمهاجمين باختراق في الشبكة ووضع كيلوگر على أنظمة المحاسبة. بمرور الوقت، يستطيع مجرمو الإنترنت الحصول على معلومات كلمة المرور والمفاتيح. يمكن بعد ذلك الوصول إلى الحسابات المصرفية للمؤسسة من خلال المعلومات التي تمت سرقتها باستخدام راصد لوحة المفاتيح.[75]في مايو 2013، نفذت إحدى العصابات عملية إرهابية بقيمة 40 مليون دولار أمريكي من بنك مسقط.[76]

الاتصالات

البنى التحتية للاتصالات السيبرانية لها نتائج مباشرة. أصبح تكامل الاتصالات ممارسة شائعة، حيث يتم دمج أنظمة مثل شبكات الصوت وشبكات IP. يتم تشغيل كل شيء عبر الإنترنت لأن السرعات وقدرات التخزين لا حصر لها. يمكن إدارة هجمات رفض الخدمة كما ذكرنا سابقاً، ولكن يمكن إجراء هجمات أكثر تعقيداً على پروتوكولات توجيه BGP أو البنى التحتية لنظام أسماء النطاقات. من غير المرجح أن يستهدف الهجوم شبكة الهاتف التقليدية لمفاتيح SS7 أو يعرضها للخطر، أو محاولة هجوم على الأجهزة المادية مثل محطات الميكروويڤ أو مرافق السواتل. ستظل القدرة موجودة لإغلاق تلك المرافق المادية لتعطيل شبكات الهاتف. الفكرة الكاملة لهذه الهجمات السيبرانية هي فصل الناس عن بعضهم البعض، وتعطيل الاتصال، ومن خلال القيام بذلك، لعرقلة إرسال واستقبال المعلومات الهامة. في الحرب السيبرانية، تُعد هذه طريقة حاسمة لكسب اليد العليا في النزاع. من خلال التحكم في تدفق المعلومات والاتصالات، يمكن لأي دولة أن تخطط لضربات أكثر دقة وسن تدابير أفضل للهجوم المضاد على أعدائها.

وسائل النقل

تعكس البنية التحتية للنقل مرافق الاتصالات; من خلال إعاقة النقل للأفراد في مدينة أو منطقة، سيتدهور الاقتصاد قليلاً بمرور الوقت. يمكن أن تؤثر الهجمات السيبرانية الناجحة على الجدولة وإمكانية الوصول، مما يؤدي إلى حدوث اضطراب في السلسلة الاقتصادية. ستتأثر طرق النقل، مما يجعل من الصعب إرسال البضائع من مكان إلى آخر. في يناير 2003، أثناء انتشار ڤيروس "سلامر"، اضطرت شركة كونتننتل آيرلاينز إلى إيقاف الرحلات الجوية بسبب مشاكل في الحاسب. [74] يمكن للإرهابيين الإلكترونيين استهداف خطوط السكك الحديدية عن طريق تعطيل المفاتيح واستهداف برامج الطيران لعرقلة الطائرات واستهداف استخدام الطرق تعيق طرق النقل الأكثر تقليدية. في مايو 2015، كشف رجل، كريس روبرتس، الذي كان مستشاراً إلكترونياً، لمكتب التحقيقات الفدرالي (FBI) أنه تمكن مراراً وتكراراً، من 2011 إلى 2014، من اختراق ضوابط رحلات بوينگ وإيرباص عبر نظام الترفيه على متن الطائرة، كما يُزعم، وكان في مرة واحدة على الأقل أمرت برحلة لتسلقها. أجرى مكتب التحقيقات الفدرالي، بعد اعتقاله في أبريل 2015 في سيراقوسة، مقابلة معه حول هذه المزاعم.[77]

المياه

يمكن أن تكون المياه كبنية تحتية من أهم البنى التحتية التي يجب مهاجمتها. يُنظر إليه على أنه أحد أكبر المخاطر الأمنية بين جميع الأنظمة التي يتحكم فيها الحاسب. هناك احتمالية لإطلاق كميات هائلة من المياه في منطقة يمكن أن تكون غير محمية مما يتسبب في خسائر في الأرواح وإلحاق أضرار بالممتلكات. ليست حتى إمدادات المياه هي التي يمكن مهاجمتها; يمكن اختراق أنظمة الصرف الصحي أيضاً. لم يكن هناك حساب لتكلفة الأضرار، لكن التكلفة المقدرة لاستبدال أنظمة المياه الحيوية يمكن أن تصل إلى مئات المليارات من الدولارات.[74]تم تطوير معظم البنى التحتية للمياه بشكل جيد مما يجعل من الصعب على الهجمات السيبرانية أن تسبب أي ضرر كبير، على الأكثر، يمكن أن يحدث فشل في المعدات مما يؤدي إلى انقطاع منافذ الطاقة لفترة قصيرة.

المشافي

تعد المشافي كبنية تحتية أحد الأصول الرئيسية التي تأثرت بالهجمات السيبرانية. هذه الهجمات يمكن أن "تؤدي مباشرة إلى القتلى". تم تصميم الهجمات السيبرانية لحرمان العاملين في المستشفيات من الوصول إلى أنظمة الرعاية الحرجة. في الآونة الأخيرة، كانت هناك زيادة كبيرة في الهجمات السيبرانية ضد المستشفيات وسط جائحة كوڤيد-19. يقفل المتسللون الشبكة ويطلبون فدية لإعادة الوصول إلى هذه الأنظمة. وقد حثت اللجنة الدولية للصليب الأحمر وجماعات حقوق الإنسان الأخرى سلطات إنفاذ القانون على اتخاذ "إجراءات فورية وحاسمة" لمعاقبة هؤلاء المهاجمين السيبرانيين.[78]

انظر أيضاً

- Asset (computing)

- نقاط الضعف والفضح الشائعة

- Computer emergency response team

- عدم أمان الحاسب

- أمن الحاسوب

- خطة طوارئ

- Countermeasure (computer)

- إكسپلويت (أمن الحاسب)

- Factor Analysis of Information Risk

- Hacking: The Art of Exploitation Second Edition

- فريق مهام هندسة الإنترنت

- تدقيق أمان تقنية المعلومات

- أمن المعلومات

- نظام كشف التسلل

- IT risk

- List of cyber warfare forces

- ميتاسپلوت

- Month of Bugs

- National Information Assurance Glossary

- Network lateral movement

- اختبار الاختراق

- Risk factor

- Security control

- خدمة أمنية (اتصالات)

- Threat

- ضعف

- Vulnerability management

- هجوم تطبيق الوب وإطار عمل التدقيق (w3af)

- قائمة الهجمات السيبرانية

- التحكم بالوصول

- Security controls

- إدارة الأمن

المراجع

- ^ "Cyber Attack - Glossary". csrc.nist.gov (in الإنجليزية الأمريكية). Retrieved 2021-09-05.

- ^ "ISTQB Standard glossary of terms used in Software Testing".

- ^ أ ب Lin, Tom C. W. (14 April 2016). "Financial Weapons of War". ssrn.com.

- ^ Satter, Raphael (28 March 2017). "What makes a cyberattack? Experts lobby to restrict the term". Retrieved 7 July 2017.

- ^ S. Karnouskos: Stuxnet Worm Impact on Industrial Cyber-Physical System Security. In:37th Annual Conference of the IEEE Industrial Electronics Society (IECON 2011), Melbourne, Australia, 7-10 Nov 2011. Retrieved 20 April 2014.

- ^ "The Global Risks Report 2018 13th Edition" (PDF). World Economic Forum. World Economic Forum. 2018. Archived from the original (PDF) on 19 June 2018. Alt URL)

- ^ أ ب ت ث ج قالب:Cite IETF

- ^ أ ب CNSS Instruction No. 4009 dated 26 April 2010

- ^ Cortada, James W. (4 December 2003). The Digital Hand: How Computers Changed the Work of American Manufacturing, Transportation, and Retail Industries. USA: Oxford University Press. p. 512. ISBN 978-0-19-516588-3.

- ^ Cortada, James W. (3 November 2005). The Digital Hand: Volume II: How Computers Changed the Work of American Financial, Telecommunications, Media, and Entertainment Industries. USA: Oxford University Press. ISBN 978-0-19-516587-6.

- ^ Cortada, James W. (6 November 2007). The Digital Hand, Vol 3: How Computers Changed the Work of American Public Sector Industries. USA: Oxford University Press. p. 496. ISBN 978-0-19-516586-9.

- ^ "Sectigo Releases Embedded Firewall to Protect Automotive Systems". www.embedded-computing.com. Retrieved 2020-01-09.

- ^ Fosco, Molly (30 October 2018). "Will Artificial Intelligence Save Us From the Next Cyberattack?". Fast Forward. OZY. Retrieved 30 October 2018.

- ^ Sobers, Rob (2021-03-16). "134 Cybersecurity Statistics and Trends for 2021 | Varonis". Inside Out Security (in الإنجليزية). Retrieved 2021-02-27.

- ^ Lewis, James. United States. Center for Strategic and International Studies. Assessing the Risks of Cyber Terrorism, Cyber War and Other Cyber Threats. Washington, D.C.:, 2002. Web.

- ^ Wise, Hannah. "Fighting the war against terrorist financing". Archived from the original on 14 January 2020. Retrieved 20 December 2020.

- ^ أ ب "Distributed Denial-Of-Service". www.garykessler.net.

- ^ أ ب Linden, Edward. Focus on Terrorism. New York: Nova Science Publishers, Inc., 2007. Web.

- ^ Conway, Maura. "Cyberterrorism: Academic Perspectives". 3rd European Conference on Information Warfare and Security: 41–50.

- ^ Sahoo, Subham; Yang, Yongheng; Blaabjerg, Frede (2021-01-01). "Resilient Synchronization Strategy for AC Microgrids Under Cyber Attacks". IEEE Transactions on Power Electronics. 36 (1): 73–77. Bibcode:2021ITPE...36...73S. doi:10.1109/TPEL.2020.3005208. ISSN 0885-8993. S2CID 221591658.

- ^ أ ب ت Prichard, Janet, and Laurie MacDonald. "Cyber Terrorism: A Study of the Extent of Coverage in Computer Security Textbooks." Journal of Information Technology Education. 3. (2004): n. page. Web.

- ^ Wright, Joe; Jim Harmening (2009). "15". In Vacca, John (ed.). Computer and Information Security Handbook. Morgan Kaufmann Publications. Elsevier Inc. p. 257. ISBN 978-0-12-374354-1.

- ^ "ISACA THE RISK IT FRAMEWORK (registration required)" (PDF). isaca.org.

- ^ Caballero, Albert (2009). "14". In Vacca, John (ed.). Computer and Information Security Handbook. Morgan Kaufmann Publications. Elsevier Inc. p. 225. ISBN 978-0-12-374354-1.

- ^ "What is DDoS? (Guest Post)". The Code Files. Retrieved 13 May 2013.

- ^ "U.S. Senate-Committee on Commerce, Science, and Transportation-A "Kill Chain" Analysis of the 2013 Target Data Breach-March 26, 2014" (PDF). navy.mil. Archived from the original (PDF) on 6 October 2016. Retrieved 30 June 2016.

- ^ Janczewski, Lech, and Andrew Colarik. Cyber Warfare and Cyber Terrorism. Hershey, New York: Information Science Reference, 2008. Web.

- ^ "Indonesia Tops China as Cyber Attack Capital". PC Magazine. 16 October 2013.

- ^ "Azerbaijani hackers broke into over 90 armenian websites – VIDEO". Azerbaycan24 (in الإنجليزية). 27 September 2020.

- ^ Giles, Christopher (October 26, 2020). "Nagorno-Karabakh: The Armenian-Azeri 'information wars'". BBC.

- ^ "Canada's foreign ministry hacked, services hit". Reuters (in الإنجليزية). Reuters. 2022-01-24. Retrieved 2022-01-25.

- ^ أ ب ت Krekel, Bryan. People's Republic of China. The US-China Economic and Security Review Commission.Capability of the People's Republic of China to Conduct Cyber Warfare and Computer Network Exploitation . Virginia: Northrop Grumman, 2009. Web.

- ^ Krebs, Brian (5 March 2021). "At Least 30,000 U.S. Organizations Newly Hacked Via Holes in Microsoft's Email Software". krebsonsecurity.com. Retrieved 14 April 2021.

- ^ Ian Traynor (17 May 2007). "Russia accused of unleashing cyberwar to disable Estonia". The Guardian.

- ^ "War in the fifth domain. Are the mouse and keyboard the new weapons of conflict?". The Economist. 1 July 2010. Retrieved 2 July 2010.

Important thinking about the tactical and legal concepts of cyber-warfare is taking place in a former Soviet barracks in Estonia, now home to NATO's "centre of excellence" for cyber-defence. It was established in response to what has become known as "Web War 1", a concerted denial-of-service attack on Estonian government, media and bank web servers that was precipitated by the decision to move a Soviet-era war memorial in central Tallinn in 2007.

- ^ "An Egyptian cyber attack on Ethiopia by hackers is the latest strike over the Grand Dam". Quartz. 27 June 2020.

- ^ "Cyber Indian Army". Express Tirbune. 30 November 2010. Retrieved 8 June 2013.

- ^ أ ب Abbasi, Waseem (6 April 2013). "Pakistani hackers defaced over 1,000 Indian websites". The News International 2013. Retrieved 8 June 2013.

- ^ "National Cyber Security Policy-2013 | Ministry of Electronics and Information Technology, Government of India". www.meity.gov.in. Retrieved 2020-08-19.

- ^ "Cyber Secure Pakistan' initiative launched". The News International, April 2013. 22 April 2013. Retrieved 10 June 2013.

- ^ "Major cyber attack by Indian intelligence identified: ISPR". The Express Tribune (in الإنجليزية). 2020-08-12. Retrieved 2020-09-26.

- ^ "Iran Repels Cyberattack Targeting Internet Backbone". Financial Tribune. Retrieved 8 February 2020.

- ^ "در حمله سایبری همه ۴۳۰۰ پمپ بنزین در ایران "دچار اختلال شدند"". رادیو فردا (in الفارسية). Retrieved 2021-11-02.

- ^ "A cyberattack paralyzed every gas station in Iran". NPR (in الإنجليزية). Associated Press. 2021-10-27. Retrieved 2021-11-02.

- ^ "Some health service disruption after HSE cyber attack". RTÉ News and Current Affairs. Retrieved 14 May 2021.

- ^ "Irish health service hit by 'very sophisticated' ransomware attack". Reuters. Retrieved 14 May 2021.

- ^ "Irish health service hit by cyber attack". BBC News. Retrieved 14 May 2021.

- ^ "Ransomware attack disrupts Irish health services". The Guardian. Retrieved 14 May 2021.

- ^ "Cyber attack 'most significant on Irish state'". BBC News. 15 May 2021. Retrieved 18 May 2021.

- ^ Lally, Conor (18 May 2021). "Wizard Spider profile: Suspected gang behind HSE attack is part of world's first cyber-cartel". The Irish Times. Retrieved 5 September 2021.

- ^ Reynolds, Paul (18 May 2021). "Wizard spider: Who are they and how do they operate?". RTÉ News and Current Affairs. Retrieved 18 May 2021.

- ^ Gallagher, Conor; McQuinn, Cormac. "Dark web 'dump sites' being monitored for HSE data after hack" (in الإنجليزية). The Irish Times. Retrieved 18 May 2021.

- ^ Horgan-Jones, Jack; Lally, Conor. "Scale of damage from cyberattack on HSE systems will not be known for days" (in الإنجليزية). The Irish Times. Retrieved 2021-05-15.

- ^ "Iran cyberattack on Israel's water supply could have sickened hundreds – report". The Times of Israel. 1 June 2020.

- ^ "Norway accuses Russian hackers of parliament attack". www.thelocal.no. Retrieved 2020-12-21.(يتطلب اشتراك)

- ^ "Putin says Russia targeted by almost 25 million cyber-attacks during World Cup". The Telegraph. 16 July 2018. Archived from the original on 12 January 2022.

- ^ "Russia Fends Off 25 Million Cyber-Attacks During World Cup". Infosecurity Magazine. 16 July 2018.

- ^ "US and Russia clash over power grid 'hack attacks". BBC News. 18 June 2019.

- ^ "How Not To Prevent a Cyberwar With Russia". Wired. 18 June 2019.

- ^ "U.S. Charges Russian Intelligence Officers in Major Cyberattacks". The New York Times. Retrieved 19 October 2020.

- ^ "Destructive malware targeting Ukrainian organizations". Microsoft Security Blog (in الإنجليزية الأمريكية). 2022-01-16. Retrieved 2022-01-17.

- ^ "Malware attacks targeting Ukraine government". Microsoft On the Issues (in الإنجليزية الأمريكية). 2022-01-16. Retrieved 2022-01-17.

- ^ "Inside the UAE's secret hacking team of American mercenaries". Reuters. Retrieved 30 January 2019.

- ^ Lewis, James, and Katrina Timlin. United States. Center for Strategic and International Studies. Cybersecurity and Cyberwarfare: Preliminary Assessment of National Doctrine and Organization. Washington, D.C.:, 2011. Web.

- ^ United States. Review Team of Government Cybersecurity Experts. Cyberspace Policy Review: Assuring a Trusted and Resilient Information and Communications Infrastructure. Washington, D.C.:, Web.

- ^ Rozens, Tracy (2016-05-19). "Expert: More work needed to get private sector cyber secure". Homeland Preparedness News (in الإنجليزية الأمريكية). Retrieved 2016-07-19.

- ^ "Sanctions: U.S. action on cyber crime" (PDF). PwC Financial Services Regulatory Practice, April 2015.

- ^ Koppel, Ted (2015). Lights out: a cyberattack, a nation unprepared, surviving the aftermath (First ed.). New York. ISBN 9780553419962. OCLC 910424314.

{{cite book}}: CS1 maint: location missing publisher (link) - ^ EMMANUEL DUNAND AFP/File

- ^ Joe Tidy (2022-02-03). "European oil facilities hit by cyber-attacks". www.bbc.com.

- ^ فرانس 24 (2022-02-03). "European oil port terminals hit by cyberattack". www.france24.com.

{{cite web}}: CS1 maint: numeric names: authors list (link) - ^ "Prosecutors open homicide case after hacker attack on German hospital". Reuters (in الإنجليزية). 18 September 2020. Retrieved 9 October 2020.

- ^ Loukas, George (June 2015). Cyber-Physical Attacks A growing invisible threat. Oxford, UK: Butterworh-Heinemann (Elsevier). p. 65. ISBN 9780128012901.

- ^ أ ب ت ث ج Lyons, Marty. United States. Homeland Security. Threat Assessment of Cyber Warfare. Washington, D.C.:, 2005. Web.

- ^ Krebs, Brian. "Security Fix - Avoid Windows Malware: Bank on a Live CD". Voices.washingtonpost.com. Retrieved 2011-06-23.

- ^ "Indian Companies at Center of Global Cyber Heist". onlinenewsoman.com. Archived from the original on 31 December 2016. Retrieved 6 December 2017.

- ^ Evan Perez (18 May 2015). "FBI: Hacker claimed to have taken over flight's engine controls". CNN.

- ^ "Cyber Daily: Human-Rights Groups Want Law Enforcement to Do More to Stop Hospital Cyberattacks". WSJ. Retrieved 1 June 2020.

- Sanaei, M. G., Isnin, I. F., & Bakhtiari, M. (2013). Performance Evaluation of Routing Protocol on AODV and DSR Under Wormhole Attack. International Journal of Computer Networks and Communications Security, Volume 1, Issue 1, ISSN 2308-9830.

للاستزادة

- Finnemore, Martha; Hollis, Duncan B (2020), Beyond Naming and Shaming: Accusations and International Law in Cybersecurity, doi:

وصلات خارجية

- July 2015 Cyber Attacks Statistics – Hackmageddon

- Norse Attack Map

- Term in FISMApedia

- CS1 الإنجليزية الأمريكية-language sources (en-us)

- CS1 الفارسية-language sources (fa)

- صفحات تحتوي روابط لمحتوى للمشتركين فقط

- CS1 maint: location missing publisher

- CS1 maint: numeric names: authors list

- Short description with empty Wikidata description

- Articles with hatnote templates targeting a nonexistent page

- Missing redirects

- Articles with unsourced statements from May 2021

- Articles needing additional references from July 2014

- All articles needing additional references

- مقالات بدون مصدر

- All articles with specifically marked weasel-worded phrases

- Articles with specifically marked weasel-worded phrases from May 2013

- هجمات سيبرانية

- جريمة سيبرانية

- هجمات حسب الطريقة

- Security compliance

- Wikipedia articles with ASCII art