پريزم (برنامج تجسس)

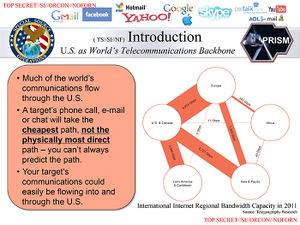

پريزم PRISM، هو برنامج تجسس إلكتروني سري للغاية تشغله وكالة الأمن القومي الأمريكية منذ 2007.[1][2] "في تأكيد على وجوده، صرحت مصادر رسمية عن البرناج، وأطلقت عليه اسم پريزم، أنه برنامج قانوني حسب قانون الاستخبارات الأجنبية الذي، تم تجديده مؤخراً من قبل الكونگرس."[2] في تقارير معتمدة على وثائق مسربة تصف برنامج پريزم على أنه برنامج رقابة معمقة على الاتصالات البماشرة والمعلومات المخزنة.[3] ويستهدف البرنامج أي عملاء للشركات المساهمة، والمقيمون خارج الولايات المتحدة، أو المواطنون الأمريكيون المتواصلون مع أشخاص خارج الولايات المتحدة.[3] يُزعم أن المعلومات التي تحصل عليها وكالة الأمن القومي من خلال برنامج پريزم، البريد الإلكتروني، المحادثات الصوتية والمرئية، التسجيلات المرئية، الصور، المحادثات الصوتية عبر الإنترنت، الملفات المنقولة، إخطارات الولوج، وتفاصيل الشبكات الاجتماعية.[3] وتستخدم وكالة الأمن القومي البرنامج بانتظام كمدخل مباشر لقواعد بيانات مستخدمي برامج الإنترنت الكبرى (گوگل، فيسبوك، يوتيوب، أپل).[4]

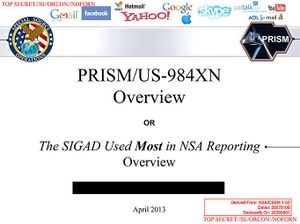

أشارت واشنطن پوست أن الوثيقة المسربة تشير إلى أن سيگاد پريزم هو "رقم المصدر الواحد من المعلومات الاستخبارية المستخدمة في تقارير وكالة الأمن القومي التحليلية."[5]

ظهرت المعلومات المسربة الضوء بعد يوم واحد من الكشف عن أن الحكومة الأمريكية طالبت سراً شركة ڤريزون للاتصالات بأن تكشف للوكالة، السجل اليومي لتتبع جميع المكالمات الهاتفية لعملاء الشركة.[6][2]

مسؤول مخابرات امريكي كبير يوم السبت رفع السرية عن بعض التفاصيل حول الغرض والعمليات من برنامج سرى يهدف للحصول على معلومات من شركات الإنترنت في الولايات المتحدة كجزء من جهود المراقبة الخارجية.

أصدر جيمس كلابر R.، مدير الاستخبارات الوطنية ، ببيان ورقة الحقائق لتصحيح ما وصفه بأنه "إنطباعات خاطئة كبيرة" في مقالات صحيفة واشنطن بوست وصحف الجارديان، التي أكدت أن الحكومة لديها إمكانية الوصول المباشر إلى أنظمة الكمبيوتر من تسعة من شركات التكنولوجيا. هذه الأوراق بنت تقاريرها على عرض تقديمي من وكالة الأمن القومي أن استخدام مصطلح بريزم لم يكشف عنه سابقا.

وشدد السيد كلابر أن الحكومة لاتسعى "للحصول على معلومات من طرف واحد" من خوادم الكمبيوتر للشركات. الورقة تصف تميز تكنولوجيا بريزم التى استخدمتها الحكومة للمساعدة في جهود جمع المعلومات المعروفة سابقا ، بدلا من مصطلح لوصف محاولة جديدة للحصول على المعلومات من الشركات.

"بريزم ليس برنامجا لجمع المعلومات التى لم يكشف عنها," ورقة العمل تنص على , "هو نظام كمبيوتر حكومى داخلى يستخدم لتسهيل الحكومة قانونيا بإذن جمع المعلومات الاستخباراتية الأجنبية من مقدمي خدمات الاتصالات الالكترونية تحت إشراف المحكمة."

بعد تقارير صحفية يوم الخميس ، اعترفت إدارة أوباما علنا حول جهود جمع المعلومات التي تشمل الشركات، التي تم تحديدها في وثيقة NSA لتشمل شركة Google Inc.، GOOG +1.72٪ و شركة الفيسبوك، الفيس بوك +1.38٪ شركة أبل AAPL + 0.76٪ وشركة مايكروسوفت MSFT +1.99٪ الشركات نفى على الفور تعطى الحكومة الوصول المباشر إلى أجهزتهم، وقالوا انهم لم يسمعوا قط عن بريزم

كشف الإعلام لـ پريزم

بريزم هو "عملية مصدر خاص" في تقليد تحالفات المخابرات NSA مع ما يصل الى 100 شركة موثوقة في الولايات المتحدة منذ 1970.[7] أطلق بريزم في ديسمبر 2007 ليحل محل برنامج مراقبة الارهابيين. وقد نفذ هذا الأخير في أعقاب هجمات 11 سبتمبر تحت جورج دبليو بوش ولكن تعرض لإنتقادات على نطاق واسع وشككت في قانونيته، حتى أنه تمت دون موافقة مراقبة الاستخبارات الخارجية المحكمة (FISC).[8][9][10][11] وأذن بريزم بأمر من FISC.[5] تم تمكين إنشائها من قبل قانون الحماية الأمريكى من عام 2007 في عهد الرئيس بوش و FISA تعديلات قانون مراقبةالمخابرات الاجنبية عام 2008، والذى حصن الشركات الخاصة من الناحية القانونية التي تعاونت طوعا مع الاستخبارات الاميركية وجددت من قبل الكونغرس في عهد الرئيس أوباما في عام 2012 لمدة خمس سنوات حتى ديسمبر 2017.[3][12] وفقا ل The Register، وقانون تعديلات قانون مراقبة المخابرات الأجنبية لعام 2008 "يفوض تحديدا وكالات الاستخبارات لمراقبة الهاتف والبريد الإلكتروني، وغيرها من الاتصالات من مواطني الولايات المتحدة لمدة تصل إلى أسبوع دون الحصول على إذن" عند واحد من الأطراف هو خارج الولايات المتحدة.[12]

الشرائح

Below are a number of slides released by Edward Snowden showing the operation and processes behind the PRISM program. The "FAA" referred to is Section 702 of the FISA Amendments Act ("FAA"), and not the Federal Aviation Administration, which is more widely known by the same FAA initialism.

FAA702 Operations, and map. The subheader reads "Collection only possible under FAA702 Authority". STORMBREW is in the center box.

Tasking, Points to Remember. Transcript of body: "Whenever your targets meet FAA criteria, you should consider asking to FAA. Emergency tasking processes exist for [imminent /immediate ] threat to life situations and targets can be placed on [illegible] within hours (surveillance and stored comms). Get to know your Product line FAA adjudicators and FAA leads."

The French newspaper Le Monde disclosed new PRISM slides (see pages 4, 7 and 8) coming from the "PRISM/US-984XN Overview" presentation on October 21, 2013.[13] The British newspaper The Guardian disclosed new PRISM slides (see pages 3 and 6) in November 2013 which on the one hand compares PRISM with the Upstream program, and on the other hand deals with collaboration between the NSA's Threat Operations Center and the FBI.[14]

البرنامج

PRISM is a program from the Special Source Operations (SSO) division of the NSA, which in the tradition of NSA's intelligence alliances, cooperates with as many as 100 trusted U.S. companies since the 1970s.[1] A prior program, the Terrorist Surveillance Program,[15][16] was implemented in the wake of the September 11 attacks under the George W. Bush Administration but was widely criticized and challenged as illegal, because it did not include warrants obtained from the Foreign Intelligence Surveillance Court.[16][8][9][10][11] PRISM was authorized by the Foreign Intelligence Surveillance Court.[5]

PRISM was enabled under President Bush by the Protect America Act of 2007 and by the FISA Amendments Act of 2008, which immunizes private companies from legal action when they cooperate with U.S. government agencies in intelligence collection. In 2012 the act was renewed by Congress under President Obama for an additional five years, through December 2017.[3][12][17] According to The Register, the FISA Amendments Act of 2008 "specifically authorizes intelligence agencies to monitor the phone, email, and other communications of U.S. citizens for up to a week without obtaining a warrant" when one of the parties is outside the U.S.[12]

The most detailed description of the PRISM program can be found in a report about NSA's collection efforts under Section 702 FAA, that was released by the Privacy and Civil Liberties Oversight Board (PCLOB) on July 2, 2014.[18]

According to this report, PRISM is only used to collect internet communications, not telephone conversations. These internet communications are not collected in bulk, but in a targeted way: only communications that are to or from specific selectors, like e-mail addresses, can be gathered. Under PRISM, there's no collection based upon keywords or names.[18]

The actual collection process is done by the Data Intercept Technology Unit (DITU) of the FBI, which on behalf of the NSA sends the selectors to the U.S. internet service providers, which were previously served with a Section 702 Directive. Under this directive, the provider is legally obliged to hand over (to DITU) all communications to or from the selectors provided by the government.[18] DITU then sends these communications to NSA, where they are stored in various databases, depending on their type.

Data, both content and metadata, that already have been collected under the PRISM program, may be searched for both US and non-US person identifiers. These kinds of queries became known as "back-door searches" and are conducted by NSA, FBI and CIA.[19] Each of these agencies has slightly different protocols and safeguards to protect searches with a US person identifier.[18]

Extent of the program

Internal NSA presentation slides included in the various media disclosures show that the NSA could unilaterally access data and perform "extensive, in-depth surveillance on live communications and stored information" with examples including email, video and voice chat, videos, photos, voice-over-IP chats (such as Skype), file transfers, and social networking details.[3] Snowden summarized that "in general, the reality is this: if an NSA, FBI, CIA, DIA, etc. analyst has access to query raw SIGINT [signals intelligence] databases, they can enter and get results for anything they want."[20]

According to The Washington Post, the intelligence analysts search PRISM data using terms intended to identify suspicious communications of targets whom the analysts suspect with at least 51 percent confidence to not be U.S. citizens, but in the process, communication data of some U.S. citizens are also collected unintentionally.[1] Training materials for analysts tell them that while they should periodically report such accidental collection of non-foreign U.S. data, "it's nothing to worry about."[1][21]

According to The Guardian, NSA had access to chats and emails on Hotmail.com and Skype because Microsoft had "developed a surveillance capability to deal" with the interception of chats, and "for Prism collection against Microsoft email services will be unaffected because Prism collects this data prior to encryption."[22][23]

Also according to The Guardian's Glenn Greenwald even low-level NSA analysts are allowed to search and listen to the communications of Americans and other people without court approval and supervision. Greenwald said low level Analysts can, via systems like PRISM, "listen to whatever emails they want, whatever telephone calls, browsing histories, Microsoft Word documents.[15] And it's all done with no need to go to a court, with no need to even get supervisor approval on the part of the analyst."[24]

He added that the NSA databank, with its years of collected communications, allows analysts to search that database and listen "to the calls or read the emails of everything that the NSA has stored, or look at the browsing histories or Google search terms that you've entered, and it also alerts them to any further activity that people connected to that email address or that IP address do in the future."[24] Greenwald was referring in the context of the foregoing quotes to the NSA program X-Keyscore.[25]

PRISM overview

| Designation | Legal AuthoritySee Note | Key Targets | Type of Information collected | Associated Databases | Associated Software |

|---|---|---|---|---|---|

| US-984XN | Section 702 of the FISA Amendments Act (FAA) | Known Targets include[26]

|

The exact type of data varies by provider:

|

Known:

|

Known: |

استجابة الشركات

استجابة الحكومة الأمريكية

برامج الـ NSA ذات الصلة

Parallel programs, known collectively as SIGADs gather data and metadata from other sources, each SIGAD has a set of defined sources, targets, types of data collected, legal authorities, and software associated with it. Some SIGADs have the same name as the umbrella under which they sit, BLARNEY's (the SIGAD) summary, set down in the slides alongside a cartoon insignia of a shamrock and a leprechaun hat, describes it as "an ongoing collection program that leverages IC [intelligence community] and commercial partnerships to gain access and exploit foreign intelligence obtained from global networks."

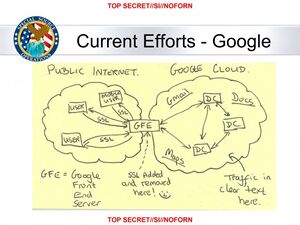

Some SIGADs, like PRISM, collect data at the ISP level, but others take it from the top-level infrastructure. This type of collection is known as "upstream". Upstream collection includes programs known by the blanket terms BLARNEY, FAIRVIEW, OAKSTAR and STORMBREW, under each of these are individual SIGADs. Data that is integrated into a SIGAD can be gathered in other ways besides upstream, and from the service providers, for instance it can be collected from passive sensors around embassies, or even stolen from an individual computer network in a hacking attack.[27][28][29][30][31] Not all SIGADs involve upstream collection, for instance, data could be taken directly from a service provider, either by agreement (as is the case with PRISM), by means of hacking, or other ways.[32][33][34] According to the Washington Post, the much less known MUSCULAR program, which directly taps the unencrypted data inside the Google and Yahoo private clouds, collects more than twice as many data points compared to PRISM.[35] Because the Google and Yahoo clouds span the globe, and because the tap was done outside of the United States, unlike PRISM, the MUSCULAR program requires no (FISA or other type of) warrants.[36]

انظر أيضاً

- إتشلون

- مكتب توعية المعلومات

- قاعدة بيانات وكالة الأمن القومي

- Room 641A

- Signals intelligence

- Stellar Wind

المصادر

- ^ أ ب ت ث "U.S. intelligence mining data from nine U.S. Internet companies in broad secret program". The Washington Post. June 6, 2013. Retrieved June 6, 2013.

- ^ أ ب ت خطأ استشهاد: وسم

<ref>غير صحيح؛ لا نص تم توفيره للمراجع المسماةnytsavage060613 - ^ أ ب ت ث ج ح Greenwald, Glenn (June 6, 2013). "NSA taps in to internet giants' systems to mine user data, secret files reveal". The Guardian. Retrieved June 6, 2013. خطأ استشهاد: وسم

<ref>غير صالح؛ الاسم "Greenwald1" معرف أكثر من مرة بمحتويات مختلفة. - ^ "NSA PRISM program taps in to user data of Facebook, Yahoo and others". گارديان. 2013-06-07. Retrieved 2013-06-07.

- ^ أ ب ت "NSA slides explain the PRISM data-collection program". The Washington Post. June 6, 2013. خطأ استشهاد: وسم

<ref>غير صالح؛ الاسم "wp_slides" معرف أكثر من مرة بمحتويات مختلفة. - ^ Greenwald, Glenn (June 5, 2013). "NSA collecting phone records of millions of Verizon customers daily". The Guardian.

- ^ "U.S., British intelligence mining data from nine U.S. Internet companies in broad secret program". واشنجتون بوست. June 6, 2013. Retrieved June 8, 2013.

- ^ أ ب Dean, John W. (December 30, 2005). "George W. Bush as the New Richard M. Nixon: Both Wiretapped Illegally, and Impeachable; Both Claimed That a President May Violate Congress' Laws to Protect National Security". FindLaw. خطأ استشهاد: وسم

<ref>غير صالح؛ الاسم "Dean1" معرف أكثر من مرة بمحتويات مختلفة. - ^ أ ب Holtzman, Elizabeth (January 11, 2006), "The Impeachment of George W. Bush", The Nation, http://www.thenation.com/doc/20060130/holtzman خطأ استشهاد: وسم

<ref>غير صالح؛ الاسم "Holtzman1" معرف أكثر من مرة بمحتويات مختلفة. - ^ أ ب "Adopted By The House of Delegates" (PDF). American Bar Association. February 13, 2006. خطأ استشهاد: وسم

<ref>غير صالح؛ الاسم "ABA1" معرف أكثر من مرة بمحتويات مختلفة. - ^ أ ب "Lawyers Group Criticizes Surveillance Program". The Washington Post. February 14, 2006. خطأ استشهاد: وسم

<ref>غير صالح؛ الاسم "Lawyers1" معرف أكثر من مرة بمحتويات مختلفة. - ^ أ ب ت ث McAllister, Neil (December 29, 2012). "Senate votes to continue FISA domestic spying through 2017". The Register. Retrieved June 8, 2013. خطأ استشهاد: وسم

<ref>غير صالح؛ الاسم "McAllister" معرف أكثر من مرة بمحتويات مختلفة. - ^ "Espionnage de la NSA : tous les documents publiés par 'Le Monde'". Le Monde. 21 October 2013. Archived from the original on October 22, 2013. Retrieved October 22, 2013.

- ^ "NSA Prism program slides". The Guardian. 1 November 2013. Archived from the original on March 20, 2014. Retrieved March 19, 2014.

- ^ أ ب Gates, David Edgerley (26 June 2013). "Through a Glass, Darkly". Spying. Santa Fe: SleuthSayers. Archived from the original on January 25, 2014. Retrieved January 4, 2014.

- ^ أ ب Lundin, Leigh (7 July 2013). "Pam, Prism, and Poindexter". Spying. Washington: SleuthSayers. Archived from the original on January 4, 2014. Retrieved January 4, 2014.

- ^ "H.R. 5949 (112th Congress): FISA Amendments Act Reauthorization Act of 2012". Archived from the original on May 20, 2013. Retrieved June 19, 2013.

- ^ أ ب ت ث Privacy and Civil Liberties Oversight Board, "Report on the Surveillance Program Operated Pursuant to Section 702 of the Foreign Intelligence Surveillance Act" (PDF). pclob.gov. July 2, 2014. Archived (PDF) from the original on February 18, 2015. Retrieved February 19, 2015.

- ^ "FBI, CIA Use Backdoor Searches To Warrentlessly Spy On Americans' Communications". TechDirt. June 30, 2014. Archived from the original on February 19, 2015. Retrieved February 19, 2015.

- ^ خطأ استشهاد: وسم

<ref>غير صحيح؛ لا نص تم توفيره للمراجع المسماةibtimes 17 june - ^ "NSA slides explain the PRISM data-collection program". July 10, 2013. Archived from the original on March 23, 2014. Retrieved September 7, 2017. An annotated presentation of the NSA PRISM program as published by the Washington Post on 6 June 2013 and updated on 10 July 2013

- ^ Glenn Greenwald, Ewen MacAskill, Laura Poitras, Spencer Ackerman and Dominic Rushe (July 11, 2013). "Revealed: how Microsoft handed the NSA access to encrypted messages". The Guardian. Archived from the original on November 19, 2015. Retrieved July 11, 2013.

{{cite news}}: CS1 maint: multiple names: authors list (link) - ^ "The NSA Files". The Guardian. June 8, 2013. Archived from the original on October 3, 2014. Retrieved December 12, 2016.

- ^ أ ب Rea, Kari (28 July 2013). "Glenn Greenwald: Low-Level NSA Analysts Have 'Powerful and Invasive' Search Tool". ABC News. Archived from the original on July 30, 2013. Retrieved July 30, 2013.

- ^ Glenn Greenwald (31 July 2013). "Revealed: NSA program collects 'nearly everything a user does on the internet'". Theguardian.com. Archived from the original on December 31, 2013. Retrieved January 27, 2014.

- ^ File:Prism-week-in-life-straight.png

- ^ Ball, James (8 June 2013). "NSA's Prism surveillance program: how it works and what it can do". The Guardian. Archived from the original on July 31, 2013. Retrieved July 11, 2013.

- ^ Timberg, Craig (10 Jul 2013). "The NSA slide you haven't seen". The Washington Post. Archived from the original on July 10, 2013. Retrieved July 11, 2013.

- ^ Craig Timberg & Ellen Nakashima (6 July 2013). "Agreements with private companies protect U.S. access to cables' data for surveillance". The Washington Post. Retrieved April 10, 2014.

- ^ Lindemann, Todd (6 July 2013). "A connected world". The Washington Post. Retrieved February 12, 2014.

- ^ Bamford, James (12 July 2013). "They Know Much More Than You Think". The New York Review of Books. Archived from the original on July 27, 2013. Retrieved July 29, 2013.

- ^ Gellman, Barton; Poitras, Laura (June 6, 2013). "Codename PRISM: Secret Government Program Mines Data from 9 U.S. Internet Companies, Including Photographs, Email and More". The Washington Post (via The Republican). Archived from the original on June 10, 2013. Retrieved June 13, 2013.

- ^ Gallagher, Ryan (September 9, 2013). "New Snowden Documents Show NSA Deemed Google Networks a "Target"". Archived from the original on October 26, 2013. Retrieved September 10, 2013.

- ^ "NSA Documents Show United States Spied Brazilian Oil Giant". September 8, 2013. Archived from the original on March 23, 2014. Retrieved September 9, 2013.

- ^ Gellman, Barton; Soltani, Ashkan (October 30, 2013). "NSA infiltrates links to Yahoo, Google data centers worldwide, Snowden documents say". The Washington Post. Archived from the original on April 6, 2014. Retrieved October 31, 2013.

- ^ Gallagher, Sean (October 31, 2013). "How the NSA's MUSCULAR tapped Google's and Yahoo's private networks". Ars Technica. Archived from the original on March 12, 2017. Retrieved November 1, 2013.

وصلات خارجية

![Tasking, Points to Remember. Transcript of body: "Whenever your targets meet FAA criteria, you should consider asking to FAA. Emergency tasking processes exist for [imminent /immediate ] threat to life situations and targets can be placed on [illegible] within hours (surveillance and stored comms). Get to know your Product line FAA adjudicators and FAA leads."](/w/images/thumb/d/de/Prism-blurry-frag-1.png/150px-Prism-blurry-frag-1.png)