دان كامنسكي

دان كامنسكي | |

|---|---|

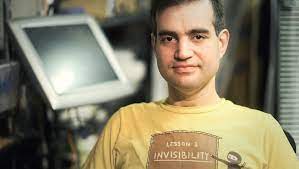

كامنسكي عام 2014 | |

| وُلِدَ | دانيال كامنسكي فبراير 7, 1979 |

| توفي | أبريل 23, 2021 (aged 42) سان فرانسسكو، كاليفورنيا، الولايات المتحدة |

| المدرسة الأم | جامعة سانت كلارا[1] |

| المهنة | باحث في أمن الحاسوب |

| عـُرِف بـ | اكتشاف 2008 DNS cache poisoning vulnerability |

| الموقع الإلكتروني | dankaminsky |

دانيال كامينسكي (إنگليزية: Daniel Kaminsky، و. 7 فبراير 1979 - ت. 23 أبريل 2021)، هو باحث أمريكي في أمن الحاسوب. كان شريكاً مؤسساً وكبير علماء شركة وايتأوپس لأمن الحاسوب. عمل في السابق مع سيسكو، أڤايا، وآيكيوأكتيڤ، حيث كان مديراً لاختبارات الاختراق.[2][3] وصفته صحيفة نيويورك تايمز بأنه "منقذ أمن الحاسوب" وپول ريڤير الرقمي".[1]

اشتَهرَ كامينسكي في أوساط خبراء الأمن من خلال عمله المتعلق بتسميم الذاكرة المخبئية لنظام أسماء النطاقات، حيث أظهر أن العدة البرمجيةذات صلاحية المستخدم الأعلى من شركة سوني قد أصابت حوالي 586.000 حاسوب[3]. كما اشتهر بخطاباته في لقاءات موجز القبعات السوداء -وهو لقب للمخترقين ذوي النوايا غير الحسنة-. في 16 يونيو 2010، لقبته منظمة آيكان[4] كأحد الممثلين الموثوقين لمجتمع [5]ملحقات تأمين نظام أسماء النطاقات (DNSSEC).

السنوات المبكرة

وُلد دانييل كامينسكي في مدينة سان فرانسيسكو في 7 يناير 1979 لوالديه مارشال كامنسكي و ترودي ماورر. والدته ترودي ماورر أخبرت صحيفة نيويورك تايمز[1] أنه و بعد قيام أبيه بشراء حاسوب له من موقع راديوشاك في الرابعة من عمره، تعلم كامنسكي البرمجة بنفسه في الخامسة من عمره[1]. في الحادية عشر من عمره، تلقت والدته اتصالا من مسؤول أمني حكومي يخبرها بأن كامنسكي قد استخدم اختبار اختراق للتطفل على الحواسيب العسكرية، و أنه جراء ذلك سيتم قطع اتصال الانترنت عن بيت العائلة[1]. فردّت والدته قائلةً أنه فيما لو تم قطع اتصالهم بالانترنت فسوف تحجز مكاناً إعلانياً في صحيفة سان فرانسيسكو كرونيكل لإذاعة خبر للعامة مفاده أن ولداً في الحادية عشر من عمره يمكنه اختراق النظام الأمني للحواسيب العسكرية[1]. و عوضاً عن ذلك الإجراء تمت المفاوضة على التزام كامنسكي بوقت مستقطع بعيداً عن الحاسوب مدته 3 أيام[1]. في عام 2008، بعد أن اكتشف و نسق كامنسكي إصلاح ثغرة أمنية جوهرية في نظام أسماء النظاقات، تقرب المسؤول من كامنسكي و شكره و طلب منه أن يعرفه على والدته[1].

التحق كامنسكي بـثانوية ساينت اغناطيوس العليا و بعدها التحق بـجامعة سانتا كلارا[1]. و بعد تخرجه من الكلية، عمل لدى كلٍّ من الشركات التالية: سيسكو، آفايا و آيوأكتيف وذلك قبل تأسيسه لشركته الخاصة وايت اوبس[1].

حياته المهنية

خلل في أسماء النطاقات

في عام 2008، اكتشف كامنسكي ثغرة جوهرية في مجموعة قواعد نظام أسماء النطاقات و التي يمكن أن تسمح لمهاجمين القيام بسهولة بهجوم تسميم الذاكرة المخبئية على غالبية مخدمات أسماء النطاقات[6]. على أية حال فإن مخدمات كل من الشركات التالية (djbdns, PowerDNS, MaraDNS, Secure64 و Unbound) لم تكن عرضة لتلك الثغرة[7]. و حيث أن معظم تطبيقات الانترنت تعتمد على نظام أسماء النطاقات لتحديد نظيراتها، فقد أصبح طيفٌ واسعٌ من وسائل الهجوم ممكناً، من ضمنها انتحال شخصبة المواقع، اعتراض الرسائل الالكترونية و تجاوز المصادقة من خلال ميزة "نسيت كلمة المرور" المتوفرة في أغلب المواقع المشهورة. بعد اكتشاف المشكلة، قام كامنسكي بالاتصال في البداية بـ باول فيكسي، و الذي وصّف الأمر بأنه "يملي على الجميع ترقيع كل شيء في الفضاء الرقمي"[1]. قام كامنسكي بعد ذلك بإخطار وزارة الأمن الداخلي و مدراء تنفيذيين في شركتي سيسكو و مايكروسوفت ليوجدوا حلاً [1].

عمل كامنسكي مع بائعي نظام أسماء النطاقات سراً لتطوير إصلاح ترقيعي لجعل استغلال الثغرة أًصعب و أطلق ذلك الإصلاح في 8 يوليو 2008[8]. و حتى يومنا هذا، لم يتم إصلاح ثغرة الخلل التصميمي في نظام أسماء النظاقات بشكل كامل[9].

لم تكن في نية كامنسكي نشر تفاصيل الهجوم على الملأ إلا بعد 30 يوماً من تاريخ إطلاق التصحيح الترقيعي، لكن التفاصيل تم تسريبها في 21 يوليو 2008[10]. تم إعادة سحب المعلومات بسرعة، لكن ليس قبل أن يتم إعادة نشرها من قبل آخرين اعتماداً على تقنية انعكاس المواقع[11]. لاحقاً، قام باستعراض ما توصل إليه في لقاءات موجز القبعات السوداء و الذي ارتدى فيه حُلّة رسمية و حذاء تزحلق[1].

اكتسب كامنسكي شهرة إعلامية جعلته مادة دسمة للصحافة بعد الكشف عن الثغرة التي قام باكتشافها[12]، لكنه تلقى رد فعل عنيف من قبل مجتمع أمن الحاسوب لعدم كشفه عن هجومه فوراً[13]. و حين سأله مراسل لمَ لم يقم باستغلال الثغرة لمآربه الشخصية رد كامنسكي أن ذلك لن يكون صحيحاً أخلاقياً و أنه لا يرغب لوالدته أن تزوره في السجن[1].

في الواقع، فإن الثغرة المرتبطة بنظام أسماء المواقع DNS كانت وجود 65،536 احتمالاً ممكناً لهويات المعاملات، و هو رقم صغير بما يكفي لتخمين الهوية الصحيحة على فرض وجود فرص كافية تتيح التخمين[14]. دان برنرشتاين، مؤلف djbdns، أبلغ عن ذلك باكراً بحدود عام 1999. تعاملت شركة djbdns مع الأمر من خلال عشوائية تحديد المنفذ المصدر و التي فيها تم استخدام مجموعة قواعد حزم بيانات المستخدم كمعرّف آخر للتعاملات، و بذلك تم رفع عدد احتمالات الهوية إلى المليارات. بعض المخدمات الأخرى لنظام أسماء النطاقات، تركوا الأمر دون حل خشية تردي أداء و استقرار الأنظمة، لأن العديد من نوى نظم التشغيل لم تكن مصممة ببساطة كي تتناوب بين آلاف مقابس الشبكات في الثانية الواحدة. في المقابل، افترض آخرين من منفذي خدمة نظام أسماء النطاقات أن حقل وقت الحياة TTL (Time to Live) لمخدم DNS كان كافياً للحد من عدد محاولات التخمين إلى بضع محاولات في اليوم الواحد[15].

كامنسكي تجاوز هذا الحاجز الدفاعي (وقت الحياة) عن طريق استهداف أشقاء لأسماء النطاق مثل "83.example.com" عوضاً عن "www.example.com" بشكل مباشر. و لأن الاسم كان مميزاً، فلم يكن له أي سجل في الذاكرة المخبئية، و بذلك فلا يتم تفعيل دفاع (وقت الحياة) له. لكن و لأن الاسم كان شقيقاً للنطاق المستهدف، فقد كان احتيال عملية تخمين الهويات للمعاملات يتضمن ليس فقط معلومات عن الشقيق، و إنما عن الهدف الأساسي أيضاً. و باستخدام أسماء أشقاء متعددة في المرة الواحدة من الهجوم، فقد تمكن من حث المخدم على القيام بطلبات عديدة دفعة واحدة. هذه الطريقة وفرت فرصاً كافية لتخمين هويات المعاملات للقيام باحتيال رد ناجح ضمن فترة معقولة من الوقت[16].

ولإصلاح هذا الخطب، فقد طبق جميع منفذي خدمات نظم أسماء النطاقات إصلاح عشوائية تحديد المنفذ المصدر كما فعلت شركتي djbdns و PowerDNS من قبل. هذا الإصلاح يجعل الهجوم 65,536 مرة أصعب. في حال وجود مهاجم ينوي إرسال مليارات الحزم فباستطاعته تخريب بعض الأسماء[17]. تم اقتراح DNSSEC لتكون طريقة لجلب التأكد المشفر للنتائج الموفرة من قبل مخدمات DNS، و تحدث كامنسكي بإيجابية عن هذا الأمر[18].

العدة البرمجية ذات صلاحية المستخدم الأعلى من شركة سوني

خلال فضيحة العدة البرمجية التي تحمي من النسخ الخاصة بشركة سوني بي إم جي، حيث وُجدت سوني بي إم جي أنها تقوم بتنصيب برمجيات مضادة للقرصنة بشكل خفي على الحواسيب. استخدم كامنسكي احتيال تسميم الذاكرة المخبئية لمخدمات DNS لاستكشاف فيما لو كانت المخدمات قد قامت بالاتصال بأي من النطاقات و التي تم النفاذ إليها من قبل العدة البرمجية ذات صلاحية المستخدم الأعلى الخاصة بشركة سوني. و قد استخدم هذا الأسلوب لمحاولة تقدير عدد الحواسيب و البالغ 568,000 و التي كانت العدة البرمجية الخاصة بشركة سوني مزروعة فيها[4]. بعد ذلك استفاد كامنسكي من بحثه لخلق المزيد من الوعي حول هذا الأمر بينما كان يحاول المدراء التنفيذيون في شركة سوني تهوين الأمر[1].

شركة إيرثلينك والبحث عن DNS

في عام 2008، علم كامنسكي بوجود إجراء ممارسات متبعة من قبل مزودي الانترنت و التي كانت مكمن لثغرات أمنية محتملة[19]. قامت شركات عديدة مختصة بتزويد الانترنت باختبار اعتراض الرسائل الراجعة من أسماء النطاقات الغير موجودة و استبدالهم بمحتوى إعلاني. و هذا ما هيئ الفرصة للمهاجمين بنصب فخ بأسلوب التصيد الاحتيالي من خلال مهاجمة المخدم المسؤول عن الإعلانات و ربطه بنطاقات فرعية غير موجودة للمواقع المستهدفة. كامنسكي قام باستعراض ذلك الأمر عن طريق نصب فخ احتيالي تصيدي لمواقع شهيرة مثل فيسبوك و بايبال[20][2]. في حين كانت الثغرة المستخدمة في البداية تعتمد جزئياً على أن شركة إيرثلينك تستخدم خدمات شركة Barefruit لأغراض الدعاية و الإعلان، استطاع كامنسكي أن يعمم الثغرة لمهاجمة شركة Verizon من خلال مهاجمة الشركة التي تؤمن الخدمة الإعلانية لها Paxfire [21].

أشاع كامنسكي الخبر للعامة بعد أن عمل مع شبكات الخدمات الإعلانية قيد التحقيق لمحاولة التخلص من الثغرة المحدقة المتمثلة في نصوص المواقع المتشابكة[22].

الكشف الآلي عن كونفيكر

في 7 مارس 2009، اكتشف كامنسكي أن فايروس كونفيكر (من نوع الدودة) الذي أصاب مستضيفين معينين، لديه توقيع قابل للكشف حين تم المسح بحثاً عنه عن بعد[23]. تتوفر الآن تحديثات للتواقيع لعدد من التطبيقات الماسحة للشبكات ، بما فيهم Nessus [24] و NMap [25].

الخلل في البنية التحتية للانترنت X.509

في عام 2009، و بالتعاون بين ميريديث إل. باترسن و لين ساسامان، اكتشف كامنسكي العديد من أنواع الخلل في مجموعة قواعد اتصال SSL. تضمنت هذه الأعطاب استخدام تابع تجزئة MD2 -الضعيف في مستوى أمانه- من قبل شركة Verisign في إحدى شهاداتهم الجذرية الرئيسية، و أخطاء أخرى في محللات الشهادات في عدد من متصفحات الانترنت و التي تسمح للمهاجمين بإجراء طلب ناجح لشهادات المواقع التي لا يتحكمون بها[26][27].

اهجوم زيرو فور أوند

.[28]

--->

في 28 يوليو 2009، عاين كامنسكي -إلى جانب عدد من مستشاري الأمن الرفيعي المستوى- نشر رسائل بريدهم الإلكتروني الشخصية و بيانات المخدمات من قبل قراصنة مرتبطين بالمجلة الرقمية Zero for 0wned [29][30][31]. ظهر الهجوم على أنه يصادف ظهور كامنسكي في لقاءات موجز القبعات السوداء[32].

إنترپوليك

في يونيو 2010، أطلق كامنسكي إنترپوليكInterpolique [33][34] و هو إطار عمل بإصدار غير منهي (بيتا) لتوصيف و مناقشة هجومات الحقن مثل حقن SQL و نصوص المواقع المتشابكة بطريقة مريحة للمطورين[35].

حياته الشخصية ووفاته

كتبت صحيفة نيويورك تايمز أنه " في مجتمع معروفة بعدائيته، و أحيانا بحواره الكاره للنساء على منصة تويتر، لمع السيد كامنسكي بتعاطفه المميز"[1]. عُرف عنه أنه كان يغطي بانتظام نفقات الفنادق و السفر للناس الراغبين في الذهاب إلى مؤتمرات القبعات السوداء، و في إحدى المرات وصل الأمر حتى أنه دفع أجرة تذكرة طيران لصديقته و التي كانت حينها في مرحلة انفصال عن حبيبها، حيث توجت علاقة الثنائي بالزواج لاحقاً[1]. في محطات زمنية مختلفة في حياته المهنية، كامنسكي حول اهتمامه إلى التركيز في العمل على مشاريع متعلقة بصحة أصدقائه و عائلته، و في مسعاه هذا طور تطبيقاً يساعد الناس المصابين بـعمى الألوان، كما عمل على تطوير تقنيات تساعد في تحسين حاسة السمع، و أيضاً تطوير أدوات الاستطباب عن بعد و المرتبطة بـمتلازمة نقص المناعة المكتسب AIDS وسط اللاجئين لصالح هيئة تأمين الوصول إلى العناية الصحية من قبل النموذج الأكاديمي AMPATH. وفقاً لوالدته فقد "قام بأشياء لاعتقاده أنه من الصحيح القيام بها، و ليس لإمكانية الكسب المادي منها" [1].

كان كامنسكي أيضاً متحدثاً مدافعاً عن حقوق الخصوصية. و خلال خلاف التشفير بين مكتب التحقيقات الفيديرالي FBI و شركة آبل Apple، انتقد تعليقات لمدير مكتب التحقيقات الفيديرالي آنذاك جيمس كومي قائلاً "ما هي سياسة الولايات المتحدة الآن؟ أن تجعل الأمور أكثر أمناً أم أقل؟". خلال مقابلة في عام 2016 قال كامنسكي "لم يتم تصميم الانترنت أبداً كي يكون آمناً. تم تصميم الانترنت لغرض نقل صور لقطط أو غيرها ... لم نكن نعتقد أنكم سوف تنقلون مليارات الدولارات عبرها. ماذا سنفعل حيال ذلك؟ و هاكم الإجابة: بعضنا يتوجب عليه أن يتوجه لإصلاح الأمر"[1].

توفي كامنسكي في 23 أبريل 2021 متأثراً بإصابته بالحماض السكري في منزله بـ سان فرانسسيكو[36][37]. تم نقله بشكل متكرر إلى المستشفى نتيجة مرض في سنواته السابقة. بعد وفاته، تلقى العديد من الثناءات من قبل مؤسسة Electronic Frontier Foundation، و التي لقبته بـ "صديق الحرية و التجسيد لروح المخترق الحقيقي"، و قال جيف موسس أن كامنسكي يجب أن يكون في قاعة الشهرة الخاصة بالانترنت[1].

المصادر

- ^ أ ب ت ث ج ح خ د ذ ر ز س ش ص ض ط ظ ع غ ف ق Perlroth, Nicole (April 27, 2021). "Daniel Kaminsky, Internet Security Savior, Dies at 42". The New York Times. Retrieved April 27, 2021.

- ^ أ ب Singel, Ryan (April 19, 2008). "ISPs' Error Page Ads Let Hackers Hijack Entire Web, Researcher Discloses". Wired. Retrieved May 19, 2008.

- ^ أ ب Mimoso, Michael S. (April 14, 2008). "Kaminsky on DNS rebinding attacks, hacking techniques". Search Security. Retrieved May 19, 2008.

- ^ أ ب Norton, Quinn (November 15, 2005). "Sony Numbers Add Up to Trouble". Wired. Archived from the original on April 23, 2008. Retrieved May 19, 2008.

- ^ "IANA — DNSSEC Project Archive - Launch TCR Selection". www.iana.org.

- ^ "CERT Vulnerability Note VU#800113: Multiple DNS implementations vulnerable to cache poisoning". United States Computer Emergency Readiness Team. July 8, 2008. Retrieved November 27, 2008.

- ^ "Dan Kaminsky Discovers Fundamental Issue In DNS: Massive Multivendor Patch Released (Securosis.com) [LWN.net]". lwn.net.

- ^ Vixie, Paul (July 14, 2008). "Not a Guessing Game". Circleid.com. Retrieved January 25, 2013.

- ^ Davis, Joshua (November 24, 2008). "Patches coming today for DNS vulnerability". Linux.com. Archived from the original on April 17, 2009. Retrieved January 25, 2013.

- ^ "Kaminsky's DNS Issue Accidentally Leaked?". Invisible Denizen blog. July 21, 2008. Retrieved July 30, 2008.

- ^ "DNS bug leaks by matasano". beezari's LiveJournal. July 22, 2008. Archived from the original on September 17, 2008. Retrieved July 30, 2008.

- ^ Lathrop, Daniel; Shukovsky, Paul (August 3, 2008). "Seattle security expert helped uncover major design flaw on Internet". Seattle Post-Intelligencer.

- ^ "Pwnie Awards 2008". pwnies.com. Retrieved April 28, 2021.

- ^ "DNS forgery". Cr.yp.to. Retrieved January 25, 2013.

- ^ "Measures to prevent DNS spoofing". Ds9a.nl. November 2, 2006. Retrieved January 25, 2013.

- ^ Rashid, Fahmida Y. (April 23, 2018). "Hacker History: How Dan Kaminsky Almost Broke the Internet". Duo.com. Retrieved April 28, 2021.

- ^ "DNS forgery". Daniel J. Bernstein.

- ^ Kaminsky, Dan. "DNS 2008 and the new (old) nature of critical infrastructure" (PDF). blackhat.com. Retrieved April 30, 2021.

- ^ Davis, Joshua (November 24, 2008). "Secret Geek A-Team Hacks Back, Defends Worldwide Web". Wired (in الإنجليزية الأمريكية). ISSN 1059-1028. Retrieved May 1, 2021.

- ^ McFeters, Nathan (April 21, 2008). "ToorCon Seattle 2008: Nuke plants, non-existent sub domain attacks, muffin diving, and Guitar Hero | Zero Day | ZDNet.com". Blogs.zdnet.com. Retrieved January 25, 2013.

- ^ Krebs, Brian (April 30, 2008). "More Trouble With Ads on ISPs' Error Pages". The Washington Post. Archived from the original on May 3, 2011. Retrieved May 19, 2008.

- ^ McMillan, Robert (April 19, 2008). "EarthLink Redirect Service Poses Security Risk, Expert Says". PC World. Retrieved May 19, 2008.

- ^ Goodin, Dan (March 30, 2009). "Busted! Conficker's tell-tale heart uncovered". The Register. Retrieved March 31, 2009.

- ^ Asadoorian, Paul (April 1, 2009). Updated Conficker Detection Plugin Released. Tenable Security. Archived from the original on September 26, 2010. Retrieved April 2, 2009.

- ^ Bowes, Ronald (March 30, 2009). Scanning for Conficker with Nmap. Skullsecurity.org. Retrieved March 31, 2009.

- ^ Rodney (August 2, 2009). "Dan Kaminsky Feels a disturbance in The Internet". SemiAccurate. Retrieved January 25, 2013.

- ^ Goodin, Dan (30 July 2009). "Wildcard certificate spoofs web authentication". The Register.

- ^ Constantin, Lucian (July 30, 2009). "Security Gurus 0wned by Black Hats". Softpedia (in english). Retrieved April 28, 2021.

{{cite web}}: CS1 maint: unrecognized language (link) - ^ Ries, Ulie (July 31, 2009). "Crackers publish hackers' private data". heise online. Retrieved July 31, 2009.

- ^ Goodin, Dan (July 29, 2009). "Security elite pwned on Black Hat eve". The Register. Retrieved July 31, 2009.

- ^ Zetter, Kim (July 29, 2009). "Real Black Hats Hack Security Experts on Eve of Conference". Wired.com. Retrieved July 31, 2009.

- ^ Constantin, Lucian (July 30, 2009). "Security Gurus 0wned by Black Hats". Softpedia (in english). Retrieved April 28, 2021.

{{cite web}}: CS1 maint: unrecognized language (link) - ^ "Interpolique Home Page". Archived from the original on June 18, 2010.

- ^ "Kaminsky Issues Developer Tool To Kill Injection Bugs". Dark Reading.

- ^ Walker, James (April 26, 2021). "Dan Kaminsky: Tributes pour in for security researcher who died after short illness". The Daily Swig. Retrieved April 28, 2021.

- ^ "Security Researcher Dan Kaminsky Passes Away". Security Week. Wired Business Media. April 24, 2021.

The cybersecurity world woke up Saturday to news of the sudden passing of Dan Kaminsky, a celebrated hacker who is widely credited with pioneering research work on DNS security.

- ^ "Security Researcher Dan Kaminsky Has Died". CircleID (in الإنجليزية). April 24, 2021. Retrieved April 24, 2021.

وصلات خارجية

- CS1 الإنجليزية الأمريكية-language sources (en-us)

- Short description is different from Wikidata

- Articles with hatnote templates targeting a nonexistent page

- Missing redirects

- Articles containing إنگليزية-language text

- Pages using Lang-xx templates

- Twitter username same as Wikidata

- 1979 births

- 2021 deaths

- Activists from San Francisco

- American computer specialists

- Avaya employees

- Cisco people

- Computer security specialists

- Computer systems researchers

- Deaths from diabetes

- Disease-related deaths in California

- Ethical hackers

- Internet activists

- Privacy activists

- Santa Clara University alumni