راصد لوحة المفاتيح

راصد لوحة المفاتيح إنگليزية: Keystroke logging، الذي يشار إليه غالباً باسم تسجيل المفاتيح أو التقاط لوحة المفاتيح، هو إجراء تسجيل (رصد) المفاتيح التي تُضرب على لوحة المفاتيح[1] عادةً يشكل سري، بحيث لا يكون الشخص الذي يستخدم لوحة المفاتيح على دراية بأن أفعاله تخضع للمراقبة. يمكن بعد ذلك استرجاع البيانات من قبل الشخص الذي يقوم بتشغيل برنامج التسجيل. يمكن أن يكون مسجل ضغطات المفاتيح أو مسجل المفاتيح إما برنامجاً أو تجهيزة.

في حين أن البرامج نفسها قانونية،[2] حيث صُمم العديد منها للسماح لأصحاب العمل بالإشراف على استخدام أجهزة الحاسب الخاصة بهم، إلا أن برامج تسجيل المفاتيح تستخدم غالباً لسرقة كلمات المرور وغيرها من المعلومات السرية.[3][4]

يمكن أيضاً استخدام راصد لوحة المفاتيح لدراسة ديناميكيات ضغط المفاتيح[5] أو التفاعل الإنساني الحاسوبي. توجد العديد من طرق رصد لوحة المفاتيح بدءاً من الأساليب القائمة على الأجهزة والبرامج وحتى تحليل التشفير الصوتي.

تطبيقات راصد لوحة المفاتيح

راصد لوحة المفاتيح ذي الأساس البرمجي

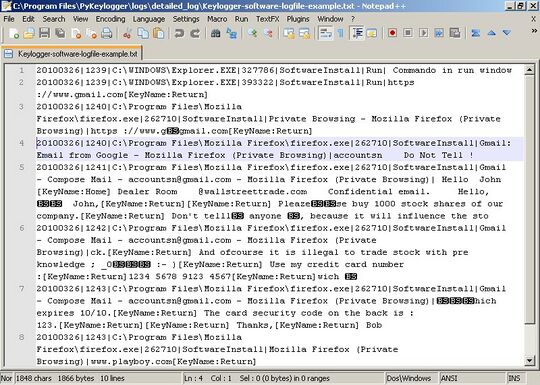

برنامج راصد لوحة المفاتيح هو برنامج حاسب مصمم لتسجيل أي مدخلات من لوحة المفاتيح.[6]تُستخدم برامج رصد لوحة المفاتيح في مؤسسات تكنولوجيا المعلومات لاكتشاف المشكلات الفنية في أجهزة الحاسب وشبكات الأعمال وإصلاحها. تستخدم العائلات ورجال الأعمال برامج تسجيل المفاتيح بشكل قانوني لمراقبة استخدام الشبكة دون معرفة مستخدميهم المباشرة. صرحت مايكروسوفت علناً أن ويندوز 10 به برنامج راصد لوحة المفاتيح مدمج في نسخته النهائية "لتحسين خدمات الكتابة والطباعة".[7]ومع ذلك، يمكن للأفراد الخبثاء استخدام راصد لوحة المفاتيح على أجهزة الحاسب العامة لسرقة كلمات المرور أو معلومات بطاقة الائتمان. لا يتم إيقاف معظم برامج تسجيل المفاتيح عن طريق تشفير HTTPS لأن ذلك يحمي فقط البيانات المنقولة بين أجهزة الحاسب; تعمل أدوات تسجيل المفاتيح المستندة إلى البرامج على حاسب المستخدم المتأثر، وتقرأ مدخلات لوحة المفاتيح مباشرة كما يكتبها المستخدم.

من منظور تقني، هناك عدة تصنيفات:

- مُبنى على مراقب الأجهزة الافتراضية: يمكن أن يتواجد برنامج راصد لوحة المفاتيح نظرياً في مراقب الأجهزة الافتراضية للبرمجيات الخبيثة يعمل أسفل نظام التشغيل، وبالتالي يظل دون تغيير. يصبح بشكل فعال آلة افتراضية. الحبة الزرقاء هو مثال مفاهيمي.

- مُبنى على النواة: يحصل برنامج على سماحية وصول المصدر للاختفاء في نظام التشغيل واعتراض ضغطات المفاتيح التي تمر عبر النواة. هذه الطريقة صعبة في الكتابة والعمل. توجد برامج رصد المفاتيح هذه في مستوى النواة، مما يجعل من الصعب اكتشافها، خاصة بالنسبة لتطبيقات وضع المستخدم التي لا تملك حق الوصول إلى المصدر. تُنفّذ بشكل متكرر على أنها أدوات التأصيل التي تخرب نواة نظام التشغيل للحصول على وصول غير مصرح به إلى الأجهزة. هذا ما يجعلها ضخمة للغاية. يمكن لبرنامج رصد المفاتيح الذي يستخدم هذه الطريقة أن يعمل كبرنامج تعريف للوحة المفاتيح، على سبيل المثال، وبالتالي يمكنه الوصول إلى أي معلومات مكتوبة على لوحة المفاتيح أثناء انتقالها إلى نظام التشغيل.

- مُبنى على واجهة برمجة التطبيقات: ربط راصد المفاتيح بواجهات برمجة التطبيقات داخل تطبيق قيد التشغيل. يقوم برنامج راصد المفاتيح بتسجيل أحداث ضغطات المفاتيح كما لو كانت جزءاً عادياً من التطبيق بدلاً من البرامج الضارة. يتلقى برنامج تسجيل المفاتيح حدث في كل مرة يضغط فيها المستخدم على مفتاح أو يحرره. يقوم راصد المفاتيح بتسجيلها ببساطة.

- مُبنى على انتزاع النموذج: يقوم راصد المفاتيح المُبنى على انتزاع النموذجعمليات إرسال نماذج الوب عن طريق تسجيل بيانات النموذج في أحداث الإرسال. يحدث هذا عندما يكمل المستخدم نموذجاً ويرسله، عادةً عن طريق النقر فوق زر أو الضغط على إدخال. هذا النوع من سجلات رصد المفاتيح تشكل البيانات قبل أن يتم تمريرها عبر الإنترنت.

- مُبنى على جاڤاسكريپت: تُدخل علامة نصية خبيثة في صفحة وب مستهدفة، والاستماع إلى الأحداث الرئيسية مثل

onKeyUp(). يمكن حقن البرامج النصية عبر مجموعة متنوعة من الطرق، بما في ذلك برمجة عابرة للمواقع، رجل في المتصفح، رجل في الوسط، أو تسوية من موقع الوب البعيد.[10] - مُبنى على حقن الذاكرة: يقوم راصد المفاتيح القائم على حقن الذاكرة (MitB) بأداء وظيفة التسجيل عن طريق تعديل جداول الذاكرة المرتبطة بالمتصفح ووظائف النظام الأخرى. من خلال تصحيح جداول الذاكرة أو الحقن مباشرة في الذاكرة، يمكن لمؤلفي البرامج الضارة استخدام هذه التقنية لتجاوز Windows UAC (التحكم في حساب المستخدم). تستخدم طروادة زوس و SpyEye هذه الطريقة حصرياً.[11]تحتوي الأنظمة التي لا تعمل بنظام ويندوز على آليات حماية تسمح بالوصول إلى البيانات المسجلة محلياً من موقع بعيد.[مطلوب توضيح]يمكن تحقيق الاتصال عن بعد عند استخدام إحدى هذه الطرق:

- تُحمل البيانات إلى موقع وب أو قاعدة بيانات أو خادم FTP.

- تُرسل البيانات بشكل دوري عبر البريد الإلكتروني إلى عنوان بريد الكتروني محدد مسبقاً.

- تُرسل البيانات لاسلكياً باستخدام نظام أجهزة متصل.

- يتيح البرنامج تسجيل الدخول عن بُعد إلى الجهاز المحلي من الإنترنت أو الشبكة المحلية، لسجلات البيانات المخزنة على الجهاز الهدف.

راصد لوحة المفاتيح في تسجيل عملية البحث الكتابي

منذ عام 2006، كان تسجيل ضربات المفاتيح طريقة بحث راسخة لدراسة عمليات الكتابة.[12][13] وقد طُورت برامج مختلفة لجمع بيانات العملية عبر الإنترنت لأنشطة الكتابة،[14] بما في ذلك Inputlog وScriptlog وTranslog وGGXLog.

يُستخدم تسجيل ضغطات المفاتيح بشكل شرعي كأداة بحث مناسبة في سياقات كتابة متعددة. وتشمل هذه الدراسات حول عمليات الكتابة المعرفية، والتي تشمل

- أوصاف استراتيجيات الكتابة; تطوير الكتابة للأطفال (مع وبدون صعوبات في الكتابة)،

- الإملائية،

- الكتابة باللغة الأولى والثانية، و

- مجالات المهارات المتخصصة مثل الترجمة ووضع الحاشية العنوانية.

يمكن استخدام راصد لوحة المفاتيح للبحث في الكتابة، على وجه التحديد. يمكن أيضاً دمجها في المجالات التعليمية لتعلم اللغة الثانية ومهارات البرمجة ومهارات الكتابة.

الميزات المرتبطة

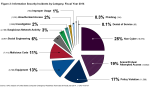

قد تُعزز برامج رصد لوحة المفاتيح بميزات تلتقط معلومات المستخدم دون الاعتماد على ضغطات مفاتيح لوحة المفاتيح كمدخل وحيد. تتضمن بعض هذه الميزات ما يلي:

- تسجيل الحافظة. يمكن للبرنامج التقاط أي شيء تم نسخه إلى الحافظة.

- تسجيل الشاشة. لقطة شاشة تؤخذ لالتقاط المعلومات القائمة على الرسومات. قد تلتقط التطبيقات التي تتمتع بإمكانيات تسجيل الشاشة لقطات شاشة للشاشة بأكملها، أو لتطبيق واحد فقط، أو حتى حول مؤشر الماوس. قد يأخذون لقطات الشاشة هذه بشكل دوري أو استجابة لسلوكيات المستخدم (على سبيل المثال، عندما ينقر المستخدم بالماوس). يمكن استخدام تسجيل الشاشة لالتقاط البيانات التي تم إدخالها باستخدام لوحة مفاتيح على الشاشة.

- التقاط النص برمجياً في عنصر تحكم. تسمح مايكروسوفت ويندوز API للبرامج بطلب "القيمة" النصية في بعض عناصر التحكم. هذا يعني أنه قد يتم التقاط بعض كلمات المرور، حتى لو كانت مخفية خلف أقنعة كلمات المرور (عادةً ما تكون العلامات النجمية).[15]

- تم فتح تسجيل كل برنامج/مجلد/نافذة بما في ذلك لقطة شاشة لكل موقع وب تمت زيارته.

- تسجيل استعلامات محركات البحث، برنامج المراسلة الفورية المحادثات وتنزيلات FTP والأنشطة الأخرى المستندة إلى الإنترنت (بما في ذلك النطاق الترددي المستخدم).

راصد لوحة المفاتيح القائم على التجهيزات

لا تعتمد برامج رصد المفاتيح التي تعتمد على الأجهزة على أي برنامج يتم تثبيته لأنها موجودة على مستوى الأجهزة في نظام الحاسب.

- المستندة إلى البرامج الثابتة: يمكن تعديل البرامج الثابتة على مستوى بيوس التي تتعامل مع أحداث لوحة المفاتيح لتسجيل هذه الأحداث أثناء معالجتها لتسجيل هذه الأحداث أثناء معالجتها. يلزم الوصول المادي و/أو الوصول إلى مستوى المصدر للجهاز، ويجب إنشاء البرنامج الذي تم تحميله في BIOS للأجهزة المحددة التي سيتم تشغيله عليها.[16]

- أجهزة لوحة المفاتيح: تُستخدم أجهزة تسجيل المفاتيح في الأجهزة لتسجيل ضغطات المفاتيح باستخدام دائرة أجهزة متصلة في مكان ما بين لوحة مفاتيح الحاسب والحاسب، وعادة ما تكون مضمنة مع موصل كبل لوحة المفاتيح. هناك أيضاً أجهزة تسجيل مفاتيح للأجهزة قائمة على الموصل USB، بالإضافة إلى أجهزة حاسب محمولة (يتم توصيل بطاقة Mini-PCI بفتحة توسعة الحاسب المحمول). يمكن تثبيت المزيد من التطبيقات الخفية أو تضمينها في لوحات المفاتيح القياسية بحيث لا يظهر أي جهاز على الكبل الخارجي. يسجل كلا النوعين جميع أنشطة لوحة المفاتيح في الذاكرة الداخلية، والتي يمكن الوصول إليها لاحقاً، على سبيل المثال، عن طريق كتابة تسلسل مفتاح سري. لا تتطلب برامج تسجيل لوحة المفاتيح للأجهزة تثبيت أي برنامج على حاسب المستخدم المستهدف، وبالتالي لا تتداخل مع تشغيل الحاسب وتقل احتمالية اكتشافها بواسطة البرامج التي تعمل عليه. ومع ذلك، يمكن اكتشاف وجوده المادي إذا تم، على سبيل المثال، تثبيته خارج العلبة كجهاز مضمن بين الحاسب ولوحة المفاتيح. يمكن التحكم في بعض هذه التطبيقات ومراقبتها عن بُعد باستخدام معيار اتصال لاسلكي.[17]

- أجهزة استشعار لوحة المفاتيح والماوس اللاسلكية: يجمع هؤلاء المتشممون السلبيون حزم البيانات التي يتم نقلها من لوحة مفاتيح لاسلكية وجهاز استقبال خاص بها. نظراً لأنه يمكن استخدام التشفير لتأمين الاتصالات اللاسلكية بين الجهازين، فقد يلزم كسر هذا مسبقاً إذا كان من المقرر قراءة عمليات الإرسال. في بعض الحالات، يمكّن ذلك المهاجم من كتابة أوامر عشوائية في حاسب الضحية.[18]

- تراكبات لوحة المفاتيح: من المعروف أن المجرمين يستخدمون تراكبات لوحة المفاتيح على أجهزة الصراف الآلي لالتقاط أرقام التعريف الشخصية للأشخاص. يتم تسجيل كل ضغطة مفتاح بواسطة لوحة مفاتيح جهاز الصراف الآلي بالإضافة إلى لوحة مفاتيح المجرم الموضوعة فوقه. تم تصميم الجهاز ليبدو وكأنه جزء متكامل من الجهاز حتى لا يدرك عملاء البنوك وجوده.[19]

- راصدات لوحة المفاتيح الصوتية: يمكن استخدام تحليل الشفرات الصوتية لمراقبة الصوت الذي تم إنشاؤه بواسطة شخص ما يكتب على الحاسب. يصدر كل مفتاح على لوحة المفاتيح توقيعاً صوتياً مختلفاً بمهارة عند الضغط عليه. من الممكن بعد ذلك تحديد أي توقيع بضغطة زر يتعلق بأي شخصية لوحة مفاتيح عبر الأساليب الإحصائية مثل تحليل التكرار. يتم استخدام تكرار التكرار لتوقيعات ضغطات المفاتيح الصوتية المماثلة، والتوقيت بين ضربات لوحة المفاتيح المختلفة ومعلومات السياق الأخرى مثل اللغة المحتملة التي يكتب بها المستخدم في هذا التحليل لتعيين الأصوات إلى الحروف.[20]مطلوب تسجيل طويل إلى حد ما (1000 ضغطة مفتاح أو أكثر) حتى يتم جمع عينة كبيرة بما يكفي.[21]

- الانبعاثات الكهرومغناطيسية: من الممكن التقاط الانبعاثات الكهرومغناطيسية للوحة المفاتيح السلكية من مسافة تصل إلى 20 متر (66 ft)، دون توصيلها فعلياً.[22] في عام 2009، اختبر باحثون سويسريون 11 USB مختلفة، PS/2 ولوحات مفاتيح الحاسب المحمول في شبه غرفة عديمة الصدى ووجدوها جميعاً معرضة للخطر، في المقام الأول بسبب التكلفة الباهظة لإضافة التدريع أثناء التصنيع.[23] استخدم الباحثون مستقبل عريض النطاق لضبط التردد المحدد للانبعاثات الصادرة من لوحات المفاتيح.

- المراقبة البصرية: المراقبة البصرية، رغم أنها ليست أداة تسجيل لوحة مفاتيح بالمعنى الكلاسيكي، إلا أنها طريقة يمكن استخدامها لالتقاط كلمات المرور أو أرقام التعريف الشخصية. يمكن للكاميرا الموضوعة بشكل استراتيجي، مثل كاميرا المراقبة مخفية في ATM، أن تسمح للمجرم بمشاهدة إدخال رقم التعريف الشخصي أو كلمة المرور.[24][25]

- الدليل المادي: بالنسبة للوحة المفاتيح التي تُستخدم فقط لإدخال رمز الحماية، سيكون للمفاتيح قيد الاستخدام الفعلي دليل على استخدامها من العديد من بصمات الأصابع. يتم تقليل رمز المرور المكون من أربعة أرقام، إذا كانت الأرقام الأربعة المعنية معروفة، من 10000 احتمال إلى 24 احتمالًا فقط (104 مقابل 4! [عاملي من 4]). ويمكن بعد ذلك استخدامها في مناسبات منفصلة لهجوم فعلي يدوي.

- مستشعرات الهواتف الذكية: أظهر الباحثون أنه من الممكن تسجيل ضغطات مفاتيح لوحات مفاتيح الحاسب القريبة باستخدام السلعة مقياس التسارع الموجودة في الهواتف الذكية فقط.[26]أصبح الهجوم ممكناً عن طريق وضع هاتف ذكي بالقرب من لوحة مفاتيح على نفس المكتب. يمكن لمقياس تسارع الهاتف الذكي بعد ذلك اكتشاف الاهتزازات الناتجة عن الكتابة على لوحة المفاتيح ثم ترجمة إشارة مقياس التسارع الأولية هذه إلى جمل قابلة للقراءة بدقة تصل إلى 80 بالمائة. تتضمن هذه التقنية العمل من خلال الاحتمالات من خلال الكشف عن أزواج من ضغطات المفاتيح، بدلاً من المفاتيح الفردية. يقوم بتكوين "أحداث لوحة المفاتيح" في أزواج ثم يعمل على تحديد ما إذا كان زوج المفاتيح الذي تم الضغط عليه موجوداً على الجانب الأيسر أو الأيمن من لوحة المفاتيح وما إذا كانا قريبين من بعضهما أو متباعدين على لوحة مفاتيح QWERTY. بمجرد الانتهاء من ذلك، فإنه يقارن النتائج بقاموس تم تحميله مسبقاً حيث يتم تقسيم كل كلمة بنفس الطريقة.[27]وقد ثبت أيضاً أن تقنيات مماثلة فعالة في التقاط ضغطات المفاتيح على لوحات المفاتيح التي تعمل باللمس[28][29][30]بينما في بعض الحالات ، بالاشتراك مع المدوار[31][32]أو مع مستشعر الإضاءة المحيطة.[33]

- راصد لوحة المفاتيح لجسم المستخدم: يتعقب راصد المفاتيح الجسم ويحلل حركات الجسم لتحديد المفاتيح التي تم الضغط عليها. يحتاج المهاجم إلى أن يكون على دراية بتخطيط مفاتيح لوحة المفاتيح المتعقبة للربط بين حركات الجسم وموضع المفاتيح. قد يؤدي تتبع الإشارات الصوتية لواجهة المستخدم (على سبيل المثال، الصوت الذي ينتجه الجهاز لإعلام المستخدم بأنه تم تسجيل ضغطات المفاتيح) إلى تقليل تعقيد خوارزميات تسجيل لوحة المفاتيح على الجسم، حيث إنها تحدد اللحظة التي تم فيها الضغط على المفتاح.[34]

تاريخ

في منتصف السبعينيات، قام الاتحاد السوڤيتي بتطوير ونشر جهاز راصد لوحة مفاتيح يستهدف الآلات الكاتبة. يُطلق عليه "الخطأ الانتقائي"، حيث قام بقياس حركات رأس الطباعة للآلات الكاتبة IBM Selectric من خلال التأثيرات الدقيقة على المجال المغناطيسي الإقليمي الناتج عن دوران وحركات رأس الطباعة.[35] قام پيري كڤولويتز بالكتابة عن راصد لوحة المفاتيح أولي ونشره على Usenet newsgroup net.unix-wizards، net.sources في 17 نوفمبر 1983.[36] يبدو أن النشر عامل محفز في تقييد الوصول إلى /dev/kmem على أنظمة يونكس. يتم تشغيل برنامج user-mode عن طريق تحديد موقع وإلقاء قوائم الأحرف (العملاء) حيث تم تجميعها في نواة يونكس.

في سبعينيات القرن الماضي، قام الجواسيس بتثبيت أجهزة تسجيل ضربات المفاتيح في مباني السفارة والقنصلية الأمريكية في موسكو.[37][38] قاموا بتركيب الخلل في الآلات الكاتبة الكهربائية Selectric II وSelectric III.[39]

استخدمت السفارات السوڤيتية الآلات الكاتبة اليدوية، بدلاً من الآلات الكاتبة الكهربائية، من أجل معلومات سرية - على ما يبدو لأنها محصنة ضد مثل هذه الأخطاء.[39] اعتباراً من عام 2013، لا تزال الخدمات الخاصة الروسية تستخدم الآلات الكاتبة.[38][40][41]

الاختراق

كتابة تطبيقات برمجية بسيطة لتسجيل لوحة المفاتيح يمكن أن تكون عادية، ومثل أي برنامج حاسب خبيث، يمكن توزيعها على أنها حصان طروادة أو كجزء من ڤيروس. ومع ذلك، فإن ما لا يعتبر بسيطاً بالنسبة للمهاجم هو تثبيت مسجل ضغطات المفاتيح الخفي دون أن يتم اكتشافه وتنزيل البيانات التي تم تسجيلها دون أن يتم تتبعها. المهاجم الذي يتصل يدوياً بجهاز مضيف لتنزيل ضغطات المفاتيح التي تم تسجيلها يخاطر بالتعقب. ويخاطر حصان طروادة الذي يرسل بيانات مسجلة على لوحة مفاتيح إلى عنوان بريد إلكتروني ثابت أو عنوان IP بتعريض المهاجم للخطر.

حصان طروادة

ناقش الباحثان آدم يونگ وموتي يونگ عدة طرق لإرسال تسجيل بضغطة زر. لقد قدموا هجوم انتزاع كلمة مرور قابل للإنكار يتم فيه تثبيت حصان طروادة لتسجيل ضغط المفاتيح باستخدام فيروس أو دودة. يمكن للمهاجم الذي أصيب بالفيروس أو الدودة أن يدعي أنه ضحية. يقوم cryptotrojan بتشفير أزواج تسجيل الدخول/كلمة المرور المسروقة بشكل غير متماثل باستخدام المفتاح العام الخاص بمؤلف حصان طروادة ويبث سراً النص المشفر الناتج. لقد ذكروا أن النص المشفر يمكن أن يكون إخفاء المعلومات مشفراً ونشره على لوحة إعلانات عامة مثل يوزنت.[42][43]

الاستخدام من قبل الشرطة

في عام 2000، استخدم FBI برنامج FlashCrest iSpy للحصول على عبارة مرور PGP لنيكوديمو سكارفو الابن، ابن رئيس الجماهير نيكوديمو سكارفو.[44]في عام 2000 أيضاً، استدرج مكتب التحقيقات الفيدرالي (FBI) اثنين من مجرمي الإنترنت الروس المشتبه بهم إلى الولايات المتحدة في حيلة معقدة، واستولوا على أسماء المستخدمين وكلمات المرور الخاصة بهم باستخدام أداة تسجيل لوحة مفاتيح تم تثبيتها سرًا على جهاز استخدموه للوصول إلى أجهزة الحاسب الخاصة بهم في روسيا. ثم استخدم مكتب التحقيقات الفيدرالي بيانات الاعتماد هذه للوصول إلى أجهزة الحاسب الخاصة بالمشتبه بهم في روسيا للحصول على أدلة لمقاضاتهم.[45]

التدابير المضادة

تختلف فعالية الإجراءات المضادة لأن راصد لوحة المفاتيح يستخدم مجموعة متنوعة من التقنيات لالتقاط البيانات ويجب أن يكون الإجراء المضاد فعالاً ضد أسلوب معين في التقاط البيانات. في حالة Windows 10 keylogging بواسطة مايكروسوفت، قد يؤدي تغيير بعض إعدادات الخصوصية إلى تعطيلها.[46] ستكون لوحة المفاتيح على الشاشة فعالة ضد راصدات لوحة المفاتيح للأجهزة; الشفافية[مطلوب توضيح] ستهزم بعض - وليس كل - أجهزة تسجيل الشاشة. إن تطبيق مكافحة برامج التجسس الذي يمكنه فقط تعطيل برامج تسجيل لوحة المفاتيح المستندة إلى الخطاف سيكون غير فعال ضد برامج تسجيل المفاتيح المستندة إلى النواة.

قد يكون مؤلفو برنامج رصد المفاتيح قادرين على تحديث كود البرنامج الخاص بهم للتكيف مع الإجراءات المضادة التي أثبتت فعاليتها ضدها.

مكافح راصد لوحة المفاتيح

إن مكافح راصد لوحة المفاتيح هو جزء من برنامج مصمم خصيصاً لاكتشاف راصد لوحة المفاتيح على جهاز الحاسب، وعادةً ما يقارن جميع الملفات في الحاسب بقاعدة بيانات راصد لوحة المفاتيح، ويبحث عن أوجه التشابه التي قد تشير إلى وجود ملف رصد مفاتيح مخفي. نظراً لأن برامج مكافحة رصد المفايتح مصممة خصيصاً لاكتشاف راصدات لوحة المفاتيح، فمن المحتمل أن تكون أكثر فعالية من برامج مكافحة الفيروسات التقليدية; بعض برامج مكافحة الفيروسات لا تعتبر راصدات لوحة المفاتيح برامج ضارة، حيث يمكن اعتبار راصد المفاتيح في بعض الظروف جزءاً مشروعاً من البرامج.[47]

CD/USB حي

إعادة تشغيل الحاسب باستخدام قرص حي أو USB حي المحمي ضد الكتابة هو إجراء مضاد محتمل ضد برامج تسجيل لوحة المفاتيح إذا كان القرص المضغوط نظيفاً من البرامج الضارة وكان نظام التشغيل الموجود عليه مؤمناً ومصححاً بالكامل بحيث لا يمكن أن يصاب بمجرد بدئه. لا يؤثر تشغيل نظام تشغيل مختلف على استخدام جهاز أو برنامج تسجيل لوحة مفاتيح يعتمد على BIOS.

برامج مكافحة برامج التجسس / مكافحة الفيروسات

يمكن للعديد من تطبيقات مكافحة برامج التجسس اكتشاف بعض برامج تسجيل لوحة المفاتيح وعزلها أو تعطيلها أو إزالتها. ومع ذلك، نظراً لأن العديد من برامج تسجيل المفاتيح عبارة عن أجزاء مشروعة من البرامج في ظل بعض الظروف، غالباً ما تتجاهل مكافحة برامج التجسس تسمية برامج تدوين المفاتيح على أنها برامج تجسس أو فيروسات. يمكن لهذه التطبيقات اكتشاف راصدات لوحة المفاتيح المستندة إلى البرامج استناداً إلى أنماط في التعليمات البرمجية القابلة للتنفيذ، الاستدلال وسلوكيات راصد المفاتيح (مثل استخدام الخطافات وبعض API).

لا يوجد تطبيق لمكافحة برامج التجسس قائم على البرامج يمكن أن يكون فعالاً بنسبة 100٪ ضد كل راصدات لوحة المفاتيح.[48]لا يمكن لمكافحة برامج التجسس المستندة إلى البرامج التغلب على راصدات لوحة المفاتيح غير البرامجية (على سبيل المثال، يتلقى راصدو لوحة المفاتيح للأجهزة المتصلة بلوحات المفاتيح ضغطات على المفاتيح قبل أي تطبيق لمكافحة برامج التجسس قائم على البرامج).

ستؤثر التقنية المعينة التي يستخدمها تطبيق مكافحة برامج التجسس على فعاليتها المحتملة ضد برامج راصدات المفاتيح. كقاعدة عامة، فإن تطبيقات مكافحة برامج التجسس ذات امتيازات أعلى ستهزم راصد لوحة المفاتيح بامتيازات أقل. على سبيل المثال، لا يمكن لتطبيق مكافحة برامج التجسس المستند إلى الخطاف كسر راصدات المفاتيح المستند إلى النواة (حيث سيتلقى برنامج راصد المفاتيح رسائل ضغط المفاتيح قبل تطبيق مكافحة برامج التجسس)، ولكن من المحتمل أن يكسر راصدات المفاتيح المستندة إلى الخطاف وواجهة برمجة التطبيقات.

مراقبات الشبكة

يمكن استخدام مراقبات الشبكة (المعروفة أيضاً باسم جدران الحماية الراجعة) لتنبيه المستخدم كلما حاول أحد التطبيقات إجراء اتصال بالشبكة. هذا يعطي المستخدم فرصة لمنع راصد لوحة المفاتيح من إجراء عملية "الاتصال بالمنزل" (سلوك أمان) بمعلوماته المكتوبة.

برامج ملء النماذج التلقائية

قد تمنع برامج تعبئة النماذج التلقائية تسجيل لوحة المفاتيح عن طريق إزالة متطلبات المستخدم لكتابة التفاصيل الشخصية وكلمات المرور باستخدام لوحة المفاتيح. صُممت برامج ملئ النماذج بشكل أساسي لمستعرض الوب لملء صفحات الخروج وتسجيل المستخدمين في حساباتهم. بمجرد إدخال معلومات حساب المستخدم وبطاقة الائتمان في البرنامج، سيتم إدخالها تلقائياً في النماذج دون استخدام لوحة المفاتيح أو الحافظة، وبالتالي تقليل احتمالية أن البيانات الخاصة يتم تسجيله. ومع ذلك، قد يظل شخص ما لديه وصول مادي إلى الجهاز قادراً على تثبيت برنامج يمكنه اعتراض هذه المعلومات في مكان آخر في نظام التشغيل أو أثناء النقل على الشبكة. تقلل (أمن طبقة النقل (TLS) من خطر أن يتم اعتراض البيانات أثناء النقل من قبل متلصصي الشبكة وأدوات پروكسي.)

كلمات مرور لمرة واحدة (OTP)

قد يؤدي استخدام كلمات مرور لمرة واحدة إلى منع الوصول غير المصرح به إلى حساب تم الكشف عن تفاصيل تسجيل الدخول الخاصة به لمهاجم عبر برنامج رصد المفاتيح، حيث يتم إبطال كل كلمة مرور بمجرد استخدامها. قد يكون هذا الحل مفيداً لشخص يستخدم جهاز حاسب عام. ومع ذلك، يمكن للمهاجم الذي يتمتع بالتحكم عن بعد في مثل هذا الحاسب أن ينتظر ببساطة حتى تقوم الضحية بإدخال بيانات اعتماده قبل إجراء معاملات غير مصرح بها نيابة عنه أثناء نشاط جلسته.

رموز الأمان

قد يؤدي استخدام البطاقة الذكية أو غيرها من رموز الأمان المميزة إلى تحسين الأمان ضد هجوم عبر الرد في مواجهة هجوم تسجيل لوحة مفاتيح ناجح، حيث يتطلب الوصول إلى المعلومات المحمية أمان (الجهاز) بالإضافة إلى كلمة المرور/عبارة المرور المناسبة. إن معرفة ضغطات المفاتيح، وإجراءات الماوس، والعرض، والحافظة، وما إلى ذلك المستخدمة على جهاز الحاسب واحد لن تساعد المهاجم لاحقاً في الوصول إلى المورد المحمي. تعمل بعض رموز الأمان كنوع من نظام كلمة المرور لمرة واحدة بمساعدة الأجهزة، بينما يقوم البعض الآخر بتطبيق تشفير تحدي – استجابة مصادقة، والذي يمكن أن يحسن الأمان بطريقة مشابهة من الناحية المفاهيمية لكلمات المرور لمرة واحدة. [Card reader | قراء البطاقات الذكية]] ولوحة المفاتيح المرتبطة بها لدخول PIN قد تكون عرضة لضغطات المفاتيح من خلال ما يسمى هجوم سلسلة التوريد[49]حيث يستبدل المهاجم قارئ البطاقة/جهاز إدخال رقم التعريف الشخصي بآخر يسجل رقم التعريف الشخصي للمستخدم.

لوحات المفاتيح على الشاشة

ترسل معظم لوحات المفاتيح التي تظهر على الشاشة (مثل لوحة المفاتيح التي تظهر على الشاشة والتي تأتي مع ويندوز إكس پي) رسائل أحداث لوحة المفاتيح العادية إلى البرنامج الهدف الخارجي لكتابة نص. يمكن لمسجلي مفاتيح البرامج تسجيل هذه الأحرف المكتوبة المرسلة من برنامج إلى آخر.[50]

برنامج تداخل ضغطات المفاتيح

يتوفر أيضاً برنامج تداخل ضغط المفاتيح.[51]تحاول هذه البرامج خداع راصد لوحة المفاتيح عن طريق إدخال ضغطات مفاتيح عشوائية، على الرغم من أن هذا يؤدي ببساطة إلى تسجيل المفاتيح معلومات أكثر مما يحتاج إليه. المهاجم لديه مهمة استخراج ضغطات المفاتيح ذات الأهمية - أمان هذه الآلية، وتحديداً مدى موافقتها على تحليل التعمية، غير واضح.

تمييز الكلام

على غرار لوحات المفاتيح التي تظهر على الشاشة، يمكن أيضاً استخدام برنامج تحويل الكلام إلى نص ضد راصد لوحة المفاتيح، نظراً لعدم وجود حركات للكتابة أو الماوس. قد تكون أضعف نقطة في استخدام برنامج التعرف على الصوت هي الطريقة التي يرسل بها البرنامج النص الذي تم التعرف عليه إلى البرنامج المستهدف بعد معالجة كلام المستخدم.

التعرف على خط اليد وإيماءات الماوس

يمكن للعديد من المساعدات الرقمية الشخصية ومؤخراً الحاسوب اللوحي بالفعل تحويل حركات القلم (وتسمى أيضاً قلم الشاشة) على شاشة اللمس إلى نص يمكن فهمه على الحاسب بنجاح. تستخدم إيماءات الماوس هذا المبدأ باستخدام حركات الماوس بدلاً من القلم. تقوم برامج إيماءات الماوس بتحويل هذه الضربات إلى إجراءات يمكن تحديدها بواسطة المستخدم، مثل كتابة النص. وبالمثل، يمكن استخدام لوحات الرسومات والأقلام الضوئية لإدخال هذه الإيماءات، ومع ذلك، أصبحت هذه الإيماءات أقل شيوعاً.قالب:Clarify timeframe

ينطبق نفس الضعف المحتمل في تمييز الكلام على هذه التقنية أيضاً.

موسعات/مسجلات الماكرو

بمساعدة العديد من البرامج، يمكن توسيع النص الذي يبدو عديم المعنى إلى نص ذي معنى وفي معظم الأوقات يكون حساساً للسياق، على سبيل المثال يمكن توسيع "en.wikipedia.org" عندما يكون التركيز على نافذة متصفح الويب. أكبر نقطة ضعف في هذه التقنية هي أن هذه البرامج ترسل ضغطاتها على المفاتيح مباشرة إلى البرنامج المستهدف. ومع ذلك، يمكن التغلب على هذا باستخدام التقنية "البديلة" الموضحة أدناه، أي إرسال نقرات بالماوس إلى مناطق غير مستجيبة في البرنامج المستهدف، وإرسال مفاتيح لا معنى لها، وإرسال نقرة أخرى بالماوس إلى المنطقة المستهدفة (مثل حقل كلمة المرور) والتبديل ذهاباً وإياباً.

الكتابة المضللة

التبديل بين كتابة بيانات اعتماد تسجيل الدخول وكتابة الأحرف في مكان آخر في نافذة التركيز[52]يمكن أن يتسبب برنامج راصد المفاتيح في تسجيل معلومات أكثر مما يحتاج إليه، ولكن يمكن للمهاجم تصفيتها بسهولة. وبالمثل، يمكن للمستخدم تحريك المؤشر باستخدام الماوس أثناء الكتابة، مما يتسبب في أن تكون ضغطات المفاتيح المسجلة بترتيب خاطئ، على سبيل المثال، عن طريق كتابة كلمة مرور تبدأ بالحرف الأخير ثم استخدام الماوس لتحريك المؤشر لكل حرف لاحق. أخيراً، يمكن لأي شخص أيضاً استخدام قائمة منبثقة لإزالة وقص ونسخ ولصق أجزاء من النص المكتوب دون استخدام لوحة المفاتيح. المهاجم الذي يمكنه التقاط أجزاء فقط من كلمة المرور سيكون لديه مساحة مفتاح أكبر للهجوم إذا اختار تنفيذ هجوم القوة العمياء.

أسلوب آخر مشابه جداً يستخدم حقيقة أن أي جزء نص محدد يتم استبداله بالمفتاح التالي المكتوب. على سبيل المثال، إذا كانت كلمة المرور "سرية"، فيمكن للمرء أن يكتب "s"، ثم بعض المفاتيح الوهمية "asdf". يمكن بعد ذلك تحديد هذه الأحرف الوهمية باستخدام الماوس، ويتم كتابة الحرف التالي من كلمة المرور "e"، والذي يحل محل الأحرف الوهمية "asdf".

تفترض هذه الأساليب بشكل غير صحيح أن برنامج تسجيل ضغطات المفاتيح لا يمكنه مراقبة الحافظة مباشرة، أو النص المحدد في نموذج، أو التقاط لقطة شاشة في كل مرة تحدث فيها ضغطة مفتاح أو نقرة بالماوس. ومع ذلك، قد تكون فعالة ضد بعض أجهزة تسجيل لوحة المفاتيح.

انظر أيضاً

- Anti-keylogger

- Black-bag cryptanalysis

- جاسوسية رقمية

- Digital footprint

- Hardware keylogger

- Reverse connection

- Session replay

- برامج تجسس

- حصان طروادة

- Virtual keyboard

- Web tracking

المراجع

- ^ Nyang, DaeHun; Mohaisen, Aziz; Kang, Jeonil (2014-11-01). "Keylogging-Resistant Visual Authentication Protocols". IEEE Transactions on Mobile Computing. 13 (11): 2566–2579. doi:10.1109/TMC.2014.2307331. ISSN 1536-1233.

- ^ Use of legal software products for computer monitoring, keylogger.org

- ^ "Keylogger". Oxford dictionaries. Archived from the original on 2013-09-11. Retrieved 2013-08-03.

- ^ Keyloggers: How they work and how to detect them (Part 1), Secure List, "Today, keyloggers are mainly used to steal user data relating to various online payment systems, and virus writers are constantly writing new keylogger Trojans for this very purpose."

- ^ Stefan, Deian, Xiaokui Shu, and Danfeng Daphne Yao. "Robustness of keystroke-dynamics based biometrics against synthetic forgeries." computers & security 31.1 (2012): 109-121.

- ^ "What is a Keylogger?". PC Tools.

- ^ Caleb Chen (2017-03-20). "Microsoft Windows 10 has a keylogger enabled by default – here's how to disable it".

- ^ "The Evolution of Malicious IRC Bots" (PDF). Symantec. 2005-11-26: 23–24. Retrieved 2011-03-25.

{{cite journal}}: Cite journal requires|journal=(help) - ^ Jonathan Brossard (2008-09-03). "Bypassing pre-boot authentication passwords by instrumenting the BIOS keyboard buffer (practical low level attacks against x86 pre-boot authentication software)" (PDF). Iviz Technosolutions. Archived from the original (PDF) on 2008-09-13. Retrieved 2008-09-23.

{{cite journal}}: Cite journal requires|journal=(help); External link in|publisher= - ^ "Web-Based Keylogger Used to Steal Credit Card Data from Popular Sites". Threatpost | The first stop for security news (in الإنجليزية الأمريكية). 2016-10-06. Retrieved 2017-01-24.

- ^ "SpyEye Targets Opera, Google Chrome Users". Krebs on Security. Retrieved 26 April 2011.

- ^ K.P.H. Sullivan & E. Lindgren (Eds., 2006), Studies in Writing: Vol. 18. Computer Key-Stroke Logging and Writing: Methods and Applications. Oxford: Elsevier.

- ^ V. W. Berninger (Ed., 2012), Past, present, and future contributions of cognitive writing research to cognitive psychology. New York/Sussex: Taylor & Francis. ISBN 9781848729636

- ^ Vincentas (11 July 2013). "Keystroke Logging in SpyWareLoop.com". Spyware Loop. Archived from the original on 7 December 2013. Retrieved 27 July 2013.

- ^ Microsoft. "EM_GETLINE Message()". Microsoft. Retrieved 2009-07-15.

- ^ "Apple keyboard hack". Digital Society. Archived from the original on 26 August 2009. Retrieved 9 June 2011.

- ^ "Keylogger Removal". SpyReveal Anti Keylogger. Archived from the original on 29 April 2011. Retrieved 25 April 2011.

- ^ "Keylogger Removal". SpyReveal Anti Keylogger. Retrieved 26 February 2016.

- ^ Jeremy Kirk (2008-12-16). "Tampered Credit Card Terminals". IDG News Service. Retrieved 2009-04-19.

- ^ Andrew Kelly (2010-09-10). "Cracking Passwords using Keyboard Acoustics and Language Modeling" (PDF).

- ^ Sarah Young (14 September 2005). "Researchers recover typed text using audio recording of keystrokes". UC Berkeley NewsCenter.

- ^ Knight, Will. "A Year Ago: Cypherpunks publish proof of Tempest | ZDNet". ZDNet (in الإنجليزية).

- ^ Martin Vuagnoux and Sylvain Pasini (2009-06-01). Vuagnoux, Martin; Pasini, Sylvain (eds.). "Compromising Electromagnetic Emanations of Wired and Wireless Keyboards". Proceedings of the 18Th Usenix Security Symposium.

- ^ "ATM camera". snopes.com. Retrieved 2009-04-19.

{{cite web}}: External link in|publisher= - ^ (2011) "A fast eavesdropping attack against touchscreens" in 7th International Conference on Information Assurance and Security., IEEE. doi:10.1109/ISIAS.2011.6122840.

- ^ (2011) "(sp)iPhone: decoding vibrations from nearby keyboards using mobile phone accelerometers" in Proceedings of the 18th ACM conference on Computer and communications security.: 561–562, ACM. doi:10.1145/2046707.2046771.

- ^ "iPhone Accelerometer Could Spy on Computer Keystrokes". Wired. 19 October 2011. Retrieved August 25, 2014.

- ^ (2012) "ACCessory: password inference using accelerometers on smartphones" in Proceedings of the Thirteenth Workshop on Mobile Computing Systems and Applications., ACM. doi:10.1145/2162081.2162095.

- ^ (2012) "Practicality of accelerometer side channels on smartphones" in Proceedings of the 28th Annual Computer Security Applications Conference., ACM. doi:10.1145/2420950.2420957.

- ^ (2011) "TouchLogger: inferring keystrokes on touch screen from smartphone motion" in Proceedings of the 6th USENIX conference on Hot topics in security., USENIX.

- ^ (2012) "TapLogger: inferring user inputs on smartphone touchscreens using on-board motion sensors" in Proceedings of the fifth ACM conference on Security and Privacy in Wireless and Mobile Networks.: 113–124, ACM. doi:10.1145/2185448.2185465.

- ^ (2012) "Tapprints: your finger taps have fingerprints" in Proceedings of the 10th international conference on Mobile systems, applications, and services.: 323–336, ACM. doi:10.1145/2307636.2307666.

- ^ (2014) "PIN Skimming: Exploiting the Ambient-Light Sensor in Mobile Devices" in Proceedings of the 4th ACM Workshop on Security and Privacy in Smartphones & Mobile Devices.: 51–62, ACM. doi:10.1145/2666620.2666622.

- ^ Hameiri, Paz (2019). "Body Keylogging". Hakin9 IT Security Magazine. 14 (7): 79–94.

- ^ "Selectric bug".

- ^ "The Security Digest Archives". Retrieved 2009-11-22.

- ^ "Soviet Spies Bugged World's First Electronic Typewriters". qccglobal.com. Archived from the original on 2013-12-20. Retrieved 2013-12-20.

- ^ أ ب Geoffrey Ingersoll. "Russia Turns To Typewriters To Protect Against Cyber Espionage". 2013.

- ^ أ ب Sharon A. Maneki. "Learning from the Enemy: The GUNMAN Project" Archived 2017-12-03 at the Wayback Machine. 2012.

- ^ Agence France-Presse, Associated Press. "Wanted: 20 electric typewriters for Russia to avoid leaks". inquirer.net.

- ^ Anna Arutunyan. "Russian security agency to buy typewriters to avoid surveillance" Archived 2013-12-21 at the Wayback Machine.

- ^ Young, Adam; Yung, Moti (1997). Deniable Password Snatching: On the Possibility of Evasive Electronic Espionage. pp. 224–235. doi:10.1109/SECPRI.1997.601339. ISBN 978-0-8186-7828-8.

{{cite book}}:|journal=ignored (help) - ^ Young, Adam; Yung, Moti (1996). Cryptovirology: extortion-based security threats and countermeasures. pp. 129–140. CiteSeerX 10.1.1.44.9122. doi:10.1109/SECPRI.1996.502676. ISBN 978-0-8186-7417-4.

{{cite book}}:|journal=ignored (help) - ^ John Leyden (2000-12-06). "Mafia trial to test FBI spying tactics: Keystroke logging used to spy on mob suspect using PGP". The Register. Retrieved 2009-04-19.

- ^ John Leyden (2002-08-16). "Russians accuse FBI Agent of Hacking". The Register.

- ^ Alex Stim (2015-10-28). "3 methods to disable Windows 10 built-in Spy Keylogger".

- ^ "What is Anti Keylogger?". 23 August 2018.

- ^ Creutzburg, Reiner (2017-01-29). "The strange world of keyloggers - an overview, Part I". Electronic Imaging. 2017 (6): 139–148. doi:10.2352/ISSN.2470-1173.2017.6.MOBMU-313.

- ^ Austin Modine (2008-10-10). "Organized crime tampers with European card swipe devices". The Register. Retrieved 2009-04-18.

- ^ Scott Dunn (2009-09-10). "Prevent keyloggers from grabbing your passwords". Windows Secrets. Retrieved 2014-05-10.

- ^ Christopher Ciabarra (2009-06-10). "Anti Keylogger". Networkintercept.com. Archived from the original on 2010-06-26.

- ^ Cormac Herley and Dinei Florencio (2006-02-06). "How To Login From an Internet Cafe Without Worrying About Keyloggers" (PDF). Microsoft Research. Retrieved 2008-09-23.

وصلات خارجية

- Keyloggers at Curlie

- CS1 الإنجليزية الأمريكية-language sources (en-us)

- CS1 errors: periodical ignored

- Short description matches Wikidata

- Articles containing إنگليزية-language text

- Pages using Lang-xx templates

- Vague or ambiguous time from January 2021

- جميع الصفحات التي تحتاج تنظيف

- مقالات بالمعرفة تحتاج توضيح from November 2017

- Articles with hatnote templates targeting a nonexistent page

- مقالات بالمعرفة تحتاج توضيح from January 2021

- Articles with Curlie links

- هجمات تعموية

- برامج تجسس

- مراقبة

- جريمة سيبرانية

- Security breaches