تبادل مفاتيح ديفي-هلمان

تبادل مفاتيح ديفي-هلمان[nb 1]هي طريقة للتبادل الآمن لمفاتيح التعمية عبر قناة عامة وكانت واحدة من أولى پروتوكولات المفتاح المعلن كما تصورها رالف مركل و سميت باسم وتفيلد ديفي و مارتن هلمان.[1][2]DH هي واحدة من أقدم الأمثلة العملية على تبادل المفاتيح المعلنة التي تم تنفيذها في مجال التعمية. نُشر في عام 1976 من قبل ديفي وهلمان، وهو أقدم عمل معروف للعامة اقترح فكرة المفتاح السري والمفتاح المعلن المقابل.

تقليدياً، تطلب الاتصال الآمن المشفر بين طرفين تبادل المفاتيح أولاً ببعض الوسائل المادية الآمنة، مثل قوائم المفاتيح الورقية المنقولة بواسطة ساعي موثوق به. تسمح طريقة تبادل المفاتيح ديفي-هلمان لطرفين ليس لهما معرفة مسبقة ببعضهما البعض بإنشاء مفتاح سر مشترك على قناة غير آمنة. يمكن بعد ذلك استخدام هذا المفتاح لتشفير الاتصالات اللاحقة باستخدام تشفير مفتاح متماثل.

يتم استخدام ديفي-هلمان لتأمين مجموعة متنوعة من خدمات الإنترنت. ومع ذلك، تشير الأبحاث المنشورة في أكتوبر 2015 إلى أن الپارامترات المستخدمة للعديد من تطبيقات DH على الإنترنت في ذلك الوقت ليست قوية بما يكفي لمنع المساومة من قبل المهاجمين الممولين جيداً، مثل خدمات الأمن في بعض البلدان.[3]

تم نشر المخطط من قبل وتفلد ديفي ومارتن هلمان في عام 1976،[2]ولكن في عام 1997 تم الكشف عن أن جيمس إتش. إلس،[4] كليفورد كوكس، و مالكوم جاي. وليامسن من GCHQ، وكالة استخبارات الإشارات البريطانية، التي سبق عرضها في عام 1969[5]عن كيفية يمكن تحقيق تعمية المفتاح المعلن.[6]

على الرغم من أن موافقة مفتاح ديفي-هلمان نفسها عبارة عن پروتوكول موافقة-مفتاح غير مصادق عليها، فإنها توفر الأساس لمجموعة متنوعة من الپروتوكولات المصادق عليها، وتستخدم لتوفير سرية التوجيه في أوضاع أمان طبقة النقل سريعة الزوال (يشار إليها باسم EDH أو DHE اعتماداً على مجموعة التشفير).

تم اتباع الطريقة بعد ذلك بوقت قصير بواسطة RSA، وهو تنفيذ لتعمية المفتاح المعلن باستخدام خوارزميات غير متماثلة.

قالب:براءة الاختراع الأمريكية منتهية الصلاحية من عام 1977 تصف الآن خوارزمية المجال العام. تنسب الفضل إلى هلمان وديفي ومركل كمخترعين.

الاسم

في عام 2002، اقترح هيلمان أن تسمى الخوارزمية تبادل مفاتيح ديفي-هلمان-مركل تقديراً لمساهمة رالف مركل في اختراع تعمية المفتاح المعلن (هلمان، 2002)، حيث كتب:

ومنذ ذلك الحين أصبح النظام معروفاً باسم تبادل مفاتيح ديفي-هلمان. بينما تم وصف هذا النظام لأول مرة في ورقة بحثية بواسطة ديفي وأنا، إلا أنه نظام توزيع مفتاح معلن، وهو مفهوم طورته شركة مركل، وبالتالي يجب أن يُطلق عليه "تبادل مفاتيح ديفي-هلمان-مركل" إذا كانت الأسماء مرتبطة به. آمل أن يساعد هذا المنبر الصغير في هذا المسعى للتعرف على مساهمة مركل المتساوية في اختراع تعمية المفتاح المعلن.[7]

الوصف

لمحة عامة

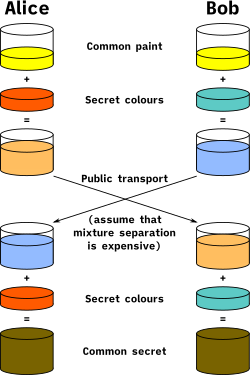

يُنشئ تبادل مفاتيح ديفي-هلمان سراً مشتركاً بين طرفين يمكن استخدامه للاتصال السري لتبادل البيانات عبر شبكة عامة. يوضح القياس مفهوم تبادل المفتاح العام باستخدام الألوان بدلاً من الأرقام الكبيرة جداً:

تبدأ العملية بموافقة الطرفين، أليس وبوب علناً على لون بداية عشوائي لا يلزم أن يظل سراً (ولكن يجب أن يكون مختلفًا في كل مرة[3]). في هذا المثال، يكون اللون أصفر. يختار كل شخص أيضاً لوناً سرياً يحتفظ به لنفسه - في هذه الحالة، الأحمر والأزرق والأخضر. الجزء الحاسم من العملية هو أن أليس وبوب يمزج كل منهما لونهما السري مع اللون المشترك بينهما، مما ينتج عنه مزيج من اللون البرتقالي والأزرق الفاتح على التوالي، ثم يتبادلان علناً اللونين المختلطين. أخيراً، يمزج كل منهم اللون الذي تلقوه من الشريك مع لونه الخاص. والنتيجة هي مزيج ألوان نهائي (أصفر-بني في هذه الحالة) مطابق لمزيج الألوان النهائي للشريك.

إذا استمع طرف ثالث إلى التبادل، فلن يعرف إلا اللون المشترك (الأصفر) والألوان المختلطة الأولى (برتقالي-أسمر وأزرق فاتح)، ولكن سيكون من الصعب على هذا الطرف تحديد اللون السري النهائي (الأصفر) -بنى). وبإعادة التشبيه إلى التبادل الواقعي باستخدام أعداد كبيرة بدلاً من الألوان، فإن هذا التحديد مكلف من الناحية الحسابية. من المستحيل إجراء الحساب في فترة عملية من الوقت حتى مع الحواسب الفائقة.

توضيح التعمية

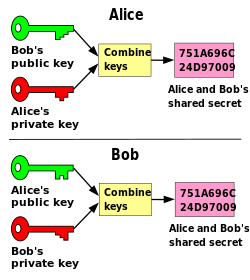

يستخدم التطبيق الأبسط والأصلي[2]من الپروتوكول مجموعة مضاعفة من معاملات الاعداد الصحيحة p، حيث يكون p أولياً، و g هو معامل الجذر الأولي p . يتم اختيار هاتين القيمتين بهذه الطريقة لضمان أن السر المشترك الناتج يمكن أن يأخذ أي قيمة من 1 إلى p–1. فيما يلي مثال على الپروتوكول، بقيم غير سرية باللون أزرق، وقيم سرية باللون أحمر.

- يوافق أليس وبوب علناً على استخدام المعامل p = 23 والقاعدة g = 5 (وهو مقياس جذر أولي 23).

- تختار أليس عدداً صحيحاً سرياً a = 4, وترسل لبوب A = ga mod p

- A = 54 mod 23 = 4

- يختار بوب عدداً صحيحاً سرياً b = 3, ويرسل لأليس B = gb mod p

- B = 53 mod 23 = 10

- تقوم أليس بحساب s = Ba mod p

- s = 104 mod 23 = 18

- يقوم بوب بحساب s = Ab mod p

- s = 43 mod 23 = 18

- يتشارك أليس وبوب الآن سراً (الرقم 18).

وصل كل من أليس وبوب إلى نفس القيم لأنه في ظل mod p،

بشكل أكثر تحديداً،

يتم الاحتفاظ بسرية a و b فقط. ويتم إرسال جميع القيم الأخرى – p, g, ga mod p, و gb mod p – بشكل واضح. تأتي متانة المخطط من حقيقة أن gab mod p = gba mod p تستغرق أوقاتاً طويلة جداً للحساب بواسطة أي خوارزمية معروفة فقط من معرفة p, g, ga mod p, و gb mod p.مجرد أن يحسب أليس وبوب السر المشترك، يمكنهم استخدامه كمفتاح تعمية، معروف لهم فقط، لإرسال الرسائل عبر قناة الاتصالات المفتوحة نفسها.

بالطبع، ستكون هناك حاجة إلى قيم أكبر بكثير لـ a, b, و p لجعل هذا المثال آمناً، حيث لا يوجد سوى 23 نتيجة محتملة لـ n mod 23. ومع ذلك، إذا كانت pأولية مكونة من 600 رقم على الأقل، فحتى أسرع أجهزة الحواسب الحديثة التي تستخدم أسرع خوارزمية معروفة لا يمكنها العثور على g, p وga mod p المعطى فقط. تسمى هذه المشكلة مشكلة اللوگاريتم المتقطع.[3] يُعرف حساب ga mod p باسم الأس المعياري ويمكن إجراؤه بكفاءة حتى بالنسبة للأعداد الكبيرة. لاحظ أن g لا يلزم أن تكون كبيرة على الإطلاق، وعملياً تكون عادةً عدداً صحيحاً صغيراً (مثل 2, 3, ...).

مخطط السرية

يصور الرسم البياني أدناه من يعرف أي، مرة أخرى مع القيم الغير سرية أزرق، والقيم السرية أحمر.هنا تكون إيڤ متنصت – تقوم بمراقبة ما يتم إرساله بين أليس وبوب، لكنها لا تغير محتويات اتصالاتهما

- g = قاعدة معلنة (رئيسية)، معروفة لأليس وبوب وإيڤ. g = 5

- p = المعامل المعلن (الرئيسي)، المعروف لأليس وبوب وإيڤ. p = 23

- a =مفتاح أليس السري، معروف فقط لأليس. a = 6

- b =مفتاح بوب السري معروف فقط لبوب. b = 15

- A =مفتاح أليس المعلن المعروف لأليس وبوب وإيڤ. A = ga mod p = 8

- B = مفتاح بوب المعلن المعروف لأليس وبوب وإيڤ. B = gb mod p = 19

|

|

|

الآن sهو المفتاح السري المشترك والمعروف لكل من أليس وبوب، لكن ليس لـ إيڤ. لاحظ أنه ليس من المفيد أن تحسب إيڤAB, وهو ما يساوي ga + b mod p.

ملاحظة: يجب أن يكون من الصعب على أليس حل مفتاح بوب الخاص أو على بوب حل مفتاح أليس الخاص. إذا لم يكن من الصعب على أليس حل مفتاح بوب الخاص (أو العكس)، فقد تقوم إيڤ ببساطة باستبدال زوج المفاتيح الخاص / المعلن الخاص بها، وتوصيل مفتاح بوب المعلن بمفتاحها الخاص، وإنتاج مفتاح سري مشترك وهمي، وحل المشكلة. المفتاح الخاص لـ بوب (واستخدمه لحل المفتاح السري المشترك. قد تحاول إيڤ اختيار زوج من المفاتيح المعلنة / الخاصة التي ستجعل من السهل عليها حل مفتاح بوب الخاص).

يتم تقديم برهاناً آخر لـ ديفي-هلمان (باستخدام أرقام صغيرة جداً للاستخدام العملي) here.[8]

التعميم على مجموعات دورية محدودة

لدينا وصف أكثر عمومية للپروتوكول:[9]

- يتفق أليس وبوب على مجموعة دورية محدودة G من الرتبة n و عنصر توليد g في G. (عادة ما يتم ذلك قبل وقت طويل من بقية الپروتوكول؛ يُفترض أن g معروفة من قبل جميع المهاجمين.) المجموعة G مكتوبة بشكل مضاعف.

- تختار أليس عدد طبيعي عشوائياً a، حيث 1 < a < n، وترسل ga إلى بوب.

- يختار بوب رقماً طبيعياً عشوائياً b، والذي يكون أيضاً 1 < b < n، ويرسل gb إلى أليس.

- تقوم أليس بحساب (gb)a.

- تقوم أليس بحساب s (ga)b.

يمتلك كل من أليس وبوب الآن عنصر مجموعة gab، والذي يمكن أن يكون بمثابة مفتاح سري مشترك. تحقق G الشرط المطلوب لـ اتصال آمن إذا لم تكن هناك خوارزمية فعالة لتحديد gab المعطى g ،ga، وgb.

على سبيل المثال، پروتوكول منحنى ديفي-هلمان الناقصي هو متغير يستخدم المنحنيات الناقصية بدلاً من مجموعة مضاعفة من وحدات الأعداد الصحيحةp. ؛ كما تم اقتراح المتغيرات باستخدام المنحنيات الناقصية الفائقة. تبادل مفاتيح متساوية التماثل فائقة التفرد هو أحد أشكال ديفي-هلمان التي تم تصميمها لتكون آمنة ضد الحواسيب الكمومية.

العملية مع أكثر من طرفين

لا تقتصر موافقة ديفي-هلمان الرئيسية على التفاوض على مفتاح مشترك بين مشاركين فقط. يمكن لأي عدد من المستخدمين المشاركة في موافقة عن طريق إجراء التكرارات لپروتوكول الاتفاقية وتبادل البيانات الوسيطة (التي لا تحتاج في حد ذاتها إلى أن تظل سرية). على سبيل المثال، يمكن لأليس وبوب وكارول المشاركة في موافقة ديفي-هلمان على النحو التالي، مع اعتبار جميع العمليات بمثابة معامل p:

- يتفق الطرفان على پارامترات الخوارزمية p و g.

- تقوم الأطراف بإنشاء مفاتيحها الخاصة، المسماة a, b, و c.

- تقوم أليس بحساب ga [ك] وترسله إلى بوب.

- يقوم بوب بحساب (ga)b = gab [ك] ويرسله إلى كارول.

- تقوم كارول بحساب (gab)c = gabc [ك] وتستخدمه سراً لها.

- يقوم بوب بحساب gb ويرسله إلى كارول.

- تقوم كارول بحساب (gb)c = gbc [ك] وترسله إلى أليس.

- تقوم أليس بحساب (gbc)a = gbca [ك] = gabc [ك] وتستخدمه سراً لها.

- تقوم كارول بحساب gc [ك] وترسله إلى أليس.

- تقوم أليس بحساب (gc)a = gca [ك] وترسله إلى بوب.

- يقوم بوب بحساب (gca)b = gcab [ك] = gabc [ك] ويستخدمه سراً له.

تمكن المتنصت من رؤية ga [ك], gb [ك], gc [ك], gab [ك], gac [ك], and gbc [ك], ولكن لا يمكنه استخدام أي مجموعة من هذه العناصر لإعادة الإنتاج gabc [ك] بكفاءة.

لتوسيع هذه الآلية إلى مجموعات أكبر، يجب اتباع مبدأين أساسيين:

- بدءًا من مفتاح "فارغ" يتكون من g فقط، يتم عمل السر عن طريق رفع القيمة الحالية إلى الأس الخاص لكل مشارك مرة واحدة، بأي ترتيب (ينتج عن أول مثل هذا المفتاح العام الخاص بالمشارك).

- قد يتم الكشف عن أي قيمة وسيطة (مع وجود ما يصل إلى N-1 الأس المطبق، حيث N هو عدد المشاركين في المجموعة) علناً، ولكن القيمة النهائية (وبعد تطبيق جميع الأسس N) مشكلة السر المشترك وبالتالي يجب عدم الكشف عنها علناً. وهكذا، يجب على كل مستخدم الحصول على نسخته من السر عن طريق تطبيق مفتاحه الخاص أخيراً (وإلا فلن تكون هناك طريقة للمساهم الأخير لتوصيل المفتاح النهائي إلى مستلمه، لأن ذلك المساهم الأخير كان سيحول المفتاح إلى سر المجموعة التي ترغب في حمايتها).

تترك هذه المبادئ خيارات متنوعة مفتوحة لاختيار الترتيب الذي يساهم به المشاركون في المفاتيح. الحل الأبسط والأكثر وضوحاً هو ترتيب المشاركين N في دائرة وجعل مفاتيح N تدور حول الدائرة، حتى يتم في النهاية المساهمة بكل مفتاح من قبل جميع المشاركين N (تنتهي بمالكها) ويساهم كل مشارك في مفاتيح N (تنتهي بمفاتيحها الخاصة). ومع ذلك، يتطلب هذا أن يقوم كل مشارك بإجراء N أسي معياري.

باختيار ترتيب أمثل، والاعتماد على حقيقة أن المفاتيح يمكن أن تتكرر، فمن الممكن تقليل عدد الأُس المعيارية التي يقوم بها كل مشارك إلى log2(N) + 1 باستخدام أسلوب أسلوب فرق تسد، المعطى هنا لثمانية مشاركين:

- يؤدي كل من المشاركين A, B, C, و D عملية أسية واحدة، مما ينتج عنه gabcd [ك]; يتم إرسال هذه القيمة إلى E, F, G, و H. وفي المقابل، يتلقى المشاركون A, B, C, و D gefgh [ك].

- يقوم كل من المشاركين A وB بعملية أسية واحدة، مما ينتج عنه، gefghab [ك]، والتي يرسلونها إلى C و D، بينما يقوم C و D بذات الشيء مما ينتج عنه gefghcd [ك]، والتي يرسلونها إلى A و B.

- يؤدي المشارك A عملية الأس، مما ينتج عنهgefghcda [ك]، والتي يرسلها إلى B; بالمثل، يرسل B gefghcdb [ك] إلى A. C و يقوم D بذلك بشكل مشابه.

- يقوم المشارك A بعمليه اسية واحدة، مما ينتج عنه السر gefghcdba [ك] = gabcdefgh [ك]، بينما يقوم B بذات الشيء للحصول على gefghcdab [ك] = gabcdefgh [ك]; مرة أخرى، يقوم C و D بذلك بشكل مشابه.

- يقوم المشاركون E عبر H بنفس الوقت بإجراء نفس العمليات باستخدام gabcd [ك]كنقطتهم للبدء.

بمجرد اكتمال هذه العملية، سيكون لدى جميع المشاركين gabcdefgh [ك] السري، ولكن كل مشارك سيكون قد أجرى أربعة أسيات معيارية فقط، بدلاً من الثمانية التي ينطوي عليها ترتيب دائري بسيط.

الأمان

يعتبر الپروتوكول آمنًا ضد المتسللين إذا تم اختيار الحرفين G و g بشكل صحيح. على وجه الخصوص، يجب أن يكون ترتيب المجموعة G كبيراً، خاصة إذا تم استخدام نفس المجموعة لكميات كبيرة من حركة المرور. على المتصنت أن يحل مشكلة ديفي–هلمان للحصول على gab. يعتبر هذا صعباً بالنسبة للمجموعات التي يكون ترتيبها كبيراً بدرجة كافية حالياً. من شأن الخوارزمية الفعالة لحل مشكلة اللوگاريتم المتقطع أن تجعل من السهل حساب a أو b وحل مشكلة ديفي-هلمان، مما يجعل هذا والعديد من أنظمة تعمية المفاتيح العامة الأخرى غير آمنة. قد تكون الحقول ذات الخصائص الصغيرة أقل أماناً.[10]

يجب أن يحتوي ترتيب G على عامل أولي كبير لمنع استخدام خوارزمية پولگ-هلمان للحصول على a أو b. لهذا السبب، يتم استخدام عدد صوفي جرمان أولي q أحياناً لحساب p = 2q + 1، تسمى عدد أولي آمن، نظراً لأن ترتيب G لا يقبل القسمة إلا على 2 و q. يتم اختيار g في بعض الأحيان لإنشاء ترتيب المجموعة الفرعية q لـ G بدلاً من G، بحيث يكون رمز لجندر الخاص بـ ga أبداً عن الجزء المنخفض من a. الپروتوكول يستخدم مثل هذا الاختيار هو على سبيل المثال IKEv2.[11]

غالبًا ما يكون g عدداً صحيحاً صغيراً مثل 2. بسبب الاختزال الذاتي العشوائي لمشكلة اللوگاريتم المتقطع، فإن g الصغيرة آمنة بنفس القدر مثل أي مولد آخر من نفس المجموعة.

إذا استخدم أليس وبوب مولد عدد عشوائي التي لا تكون مخرجاتها عشوائية تماماً ويمكن التنبؤ بها إلى حد ما، فسيكون التنصت أسهل بكثير.

في الوصف الأصلي، لا يوفر تبادل ديفي-هلمان في حد ذاته المصادقة للأطراف المتصلة، وبالتالي فهو عرضة لـ هجوم رجل في الوسط. مالوري (مهاجم نشط ينفذ هجوم رجل في الوسط) قد ينشئ تبادلين رئيسيين متميزين، أحدهما مع أليس والآخر مع بوب، يتنكر بشكل فعال في زي أليس إلى بوب، والعكس صحيح، مما يسمح لها بفك التشفير، ثم إعادة-تشفير الرسائل بينهما. لاحظ أن مالوري يجب أن يظل في المنتصف، حيث يعمل بنشاط على فك تشفير وإعادة تشفير الرسائل في كل مرة تتواصل فيها أليس وبوب. إذا كانت غائبة على الإطلاق، فسيتم الكشف عن وجودها السابق لأليس وبوب. سيعرفون أن جميع محادثاتهم الخاصة قد تم اعتراضها وفك تشفيرها من قبل شخص ما في القناة. في معظم الحالات، لن يساعدهم ذلك في الحصول على مفتاح مالوري الخاص، حتى لو استخدمت نفس المفتاح لكلا التبادلين.

بشكل عام، هناك حاجة إلى طريقة لمصادقة الأطراف المتصلة ببعضها البعض لمنع هذا النوع من الهجوم. يمكن استخدام متغيرات ديفي-هلمان، مثل پروتوكول STS، لتجنب هذه الأنواع من الهجمات.

هجمات فعلية على حركة مرور الإنترنت

تتكون خوارزمية مصفاة مجال العدد، وهي الأكثر فعالية بشكل عام في حل مشكلة اللوگاريتم المتقطع، من أربع خطوات حسابية. تعتمد الخطوات الثلاث الأولى فقط على ترتيب المجموعة G، وليس على الرقم المحدد المطلوب سجله المحدود.[12]اتضح أن الكثير من حركة مرور الإنترنت تستخدم مجموعة من المجموعات ذات الترتيب 1024 بت أو أقل.[3] من خلال الحوسبة المسبقة الخطوات الثلاث الأولى لمنخل حقل الرقم للمجموعات الأكثر شيوعاً، يحتاج المهاجم فقط إلى تنفيذ الخطوة الأخيرة، وهي أقل تكلفة من الناحية الحسابية بكثير من الخطوات الثلاث الأولى، للحصول على لوگاريتم محدد. استخدم هجوم لوگجام هذه الثغرة الأمنية لتسوية مجموعة متنوعة من خدمات الإنترنت التي سمحت باستخدام المجموعات التي كان ترتيبها عبارة عن رقم أولي بحجم 512 بت، وهو ما يسمى درجة التعمية. احتاج المؤلفون إلى عدة آلاف من نوى وحدة المعالجة المركزية لمدة أسبوع لإجراء حساب مسبق للبيانات للحصول على شريحة أساسية واحدة بسعة 512 بت. بمجرد الانتهاء من ذلك، يمكن حل اللوگاريتمات الفردية في غضون دقيقة تقريباً باستخدام اثنين من وحدات المعالجة المركزية Intel Xeon ذات 18 نواة.[3]

وفقاً لتقديرات المؤلفين وراء هجوم لوگجام، فإن عملية الحساب المسبق الأكثر صعوبة اللازمة لحل مشكلة السجل المتقطع لـ 1024 بت الأولية ستكلف في حدود 100 مليون دولار، ضمن ميزانية وكالة استخبارات وطنية كبيرة مثل وكالة الأمن القومي للولايات المتحدة (NSA). يتكهن مؤلفو لوگجام بأن الحوسبة المسبقة ضد الأعداد الأولية DH التي تم إعادة استخدامها على نطاق واسع والتي تبلغ 1024 بت هي وراء الادعاءات في وثائق NSA المسربة بأن وكالة الأمن القومي قادرة على كسر الكثير من التعمية الحالي.[3]

لتجنب هذه الثغرات الأمنية، يوصي مؤلفو لوگجام باستخدام تعمية المنحنى الناقصي، والذي لا يُعرف بهجوم مماثل له. إذا تعذر ذلك، فقد أوصوا بأن يكون ترتيب مجموعة ديفي-هلمان على الأقل 2048 bits. فقد قدّروا أن الحساب المسبق المطلوب لـ 2048 بت أولي هو 109 مرات أكثر صعوبة من العمليات الحسابية الأولية 1024 بت.[3]

الاستخدامات الأخرى

التشفير

تم اقتراح مخططات تشفير المفتاح العام على أساس تبادل مفاتيح ديفي-هلمان. أول مخطط من نوعه هو نظام الجمال للتشفير. والبديل الأكثر حداثة هو نظام التشفير المتكامل.

سرية التوجيه

تعمل الپروتوكولات التي تحقق سرية التوجيه على إنشاء أزواج مفاتيح جديدة لكل جلسة وتجاهلها في نهاية الجلسة. يعد تبادل مفاتيح يفي-هلمان اختياراً متكرراً لمثل هذه الپروتوكولات، نظراً لتوليد المفاتيح السريع.

موافقة مفاتيح مصادقة بكلمة مرور

عندما تشارك أليس و بوب كلمة المرور، فقد يستخدمان موافقة مفاتيح مصادقة بكلمة مرور (PK) من ديفي-هلمان لمنع هجمات الرجل في الوسط. أحد المخططات البسيطة هو مقارنة التجزئة الخاصة بـ s المتسلسلة مع كلمة المرور المحسوبة بشكل مستقل على طرفي القناة. تتمثل إحدى ميزات هذه الأنظمة في أن المهاجم يمكنه اختبار كلمة مرور واحدة فقط في كل تكرار مع الطرف الآخر، وبالتالي يوفر النظام أماناً جيداً مع كلمات مرور ضعيفة نسبياً. تم وصف هذا النهج في التوصية ITU-T X.1035، التي يستخدمها معيار G.hn للشبكات المنزلية.

مثال على مثل هذا الپروتوكول هو پروتوكول كلمة المرور البعيدة الأمنة.

المفتاح المعلن

من الممكن أيضاً استخدام ديفي-هلمان كجزء من البنية التحتية للمفتاح المعلن، مما يسمح لـ بوب بتشفير رسالة بحيث تتمكن أليس فقط من فك تشفيرها، مع عدم وجود اتصال مسبق بينهما بخلاف بوب الذي يمتلك معرفة موثوقة بمفتاح أليس المعلن. مفتاح أليس المعلن هو. لإرسال رسالة إليها، يختار بوب عشوائيًا b ثم يرسل لأليس (غير مشفر) مع الرسالة المشفرة بالمفتاح المتماثل . يمكن لأليس فقط تحديد المفتاح المتماثل ومن ثم فك تشفير الرسالة لأن لديها فقط a (المفتاح الخاص). كما يمنع المفتاح المعلن المشترك مسبقاً هجمات الرجل في الوسط.

من الناحية العملية، لا يتم استخدام ديفي-هلمان بهذه الطريقة، مع كون RSA هي خوارزمية المفتاح المعلن السائدة. يعود هذا إلى حد كبير لأسباب تاريخية وتجارية،[بحاجة لمصدر] وهي أن أمن RSA أنشأت سلطة تصديق لتوقيع المفتاح والتي أصبحت ڤيريساين. لا يمكن استخدام ديفي-هلمان، كما هو موضح أعلاه، مباشرة لتوقيع الشهادات. ومع ذلك، فإن خوارزميات الجمال للتوقيع و DSA مرتبطة رياضياً بها، وكذلك MQV، STS و IKE المكونة من مجموعة پروتوكولات IPsec لتأمين اتصالات پروتوكول الإنترنت.

انظر أيضاً

ملاحظات

- ^ Synonyms of Diffie–Hellman key exchange include:

- Diffie–Hellman–Merkle key exchange

- Diffie–Hellman key agreement

- Diffie–Hellman key establishment

- Diffie–Hellman key negotiation

- Exponential key exchange

- Diffie–Hellman protocol

- Diffie–Hellman handshake

المراجع

- ^ Merkle, Ralph C. (April 1978). "Secure Communications Over Insecure Channels". Communications of the ACM. 21 (4): 294–299. CiteSeerX 10.1.1.364.5157. doi:10.1145/359460.359473. S2CID 6967714.

Received August, 1975; revised September 1977

- ^ أ ب ت Diffie, Whitfield; Hellman, Martin E. (November 1976). "New Directions in Cryptography" (PDF). IEEE Transactions on Information Theory. 22 (6): 644–654. CiteSeerX 10.1.1.37.9720. doi:10.1109/TIT.1976.1055638. Archived (PDF) from the original on 2014-11-29.

- ^ أ ب ت ث ج ح خ Adrian, David; et al. (October 2015). "Imperfect Forward Secrecy: How Diffie–Hellman Fails in Practice" (PDF).

- ^ Ellis, J. H. (January 1970). "The possibility of Non-Secret digital encryption" (PDF). CESG Research Report. Archived from the original (PDF) on 2014-10-30. Retrieved 2015-08-28.

- ^ "The Possibility of Secure Non-Secret Digital Encryption" (PDF). Archived (PDF) from the original on 2017-02-16. Retrieved 2017-07-08.

- ^ "GCHQ trio recognised for key to secure shopping online". BBC News. 5 October 2010. Archived from the original on 10 August 2014. Retrieved 5 August 2014.

- ^ Hellman, Martin E. (May 2002), "An overview of public key cryptography", IEEE Communications Magazine 40 (5): 42–49, doi:, http://www-ee.stanford.edu/~hellman/publications/31.pdf

- ^ Buchanan, Bill, Diffie–Hellman Example in ASP.NET, http://buchananweb.co.uk/security02.aspx, retrieved on 2015-08-27

- ^ Buchmann, Johannes A. (2013). Introduction to Cryptography (Second ed.). Springer Science+Business Media. pp. 190–191. ISBN 978-1-4419-9003-7.

- ^ (2014) "A Heuristic Quasi-Polynomial Algorithm for Discrete Logarithm in Finite Fields of Small Characteristic" in Proceedings 33rd Annual International Conference on the Theory and Applications of Cryptographic Techniques. 8441: 1–16. doi:10.1007/978-3-642-55220-5_1.

- ^ "RFC 4306 Internet Key Exchange (IKEv2) Protocol". Internet Engineeringrg/web/20150107073645/http://www.ietf.org/rfc/rfc4306.txt.

{{cite news}}:|archive-date=requires|archive-url=(help) - ^ Whitfield Diffie, Paul C. Van Oorschot, and Michael J. Wiener "Authentication and Authenticated Key Exchanges", in Designs, Codes and Cryptography, 2, 107–125 (1992), Section 5.2, available as Appendix B to U.S. Patent 5٬724٬425

مصادر عامة

- Gollman, Dieter (2011). Computer Security (2nd ed.). West Sussex, England: John Wiley & Sons, Ltd. ISBN 978-0470741153.

- قالب:Cite techreport

- قالب:Cite techreport

- The History of Non-Secret Encryption JH Ellis 1987 (28K PDF file) (HTML version)

- The First Ten Years of Public-Key Cryptography Whitfield Diffie, Proceedings of the IEEE, vol. 76, no. 5, May 1988, pp: 560–577 (1.9MB PDF file)

- Menezes, Alfred; van Oorschot, Paul; Vanstone, Scott (1997). Handbook of Applied Cryptography Boca Raton, Florida: CRC Press. ISBN 0-8493-8523-7. (Available online)

- Singh, Simon (1999) The Code Book: the evolution of secrecy from Mary Queen of Scots to quantum cryptography New York: Doubleday ISBN 0-385-49531-5

- An Overview of Public Key Cryptography Martin E. Hellman, IEEE Communications Magazine, May 2002, pp. 42–49. (123kB PDF file)

وصلات خارجية

الوصلات الخارجية في هذه المقالة قد لا تتبع سياسات المحتوى أو الإرشادات. من فضلك حسـِّن هذه المقالة بإزالة الوصلات الخارجية الزائدة أو غير المناسبة. |

- Oral history interview with Martin Hellman, Charles Babbage Institute, University of Minnesota. Leading cryptography scholar Martin Hellman discusses the circumstances and fundamental insights of his invention of public key cryptography with collaborators Whitfield Diffie and Ralph Merkle at Stanford University in the mid-1970s.

- RFC 2631 – Diffie–Hellman Key Agreement Method. E. Rescorla. June 1999.

- RFC 3526 – More Modular Exponential (MODP) Diffie–Hellman groups for Internet Key Exchange (IKE). T. Kivinen, M. Kojo, SSH Communications Security. May 2003.

- Summary of ANSI X9.42: Agreement of Symmetric Keys Using Discrete Logarithm Cryptography (64K PDF file) (Description of ANSI 9 Standards)

- Talk by Martin Hellman in 2007, YouTube video

- Crypto dream team Diffie & Hellman wins $1M 2015 Turing Award (a.k.a. "Nobel Prize of Computing")

- A Diffie-Hellman demo written in Python3 - this demo properly supports very-large key data and enforces the use of prime numbers where required.