شفرة قيصر

تعمل شفرة قيصر، بإستبدال كل حرف في النص الصريح بالحرف المقابل له عند عكس الترتيب الأبجدي للحروف. في هذا المثال، أُستبدل الحرف E في النص الصريح بالحرف B في النص المُشفر. | |

| التفاصيل | |

|---|---|

| البنية | شفرة الاستبدال |

| أفضل تحليل تعموي عمومي | |

| عرضة لـتحليل التردد ولهجمات القوة الغاشمة. | |

في علم التعمية، شفرة قيصر Caesar cipher، أو خوارزمية قيصر، هي واحدة من أبسط وأكثر تقنيات التعمية انتشاراً. وهي نوع من شفرات الاستبدال، التي يتم فيها استبدال كل حرف في النص الصريح بالحرف المقابل له بعد عكس الترتيب الأبجدي للحروف. على سبيل المثال، الحرف الثالث من اليسار، D سيستبدل بالحرف A، E سيصبح الحرف B، وهكذا، وذلك حسب ترتيب الحروف الأبجدية الإنگليزية. سميت هذه الشفرة على اسم يوليوس قيصر، الذي استخدمها في مراسلاته الخاصة.

تستخدم شفرة قيصر كجزء من عمليات تعمية أكثر تعقيداً، مثل شفرة ڤيجنر Vigenère cipher، ولا يزال لها تطبيق معاصر في منظومة ROT13. وككل شفرات الاستبدال الفردي للأبجدية، فإن شفرة قيصر يسهل كسرها وفي الاستخدامات المعاصرة لا توفر أي أمن للاتصالات.

مثال

- النص الصريح: ABCDEFGHIJKLMNOPQRSTUVWXYZ

- النص المشفر: XYZABCDEFGHIJKLMNOPQRSTUVW

مثال لشفرة قيصر على جملة كاملة:

- النص المشفر: QEB NRFZH YOLTK CLU GRJMP LSBO QEB IXWV ALD

- النص الصريح: the quick brown fox jumps over the lazy dog

التاريخ والاستخدام

طريقة التشفير

تعتبر شفرة قيصر من أقدم أنواع التشفير باستخدام تقنيات تبديل الحروف وأبسطها. يتم وفق هذه الطريقة تبديل كل حرف من حروف الأبجدية بالحرف الذي يقع في المرتبة الثالثة بعده، والمثال التالي يوضح ذلك[1]:

- النص الصريح party Toga the after me meet

- النص المشفر SDUWB WRJD WKH DIWHU PH PHHW

لاحظ أنه سيتم تدوير الأبجدية بحيث أن الحرف A يلي الحرف Z، وبالتالي يمكن تعريف عملية التبديل باستعراض كل الاحتمالات الممكنة كما يلي:

- النص الصريح a b c d e f g h i j k l m n o p q r s t u v w x y z

- النص المشفر D E F G H I J K L M N O P Q R S T U V W X Y Z A B C

دعنا نخصص رقما مكافئا لكل حرف، كما يلي:

- النص الصريح a b c d e f g h i j k l m n o p q r s t u v w x y z

- النص المشفر 25 24 23 22 21 20 19 18 17 16 15 14 13 12 11 10 9 8 7 6 5 4 3 1 2

عندها يمكن التعبير عن هذه الخوارزمية كما يلي: لك لحرف p من النص الاصلي، حرف بديل c من النص المشفر:

C= E (p) = (P+3) mod (26)

يمكن بشكل عام إجراء الإزاحة بأي قيمة، وبالتالي يكون:

C= E (P) = (P +K) mod (26)

حيث يأخذ المتحول k أي قيمة بين 1 و25، يمكن التعبير عن خوارزمية التعمية ببساطة كما يلي:

P-D(C) = (C-K) mod (26)

اذا تم التقاط نص مشفر وكان من المعروف أنه ناتج عن استخدام خوارزمية قيصر، عندها يمكن تطبيق طريق الكسر الأعمى في تحليل التعمية ببساطة، وذلك عن طريق تجريب كل المفاتيح الممكنة والبالغ عددها 25 مفتاحا. يبين الشكل 3-2 نتائج تطبيق هذه الاستراتيجية على النص المشفر الموجود في المثال السابق. يظهر النص الاصلي في هذه الحالة في السطر الثالث (R=3).

هناك ثلاث مميزات هامة للحالة السابقة تساعدنا على استخدام طريقة الكسر الأعمى في تحليل التعمية:

1- خوارزميتا التعمية وفك التعمية معروفتان.

2- هناك 25 مفتاحا محتملا فقط.

3- اللغة التي كتب فيها النص معروفة ويمكن تمييزها بسهولة.

نفترض أن خوارزمية التعمية معروفة في معظم حالات الشبكات، غير أن ما يجعل طريقة الكسر الأعمى في تحليل التعمية غير عملية، هو توفر عدد كبير من المفاتيح. فعلى سبيل المثال تستخدم خوارزمية DES (التي سيتم شرحها في فصل لاحق) مفتاحا بطول 168 خانة، مما يعطي إمكانية تشكيل 2108 مفتاحا مستقلا أي أكثر من 3.7x1050 مفتاحا محتملا.

تعتبر الميزة الثالثة هامة أيضا، فإذا لم تكن لغة النص الصريح معروفة، عندها لن نستطيع تمييز النص الصريح الصحيح الناتج من عملية الكسر، بل أكثر من ذلك، إذ يمكن أن يكون الدخل مختصرا أو مضغوطا بطريقة ما، مما يجعل عملية التعرف على النص الصريح صعبة ايضا. يرينا الشكل 2-4 مثالا عن نص مضغظ باستخدام خوارزمية ZIP. فإذا قمنا بتعمية هذا النص باستخدام خوارزمية تبديل حروف بسيطة (مع الأخذ بعين الاعتبار أن عدد الحروف المستخدمة أكثر من 26)، عندها ستصبح عملية التعرف على النص الأصلي الناتج عن كسر التعمية صعبة للغاية.

التشفير بمجموعة محارف وحيدة

لاحظنا أن شيفرة قيصر غير آمنة على الإطلاق والسبب هو أن عدد المفاتيح المحتملة هو 25 مفاتاحا. يمكن زيادة مجال المفاتيح المحتملة عن طريق السماح باختيار المفتاح عشوائيا. لنتذكر أن تعريف شيفرة قيصر هي كما يلي:

- النص الصريح: a b c d e f g h i j k l m n o p q r s t u v w x y z

- النص المشفر: D E F G H I J K L M N O P Q R S T U V W X Y Z A B C

فإذا بدلنا سطر الشيفرة بأي تشكيلة من الحروف والتي عددها 26، عندها سيكون هناك 26! احتمالا، أي أكثر من 4x1026 مفتاحا محتملات. هذه القيمة أكبر بعشرة مرات من مجال مفاتيح خوازرمية DES، ويبدو أنها ستحد من إمكانية الكسر الأعمى كتقنية تحليل تعمية. يطلق على هذه الطريقة اسم شيفرة تبديل الحروف باستخدام محارف وحيدة. وذلك لأنه يتم استخدام مجموعة محارف وحيدة فقط لتعمية كل رسالة (أي مجموعة محارف وحيدة تحول من النص الصريح إلى النص المشفر).

هناك طريقة أخرى للهجوم تستخدم من أجل كسر التعمية. فاذا كان المحلل يعرف طبيعة النص الصريح (على سبيل المثال كأن يكون نصا إنجليزيا غير مضغوط)، عندها يستطيع هذا المحلل استخدام قوانين توزع اللغة في عملية تحليل التعمية. ولدراسة هذه الطريقة في تحليل التعمية سنأخذ النص المشفر التالي:

UZQSOVUOHXMOPVGPOZPEVSGZWSOPEVSGWSZOPFPESXUDBMETSXAIZ

VUEPHZHMDZSHOWSFPAPPDTSVPQUZWYMXUZHSX

EPYEPOPDZSZUFPOMBUFPOMBZWPFUPZHMDJUDTMOHMQ

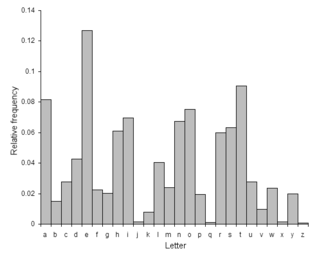

يجب ، كخظوة أولى، تحديد التردد النسبي للحروف في الرسالة ومقارنتها مع توزع التردد القياسي لأحرف اللغة الإنجليزية والمعروض في الشكل 2-5. إذا كان حجم الرسالة كبيرا نسبيا، عندها ستكون هذه الطريقة كافية لاكتشاف النص الصريح، إلا أن الرسائل تكون على الأغلب قصيرة نسبيا، وبالتالي لا يتوقع حدوث تطابق كلي . التردد النسبي لأحرف الرسالة المشفرة السابقة هو كما يلي (كنسب مئوية):

| 0.00 | c | 1.67 | B | 33.3 | F | 5.83 | H | 13.33 | P |

|---|---|---|---|---|---|---|---|---|---|

| 0.00 | k | 1.67 | G | 33.3 | ًW | 5.00 | D | 11.67 | Z |

| 0.00 | L | 1.67 | Y | 2.50 | Q | 5.00 | E | 8.33 | ٍS |

| 0.00 | N | 0.83 | I | 2.50 | T | 4.17 | V | 8.33 | U |

| 0.00 | R | 0.83 | J | 1.67 | A | 4.17 | X | 7.50 | 0 |

| 6.67 | M |

هناك العديد من الطرق التي يمكن اتباعها من اجل المتابعة اعتباراً من هذه النقطة. يمكن مثلاً وضع افتراض أولي تجريبي من أجل استعادة النص الصريح، ومن ثم الحكم فيما إذا كان النص الناتج يصلح أن يكون هيكلاً لرسالة مقروءة. وفي حال عدم النجاخ يتم تجريب افتراض آخر وهكذا. من الواضح ان هذه الطريقة تجريبية وهناك طريقة أكثر تنظيماً تعتمد على قوانين توزيع أخرى خاصة باللغة. فعلى سبيل المثال يمكن البحث عن بعض الكلمات التي يفترض أن تظهر بالنص، أو أن تبحث عن تكرار معين لسلسلة من الحروف في النص المشفر واستنتاج النص الصريح المكافئ لها.

من الأدوات الفعالة في هذا المجال، البحث عن تردد التشكيلات المؤلفة من حرفين والتي تعرف باسم المقاطع الثنائية. يمكن رسم مخطط مشابه للمخطط المعروض في الشكل 2-5، والذي يظهر التردد النسبي لهذه المقاطع الثنائيةز التردد الأعلى في هذا المخطط سيكون من نصيب المقطع th. وبتحليل النص المشفر الذي لدينا نرى أن هذا المقطع موافق للمقطع zw والذي يتردد ثلاث مرات. يمكن من خلال ذلك ربط الحرف zبالحرف t والحرف wبالحرف h. يمكن بعد ذلك الرجوع إلى النتائج السابقة التي حصلنا عليها واستنتاج أن الحرف p مرتبط بالحرف e. لاحظ الآن ظهور السلسلة zwp في النص المشفر والتي يمكن ترجمتها إلى السلسلة the، وهي المقطع الثلاثي الأكثر انتشاؤاص في نصوص اللغة الانكليزية، مما يدلنا أننا على الطريق الصحيح. لاحظ بعد ذلك السلسلة zwsz في السطر الأول. لا نعرف فيما إذا كانت هذه الحروف الأربعة تؤلف كلمة كاملة أم لا، فإذا كانت كذلك فإنها من الشكل th-t . لذلك يمكن بهذا الافتراض ربط الحرف s بالحرف a. لدينا حتى الآن ما يلي:

UZQSOVUOHXMOPVGPEVSGZWSZOPFPESXUDBMETSXAI

t a e e a that e e a a

VUEPHZMDZSHZOWSFPAPPDTSVPQUZWYMXUZHSX

e t ta e ee a e th t a

EPYEPOPDZUFPMBZWPFUPZHMDJUDTMOHMQ

e e e tat e the t

لدينا حتى الآن أربعة حروف معروفة، ولكن بنفس الوقت لدينا جزء لا بأس به مكتشف من الراسلة. بمتابعة تحليل الترددات بالإضافة لسلسلة من المحاولات والخطاء يمكن الوصول إلى الحل الكامل. النص الصريح الكامل مضافاً إليه الفراغات بين الكلمات هو :

It was disclosed westerday that several information but direct contacts have been made with political representatives of the viet cong in Moscow

تعتبر الشيفرات ذات مجموعة المحارف الوحيدة سهلى الكسر، وذلك لنها تعكس تردد تكرار الحروف في النص الأصلي. يمكن التخلص من هذه السلبية باستخدام التبديلات المتعددة لنفس الحرف، والمعروفة باسم "اللفظة المجانسة" homophones (اللفظة المجانسة تعني: كلمتين أو أكثر متناظرتين في اللفظ ولكن مختلفتين في المعنى). فعلى سبيل المثال يمكن أن يرتبط الحرف e بعدد من رموز التعمية مثل 21, 35, 74, 16, بحيث يتم استخدام هذه الرموز إما بشكل دوري أو بشكل عشوائي. إذا كان عدد حروف ال تعمية المرتبطة بحرف أصلي ما متناسبة مع تردد ظهور هذا الحرف، فسيتم طمس معالم تردد ظهور الحروف المفردة بشكل كلي. اعتقد الرياضي العظيم كارل فريدرش گاوس أنه قدم شفرة غير قابلة للكسر، مستخدماً لذلك الألفاظ المتجانسة. إلا أن الأمر ليس كذلك، ففي شيفرة الألفاظ المتجانسة، يؤثر كل عنصر من النص الصريح، على عنصر واحد فقط من النص المشفر، ولذلك نجد أن نماذج الحروف المتعددة (تردد المقاطع الثنائية والثلاثية) بقيت ظاهرة في النص المشفر، وبالتالي بقي تحليل التعمية سهلاص نسبياً.

لتقليل احتمال ظهور بنية النص الصريح في النص المشفر عند استخدام شيفرة تبديل الحروف، يتم استخدام الطريقيتين المبدئيتين التاليتين: الطريقة الأولى هي تعمية عدة حروف من النص الصريح، والأخرى هي استخدام عدة مجموعات تشفير. سنرى هاتين الطريقتين باختصار.

كسر الشفرة

| ترحيل فك الشفرة |

النص الظاهر |

|---|---|

| 0 | exxegoexsrgi |

| 1 | dwwdfndwrqfh |

| 2 | cvvcemcvqpeg |

| 3 | buubdlbupodf |

| 4 | attackatonce |

| 5 | zsszbjzsnmbd |

| 6 | yrryaiyrmlac |

| ... | |

| 23 | haahjrhavujl |

| 24 | gzzgiqgzutik |

| 25 | fyyfhpfytshj |

الهوامش

- ^ د. م. سائد محمود الناظر، اعداد (2005). التعمية وأمن الشبكات – الجزء الأول (الطبعة الأولى ed.). سوريا: شعاع للنشر والعلوم.

المراجع

- David Kahn, The Codebreakers — The Story of Secret Writing, Revised ed. 1996. ISBN 0-684-83130-9.

- F.L. Bauer, Decrypted Secrets, 2nd edition, 2000, Springer. ISBN 3-540-66871-3.

- Chris Savarese and Brian Hart, The Caesar Cipher, 1999

وصلات خارجية

- Eric W. Weisstein, Caesar's Method at MathWorld.

- "The Caesar Shift", Murky, http://www.murky.org/blg/2004/09/02/the-caesar-shift/

- The Beginner's Guide to Cryptography, Murky, 2004-09-02, http://www.murky.org/blg/category/cryptography.

- "Cracking a Caesar cipher", Xarg, 5 2010, http://www.xarg.org/2010/05/cracking-a-caesar-cipher/ — a simple approach.