برمجية فدية

برمجية فدية Ransomware هو نوع من البرمجيات الخبيثة من علم التعمية الڤيروسية الذي يهدد بنشر البيانات الخاصة بالضحية أو حظر الوصول إليها بشكل دائم ما لم يتم دفع فدية. في حين أن بعض برمجيات الفدية البسيطة قد تغلق النظام بحيث لا يصعب على الشخص المطلع عكسه، تستخدم البرمجيات الضارة الأكثر تقدماً تقنية تسمى الابتزاز الفيروسي المشفر. تشفير ملفات الضحية، مما يجعل الوصول إليها غير ممكن، ويطالب بدفع فدية لفك تشفيرها.[1][2][3][4]في هجوم ابتزاز للفيروسات المشفرة الذي تم تنفيذه بشكل صحيح، يعد استرداد الملفات بدون مفتاح فك تشفير مشكلة مستعصية - ويصعب تتبع العملات الرقمية مثل دفع مسبق عبر الإنترنت Paysafecard أو بتكوين وغيرها من العملات المشفرة المستخدمة للحصول على فدية، مما يجعل تعقب الجناة ومقاضاتهم أمراً صعباً.

يتم تنفيذ هجمات برمجيات الفدية عادةً باستخدام حصان طروادة متنكراً كملف قانوني يتم خداع المستخدم لتنزيله أو فتحه عند وصوله كمرفق بريد إلكتروني. ومع ذلك، فإن أحد الأمثلة البارزة، دودة WannaCry، والذي ينتقل تلقائياً بين أجهزة الحاسب دون تدخل المستخدم.[5]

بدايةً من العام 2012 تقريباً، نما استخدام عمليات احتيال برمجيات الفدية على المستوى الدولي.[6][7][8] كان هناك 181.5 مليون هجوم من هجمات برمجيات الفدية في الأشهر الستة الأولى من عام 2018. ويمثل هذا الرقم القياسي زيادة بنسبة 229٪ عن نفس الإطار الزمني في عام 2017.[9] في يونيو 2014، أصدرت مبيعات مكافي بيانات تُظهر أنه جمع أكثر من ضعف عدد عينات برمجيات الفدية في ذلك الربع مقارنة بالربع نفسه من العام السابق.[10] كان كرپتولوكر CryptoLocker ناجحاً بشكل خاص، حيث اشترى ما يقدر بـ 3 ملايين دولار أمريكي قبل إزالته من قبل السلطات،[11]و قدرت CryptoWall من قبل مكتب التحقيقات الفيدرالي (FBI) الأمريكي بأنهما قد تراكمت عليهما أكثر من 18 مليون دولار أمريكي بحلول يونيو 2015.[12]

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

التشغيل

اخترع كل من يونگ و ينگ مفهوم تشفير الملفات في جامعة كلومبيا وتم تقديمه في مؤتمر IEEE Security & Privacy 1996. يطلق عليه اسم الابتزاز الفيروسي المعمى وهو مستوحى من فيلم Facehugger الخيالي في فيلم فضائي.[13] الابتزاز الفيروسي المعمى هو الپروتوكول الثلاثي التالي الذي يتم تنفيذه بين المهاجم والضحية.[1]

- [المهاجم→الضحية] ينشئ المهاجم زوج مفاتيح ويضع المفتاح المعلن المقابل في البرمجية الخبيثة. ويتم إطلاق البرمجيات الخبيثة.

- [الضحية→المهاجم] لتنفيذ هجوم الابتزاز الفيروسي المعمى، تولد البرمجية الخبيثة مفتاحاً عشوائياً متماثلًا ويقوم بتشفير بيانات الضحية به. يستخدم المفتاح المعلن في البرمجية الخبيثة لتشفير المفتاح المتماثل. يُعرف هذا باسم التشفير الهجين وينتج عنه نص مشفر صغير غير متماثل بالإضافة إلى النص المشفر المتماثل لبيانات الضحية. يقوم بتصفير المفتاح المتماثل وبيانات النص الأصلي لمنع الاسترداد. يضع رسالة إلى المستخدم تتضمن النص المشفر غير المتماثل وكيفية دفع الفدية. تقوم الضحية بإرسال النص المشفر غير المتماثل والأموال الإلكترونية إلى المهاجم.

- [المهاجم→الضحية] يتلقى المهاجم الدفع، ويفك شفرة النص المشفر غير المتماثل باستخدام المفتاح الخاص للمهاجم، ويرسل المفتاح المتماثل إلى الضحية. تقوم الضحية بفك تشفير البيانات المشفرة باستخدام المفتاح المتماثل المطلوب وبالتالي إكمال الهجوم الفيروسي المعمى.

يتم إنشاء المفتاح المتماثل بشكل عشوائي ولن تساعد الضحايا الآخرين. لا يتعرض المفتاح الخاص للمهاجم في أي وقت للضحايا ولا تحتاج الضحية إلا إلى إرسال نص مشفر صغير جداً (مفتاح التشفير المتماثل المشفر) إلى المهاجم.

يتم تنفيذ هجمات برمجيات الفدية عادةً باستخدام حصان طروادة، وإدخال نظام من خلال، على سبيل المثال، مرفق ضار\خبيث، أو ارتباط مضمن في بريد إلكتروني احتيالي، أو ثغرة أمنية في خدمة الشبكة. يقوم البرنامج بعد ذلك بتشغيل الرسالة الفعلية، والذي يقفل النظام بطريقة ما، أو يدعي قفل النظام ولكنه لا يفعل ذلك (على سبيل المثال، برنامج برمجيات الترهيب). قد تعرض الرسائل الفعلية تحذيراً مزيفاً يُزعم أنه من قِبل كيان مثل وكالة تطبيق القانون، تدعي كذباً أن النظام قد تم استخدامه لأنشطة غير قانونية، ويحتوي على محتوى مثل الإباحية و [قرصنة (إعلام) | الوسائط "المقرصنة"]].[14][15][16]

تتكون بعض الرسائل الفعلية ببساطة من تطبيق مصمم لقفل أو تقييد النظام حتى يتم الدفع، عادةً عن طريق ضبط وندوز شِل لنفسه،[17]أو حتى تعديل سجل الإقلاع الرئيسي و/أو جدول التقسيم لمنع نظام التشغيل من الإقلاع حتى يتم إصلاحه.[18] تقوم أكثر الرسائل الفعلية تعقيداً بتشفير الملفات، حيث تستخدم الكثير منها تشفيراً متيناً لتشفير ملفات الضحية بطريقة لا يمتلك سوى مؤلف البرمجية الضارة مفتاح فك التشفير المطلوب.[1][19][20]

دائماً ما يكون الدفع هو الهدف، ويتم إجبار الضحية على الدفع مقابل إزالة برمجية الفدية إما عن طريق توفير برنامج يمكنه فك تشفير الملفات، أو عن طريق إرسال رمز إلغاء القفل الذي يلغي تغييرات الرسالة الفعلية. في حين أن المهاجم قد يأخذ الأموال ببساطة دون إعادة ملفات الضحية، فمن مصلحة المهاجم أن يقوم بفك التشفير كما هو متفق عليه، لأن الضحايا سيتوقفون عن إرسال المدفوعات إذا أصبح معروفاً أنهم لا يخدمون أي غرض. أحد العناصر الأساسية في جعل برمجية الفدية تعمل لصالح المهاجم هو نظام دفع مناسب يصعب تتبعه. وقد تم استخدام مجموعة من طرق الدفع هذه، بما في ذلك الحوالات المصرفية، الرسائل النصية ذات الأسعار المميزة،[21] خدمات القسائم المدفوعة مسبقاً مثل دفع مسبق عبر الإنترنت paysafecard،[6][22][23] والعملة المشفرة بتكوين.[24][25][26]

في مايو 2020، أفادت مبيعات سوفُس\Sophos أن متوسط التكلفة العالمية لإصلاح هجوم البرمجيات الفدية (مع الأخذ في الاعتبار وقت التعطل ووقت الأشخاص وتكلفة الجهاز وتكلفة الشبكة والفرص الضائعة والفدية المدفوعة) كان 761106 دولاراً. خمسة وتسعون بالمائة من المنظمات التي دفعت الفدية تمت استعادة بياناتها.[27]

التاريخ

تشفير برمجيات الفدية

أول هجوم معروف لابتزاز البرمجيات الخبيثة، "إيدز طروادة" الذي كتبه جوزيف پوپ في عام 1989، كان قد فشل في التصميم لدرجة أنه لم يكن من الضروري دفع المال للمبتز على الإطلاق. وقد أخفت الرسالة الفعلية الملفات الموجودة على القرص الصلب وشفرت الأسماء فقط، وعرضت رسالة تدعي انتهاء صلاحية ترخيص المستخدم لاستخدام برنامج معين. طُلب من المستخدم دفع 189 دولار أمريكي 189 لشركة "PC Cyborg Corporation" من أجل الحصول على أداة إصلاح على الرغم من إمكانية استخراج مفتاح فك التشفير من رمز حصان طروادة. كان يُعرف أيضاً باسم حصان طروادة "PC Cyborg". وقد تم إعلان پوپ بأنه غير لائق عقلياً للمثول أمام المحكمة بسبب أفعاله، لكنه وعد بالتبرع بأرباح البرامج الضارة لتمويل أبحاث الإيدز.[28]

تم تقديم فكرة إساءة استخدام الأنظمة النقدية المجهولة لجمع الفدية بأمان من الاختطاف البشري في عام 1992 من قبل سباستيان ڤون سولمز و ديڤد نقاش.[29] تم اقتراح طريقة جمع النقود الإلكترونية هذه أيضاً لهجمات ابتزاز الفيروسات المشفرة. [1] في سيناريو ڤون سولمز-نقاش، تم استخدام منشور صحيفة (نظراً لعدم وجود دفاتر حسابات بتكوين في وقت كتابة الورقة).

تم تقديم فكرة استخدام تشفير المفتاح المعلن لهجمات اختطاف البيانات في عام 1996 من قبل آدم إل. يونگ و موتي ينگ. فقد انتقد كل من يونگ وينگ حصان طروادة لمعلومات الإيدز الفاشل الذي اعتمد على التشفير المتماثل وحده، والعيب القاتل هو أنه يمكن استخراج مفتاح فك التشفير من حصان طروادة، وتنفيذ فيروس تجريبي لإثبات صحة المفهوم على ماكنتوش SE/30 الذي استخدم آر إس إيه و خوارزمية التشفير الضئيلة (TEA) إلى لتهجين تشفير بيانات الضحية. نظراً لاستخدام تعمية المفتاح المعلن، يحتوي الفيروس فقط على مفتاح "التشفير". يحتفظ المهاجم بسرية مفتاح فك التشفير "الخاص" المقابل. فقد جعل فيروس التشفير التجريبي الأصلي ليونگ وينگ الضحية يرسل النص المشفر غير المتماثل إلى المهاجم الذي يفك شفرته ويعيد مفتاح فك التشفير المتماثل الذي يحتويه إلى الضحية مقابل رسوم. قبل وقت طويل من وجود النقود الإلكترونية اقترح يونگ وينگ أنه يمكن ابتزاز النقود الإلكترونية من خلال التشفير أيضاً، مشيرين إلى أن "كاتب الفيروس يمكنه فعلياً الاحتفاظ بكل فدية الأموال حتى يتم منحه نصفها. تم تشفير النقود الإلكترونية من قبل المستخدم، ولا فائدة للمستخدم إذا تم تشفيرها بواسطة فيروس تشفير " .[1] وقد أشاروا إلى هذه الهجمات على أنها "ابتزاز تعمية فيروسية"، وهو هجوم صريح يمثل جزءاً من فئة أكبر من الهجمات في مجال يسمى علم التعمية الڤيروسية، والذي يشمل كلا من الهجمات العلنية والسرية. [1] تم استلهام پروتوكول ابتزاز الفيروسات المشفرة من العلاقة الطفيلية بين HR Giger's facehugger ومضيفه في فيلم الفضائي.[1][13]

ظهرت أمثلة على برامج الفدية الابتزازية في مايو 2005.[30] بحلول منتصف عام 2006، بدأت أحصنة طروادة مثل جيپيكود و TROJ.RANSOM.A و آركيڤس و كروتن و كرايزپ و مايأركيڤ في استخدام أنظمة تشفير آر إس إيه\RSA أكثر تعقيداً، مع أحجام مفاتيح متزايدة باستمرار. فقد تم تشفير Gpcode.AG، الذي تم اكتشافه في يونيو 2006، باستخدام مفتاح معلن آر إس إيه 660 بت.[31] في يونيو 2008، تم اكتشاف متغير معروف باسم Gpcode.AK. باستخدام مفتاح آر إس إيه 1024 بت، كان يُعتقد أنه كبير بما يكفي ليكون غير قابل للكسر من الناحية الحسابية بدون جهد موزع منسق.[32][33][34][35]

عاد تشفير برمجيات الفدية إلى الصدارة في أواخر عام 2013 مع انتشار كرپتولوكر - باستخدام منصة العملة الرقمية بتكوين لجمع أموال الفدية. في ديسمبر 2013، قدرت زيدينت بناءً على معلومات معاملة بتكوين أنه بين 15 أكتوبر و 18 ديسمبر، قام مشغلو كرپتولوكر بشراء حوالي 27 مليون دولار أمريكي من المستخدمين المصابين.[36] كانت تقنية كرپتولوكر التي تم نسخها على نطاق واسع في الأشهر التالية، بما في ذلك كرپتولوكر 2.0 (يعتقد أنها ليست مرتبطة بـ كرپتولوكر)، كرپتودفنس (التي احتوت في البداية على عيب كبير في التصميم قام بتخزين المفتاح الخاص على النظام المصاب في الموقع الذي يمكن للمستخدم استرداده، نظراً لاستخدامه لواجهات برمجة تطبيقات التشفير المضمنة في وندوز)،[25][37][38][39] والاكتشاف في أغسطس 2014 لأحد أحصنة طروادة والذي يستهدف على وجه التحديد أجهزة التخزين الملحق بشبكة التي تنتجها سينولوجي.[40]في يناير 2015، تم الإبلاغ عن حدوث هجمات على غرار برمجيات الفدية ضد مواقع الوب الفردية عبر القرصنة ومن خلال برامج الفدية المصممة لاستهداف مخدمات الوب القئمة على لينكس.[41][42][43]

في بعض الإصابات، توجد رسالة فعلية على مرحلتين، وهي شائعة في العديد من أنظمة البرمجيات الخبيثة. حيث يتم خداع المستخدم لتشغيل برنامج نصي يقوم بتنزيل الفيروس الرئيسي وتنفيذه. في الإصدارات القديمة من نظام الحمولة المزدوجة، تم تضمين البرنامج النصي في مستند مايكروسوفت أوفس مع ماكرو VBScript مرفق، أو في مرفق البرمجة النصية للوندوز (WSF). عندما بدأت أنظمة الكشف في حظر الرسائل الفعلية للمرحلة الأولى هذه، حدد مركز الحماية من البرمجيات الخبيثة لـ مايكروسوفت اتجاهاً بعيداً نحو ملفات إل إن كيه بنصوص پاورشل مايكروسوفت وندوز.[44] وفي عام 2016، تم اكتشاف أن پاورشل متورط في ما يقرب من 40٪ من حوادث أمان المرحلة النهائية من المعالجة.[45]

استخدمت بعض سلالات برمجيات الفدية پروكسي مرتبط بـ خدمات تور المخفية للاتصال بخوادم القيادة والتحكم، مما يزيد من صعوبة تتبع الموقع الدقيق للمجرمين.[46][47] علاوة على ذلك، بدأ بائعو الشبكة المعتمة بشكل متزايد في تقديم التكنولوجيا كخدمة.[47][48][49]

وقامت شركة سيمانتك بتصنيف برمجيات الفدية على أنها أخطر تهديد إلكتروني.[50]

في 28 سبتمبر 2020، تعرضت أنظمة الحاسب في الخدمات الصحية الشاملة، أكبر مزود للرعاية الصحية في الولايات المتحدة، لهجوم من برمجيات الفدية. فقد أبلغت سلسلة UHS من مواقع مختلفة عن وجود مشكلات، حيث أبلغت بعض المواقع عن أجهزة حاسب وأنظمة هاتف مقفلة اعتباراً من وقت مبكر من يوم الأحد (27 سبتمبر).[51][50]

برمجيات الفدية غير المشفرة

في أغسطس 2010، اعتقلت السلطات الروسية تسعة أفراد مرتبطين ببرمجيات الفدية طروادة المعروف باسم ونلوك WinLock. على عكس جيپي كود طروادة السابق، لم يستخدم WinLock التشفير. بدلاً من ذلك، قام WinLock بتقييد الوصول إلى النظام بشكل بسيط من خلال عرض صور إباحية وطلب من المستخدمين إرسال رسالة نصية قصيرة (تكلف حوالي 10 دولارات أمريكية) لتلقي رمز تستخدم لفتح أجهزتهم. أصابت عملية الاحتيال العديد من المستخدمين في جميع أنحاء روسيا والدول المجاورة - وبحسب ما ورد كسبت المجموعة أكثر من 16 مليون دولار أمريكي.[16][52]

في عام 2011، ظهر حصان طروادة لبرمجيات الفدية قام بتقليد إشعار تنشيط منتجات وندوز، وأبلغ المستخدمين بضرورة إعادة تنشيط تثبيت نظام وندوز بسبب "[كونه] ضحية للاحتيال". تم تقديم خيار التنشيط عبر الإنترنت (مثل عملية تنشيط وندوز الفعلية)، ولكنه لم يكن متاحاً، مما يتطلب من المستخدم الاتصال بواحد من ستة أرقام دولية لإدخال رمز مكون من 6 أرقام. في حين ادعت البرمجيات الخبيثة أن هذه المكالمة ستكون مجانية، فقد تم توجيهها من خلال مشغل مار في بلد ذات أسعار هاتف دولية عالية، والذي وضع المكالمة قيد الانتظار، مما تسبب في تكبد المستخدم رسوم دولية بسبب المسافات الطويلة.[14]

في فبراير 2013، ظهر حصان طروادة من برمجيات الفدية يستند إلى Stamp.EK وهي مجموعة أدوات استغلال؛ تم توزيع البرمجيات الضارة عبر المواقع المستضافة على خدمات استضافة المشروع سورسفورج و گيتهَب التي ادعت أنها تقدم "صور عارية مزيفة" للمشاهير.[53] في يوليو 2013، ظهر حصان طروادة خاص ببرمجيات الفدية OS X، والذي يعرض صفحة وب تتهم المستخدم بتنزيل مواد إباحية. على عكس نظرائه المستندة إلى وندوز، فإنه لا يحظر الحاسب بالكامل، ولكن ببساطة يستغل سلوك متصفح الوب نفسه لإحباط محاولات إغلاق الصفحة بالوسائل العادية.[54]

في يوليو 2013، قام رجل يبلغ من العمر 21 عاماً من ولاية ڤرجينيا، والذي احتوى حاسبه بالصدفة على صور إباحية لفتيات قاصرات أجرى معهم اتصالات جنسية، بتسليم نفسه إلى الشرطة بعد تلقيه وخداعه من قبل برمجية فدية أف.بي.آي مونيپاك يتهمه بحيازة مواد إباحية عن الأطفال. كشف تحقيق عن ملفات التجريم، ووجهت للرجل تهمة الانتهاك الجنسي للأطفال وحيازة مواد إباحية للأطفال.[55]

الاختراق (برمجيات التسريب/برمجيات البحث والنشر)

إن عكس برامج الفدية هو هجوم الفيروسات المشفرة اخترعه آدم ل. يونگ ويهدد بنشر معلومات مسروقة من نظام حاسب الضحية بدلاً من حرمان الضحية من الوصول إليها.[56] في هجوم البرمجيات التسريبية، تقوم البرمجيات الخبيثة بسحب بيانات المضيف الحساسة إما إلى المهاجم أو بدلاً من ذلك، إلى الحالات البعيدة للبرمجيات الضارة، ويهدد المهاجم بنشر بيانات الضحية ما لم يتم دفع فدية. تم تقديم الهجوم في وست پوينت في عام 2003 وتم تلخيصه في كتاب التعمية الخبيثة على النحو التالي، "يختلف الهجوم عن هجوم الابتزاز بالطريقة التالية. في هجوم الابتزاز، يتم إنكار الضحية الوصول إلى المعلومات القيمة الخاصة به ويجب أن يدفع لاستعادتها، حيث يحتفظ الضحية في الهجوم الذي يتم تقديمه هنا بالوصول إلى المعلومات ولكن الكشف عنها يكون وفقاً لتقدير فيروس الحاسب".[57] الهجوم متجذر في نظرية اللعب وكان يطلق عليه في الأصل "الألعاب غير الصفرية والبرمجيات الخبيثة التي يمكن النجاة منها". يمكن أن يحقق الهجوم مكاسب مالية في الحالات التي يكتسب فيها البرنامج الضار إمكانية الوصول إلى المعلومات التي قد تلحق الضرر بالمستخدم أو المنظمة الضحية، على سبيل المثال، الضرر الذي يلحق بالسمعة والذي قد ينتج عن نشر دليل على أن الهجوم نفسه كان ناجحاً.

تشمل الأهداف الشائعة للتسلل ما يلي:

- معلومات الطرف الثالث المخزنة من قبل الضحية الأساسية (مثل معلومات حساب العميل أو السجلات الصحية);

- معلومات مملوكة للضحية (مثل الأسرار التجارية ومعلومات المنتج)

- معلومات محرجة (مثل المعلومات الصحية للضحية أو معلومات حول الماضي الشخصي للضحية)

عادةً ما يتم استهداف هجمات الاختراق، مع قائمة الضحايا المختارة، وغالباً ما تكون المراقبة الأولية لأنظمة الضحية للعثور على أهداف البيانات ونقاط الضعف المحتملة.[58][59]

برمجيات الفدية للهاتف الجوال

مع تزايد شعبية برمجيات الفدية الخبيثة على أنظمة الحاسب الأساسية، انتشر أيضاً استهداف برمجيات الفدية لـ نظام تشغيل الجوال. عادةً ما تكون الرسائل الفعلية لبرمجيات الفدية للهاتف الجوال عبارة عن أدوات حظر، حيث لا يوجد حافز يذكر لتشفير البيانات حيث يمكن استعادتها بسهولة عبر المزامنة عبر الإنترنت.[60] تستهدف برمجيات الفدية للهاتف الجوال عادةً النظام الأساسي أندرويد، حيث تسمح بتثبيت التطبيقات من مصادر خارجية.[60][61]يتم عادةً توزيع الرسائل الفعلية على هيئة ملف حزمة تطبيقات أندرويد مُثبَّت بواسطة مستخدم غير متشكك ؛ قد يحاول عرض رسالة حظر فوق جميع التطبيقات الأخرى،[61]بينما استخدم آخر شكلاً من أشكال تصيد النقر لجعل المستخدم يمنحه امتيازات "مسؤول الجهاز" لتحقيق وصول أعمق إلى النظام.[62]

تم استخدام أساليب مختلفة على أجهزة آي أو إس، مثل استغلال حسابات آي كلاود واستخدام نظام جد آيفوني لقفل الوصول إلى الجهاز.[63] في آي أو إس 10.3، قامت أپل بتصحيح خطأ في التعامل مع نوافذ جاڤا سكرپت المنبثقة في سفاري التي تم استغلالها بواسطة مواقع برمجيات الفدية.[64] لقد ثبت مؤخراً أن برامج الفدية قد تستهدف أيضاً بنى ARM مثل تلك التي يمكن العثور عليها في أجهزة إنترنت الأشياء (IoT) المختلفة، مثل أجهزة إحاطة إنترنت الأشياء الصناعية.[65]

في أغسطس 2019، أوضح الباحثون أنه من الممكن إصابة كاميرات DSLR ببرمجيات الفدية.[66]غالباً ما تستخدم الكاميرات الرقمية پروتوكول نقل الصور (پروتوكول PTP - پروتوكول معياري يُستخدم لنقل الملفات.) وجد الباحثون أنه من الممكن استغلال الثغرات الأمنية في الپروتوكول لإصابة الكاميرا (الكاميرات) المستهدفة ببرمجيات الفدية (أو تنفيذ أي تعليمات برمجية عشوائية). تم تقديم هذا الهجوم في المؤتمر الأمني دِف كون في لاس ڤيگاس كدليل على هجوم المفهوم (وليس كبرمجية خبيثة محمل ببرمجيات ضارة فعلية).

أمثلة جديرة بالذكر

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

رڤتون

في عام 2012، بدأ أحد فيروسات طروادة أحد برامج الفدية الرئيسية المعروف باسم رڤتون بالانتشار. استناداً إلى حصان طروادة القلعة (والتي هي نفسها تستند إلى زوس طروادة)، تعرض رسائلها الفعلية تحذيراً من وكالة إنفاذ القانون تدعي أنه تم استخدام الحاسب في أنشطة غير قانونية، مثل تنزيل برامج غير مرخصة أو استغلال الأطفال في المواد الإباحية. بسبب هذا السلوك، يشار إليه عادةً باسم "حصان طروادة الشرطة".[67][68][69] يُعلم التحذير المستخدم أنه لفتح نظامه، سيتعين عليه دفع غرامة باستخدام قسيمة من خدمة نقدية مجهولة مسبقة الدفع مثل يوكاش أو دفع مسبق عبر الإنترنت. لزيادة الوهم بأن أجهزة إنفاذ القانون تتعقب الحاسب، تعرض الشاشة أيضاً عنوان آي پي للحاسب، بينما تعرض بعض الإصدارات لقطات من كاميرا الوب للضحية لإعطاء الوهم بأن المستخدم يتم تسجيله.[6][70]

بدأ رڤتون في البداية في الانتشار في مختلف البلدان الأوروبية في أوائل عام 2012.[6] تمت ترجمة المتغيرات باستخدام قوالب تحمل شعارات منظمات إنفاذ القانون المختلفة بناءً على بلد المستخدم؛ على سبيل المثال، اشتملت المتغيرات المستخدمة في المملكة المتحدة على العلامات التجارية لمنظمات مثل فرق التحقيق الرئيسية و وحدة الشرطة القومية للجرائم الإلكترونية. احتوى إصدار آخر على شعار جمعية جمع الحقوق PRS للموسيقى، والتي اتهمت المستخدم تحديداً بتنزيل الموسيقى بشكل غير قانوني.[71]في بيان تم تحذير فيه الجمهور من البرمجيات الخبيثة، أوضحت شرطة العاصمة أنها لن تغلق جهاز الحاسب أبداً بهذه الطريقة كجزء من التحقيق..[6][15]

في مايو 2012، اكتشف باحثو التهديد ترند مايكرو نماذج للتغيرات في الولايات المتحدة و كندا، مما يشير إلى أن مؤلفيها ربما كانوا يخططون لاستهداف المستخدمين في أمريكا الشمالية.[72] بحلول أغسطس 2012، بدأ نوع جديد من رڤتون في الانتشار في الولايات المتحدة، مدعياً أنه يتطلب دفع غرامة قدرها 200 $ إلى مكتب التحقيقات الفيدرالي باستخدام بطاقة مونيپاك.[7][8][70] في فبراير 2013، ألقي القبض على مواطن روسي في دبي من قبل السلطات الإسبانية لصلته بشبكة إجرامية كانت تستخدم رڤتون؛ تم القبض على عشرة أشخاص آخرين بتهم تبييض الأموال.[73] في أغسطس 2014، أفادت برمجيات أڤاست أنها عثرت على بدائل جديدة من رڤتون توزع أيضاً برمجيات ضارة لسرقة كلمات المرور كجزء من رسائلها الفعلية.[74]

كرپتولوكر

ظهر تشفير برمجيات الفدية مرة أخرى في سبتمبر 2013 باستخدام حصان طروادة يُعرف باسم كرپتولوكر، والذي أنشأ زوج مفاتيح RSA بحجم 2048 بت وتم تحميله بدوره إلى مخدم أوامر وتحكم، ويستخدم لتشفير الملفات باستخدام القائمة البيضاء لامتداد ملفات محددة. هدد البرنامج الخبيث بحذف المفتاح الخاص إذا لم يتم دفع بتكوين أو قسيمة نقدية مدفوعة مسبقاً في غضون 3 أيام من الإصابة. نظراً لحجم المفتاح الكبير للغاية الذي يستخدمه، فقد اعتبر المحللون والمتضررون من حصان طروادة أنه من الصعب للغاية إصلاح كرپتولوكر.[24][75][76][77]حتى بعد انقضاء الموعد النهائي، لا يزال من الممكن الحصول على المفتاح الخاص باستخدام أداة عبر الإنترنت، ولكن السعر سيرتفع إلى 10 بتكوين - والتي تكلف حوالي 2300 دولار أمريكي اعتباراً من نوفمبر 2013.[78][79]

تم عزل كرپتولوكر من خلال الاستيلاء على بوتنت گيم أوڤر زوس كجزء من عملية توڤار ، كما أعلنت رسمياً من قبل وزارة العدل الأمريكية في 2 يونيو 2014. كما أصدرت وزارة العدل علناً لائحة اتهام ضد الهاكر الروسي إڤجيني بوگاتشيڤ لتورطه المزعوم في بوتنت.[80][81]تشير التقديرات إلى أنه تم ابتزاز البرمجيات الخبيثة بما لا يقل عن 3 ملايين دولار أمريكي إغلاقها.[11]

كرپتولوكر .إف و تورنتلوكر

في سبتمبر 2014، ظهرت موجة من أحصنة طروادة لبرمجيات الفدية استهدفت أولاً المستخدمين في أستراليا، تحت الاسمين كرپتووول و كرپتولوكر (وهو، كما هو الحال مع كرپتولوكر 2.0، لا علاقة له بـ كرپتولوكر الأصلي). انتشرت أحصنة طروادة عبر رسائل بريد إلكتروني احتيالية تدعي أنها فشلت في إخطارات تسليم الطرود من أستراليا پوست؛ لتجنب الكشف عن طريق الماسحات الضوئية للبريد الإلكتروني التي تتبع جميع الروابط الموجودة على الصفحة للبحث عن البرمجيات الخبيثة، تم تصميم هذا المتغير لمطالبة المستخدمين بزيارة صفحة الوب وإدخال رمز حروف تحقق قبل تنزيل الرسالة الفعلية، مما يمنع مثل هذه العمليات الآلية من القدرة على مسح الرسالة الفعلية. قررت سيمانتك أن هذه البدائل الجديدة، والتي حددتها باسم كرپتولوكر .إف، لم تكن مرتبطة مرة أخرى بـ كرپتولوكر الأصلي بسبب الاختلافات في تشغيلها.[82][83] كانت هيئة الإذاعة الأسترالية ضحية بارزة لأحصنة طروادة. فقد تعطلت البرمجة الحية على قناتها الإخبارية إيه بي سي نيوز 24 لمدة نصف ساعة وتحولت إلى استوديوهات ملبورن بسبب إصابة كرپتووول على أجهزة الحاسب في استوديو سيدني.[84][85][86]

احتوى حصان طروادة آخر في هذه الموجة، تورنتلوكر، في البداية على عيب في التصميم مشابه لـ كرپتودفنس. استخدم نفس المفتاح المتدفق لكل جهاز حاسب مصاب، مما يجعل التغلب على التشفير أمراً بسيطاً. ومع ذلك، تم إصلاح هذا الخلل في وقت لاحق.[37]بحلول أواخر نوفمبر 2014، قُدر أن أكثر من 9000 مستخدم قد أصيبوا بـ تورنتلوكر في أستراليا وحدها، بعد تركيا فقط مع 11700 إصابة.[87]

كرپتووول

ظهر حصان طروادة رئيسي آخر لبرمجيات الفدية يستهدف وندوز، وهو كرپتووول، لأول مرة في عام 2014. تم توزيع سلالة واحدة من كرپتووول كجزء من حملة الإعلانات الخبيثة على شبكة إعلانات زيدو في أواخر سبتمبر 2014 والتي استهدفت العديد من مواقع الوب الرئيسية؛ إعادة توجيه الإعلانات إلى مواقع الوب المارقة التي تستخدم البرنامج المساعد للمتصفح لتنزيل الرسالة الفعلية. أشار باحث شبكات باراكودا أيضاً إلى أن الرسالة الفعلية تم توقيعها باستخدام توقيع رقمي في محاولة لتبدو جديرة بالثقة لبرامج الأمان.[88] يستخدم كرپتووول 3.0 رسالة فعلية مكتوبة في جاڤاسكريپت كجزء من مرفق بريد إلكتروني، والذي يقوم بتنزيل الملفات التنفيذية المتخفية في صورة JPG. لمزيد من التهرب من الاكتشاف، تنشئ البرمجيات الخبيثة مثيلات جديدة من explorer.exe و svchost.exe للاتصال بخوادمها. عند تشفير الملفات، تحذف البرمجيات الخبيثة أيضاً النسخ الاحتياطية لوحدات التخزين وتثبت برامج التجسس التي تسرق كلمات المرور و محفظة بتكوين.[89]

أفاد مكتب التحقيقات الفيدرالي في يونيو 2015 أن ما يقرب من 1000 ضحية قد اتصلوا مركز شكاوى جرائم الإنترنت التابع للمكتب للإبلاغ عن إصابات كرپتووول، وخسائر تقدر بما لا يقل عن 18 مليون دولار.[12]

عزز أحدث إصدار، كرپتووول 4.0، الكود الخاص به لتجنب اكتشاف برامج مكافحة الفيروسات، ولا يقوم بتشفير البيانات الموجودة في الملفات فحسب، بل أيضاً أسماء الملفات.[90]

فوسوب

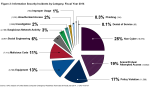

فوسوب هي إحدى عائلات برمجيات الفدية الرئيسية للجوال. بين أبريل 2015 ومارس 2016، كان حوالي 56 في المائة من برمجيات الفدية التي تم حسابها على الأجهزة المحمولة هي فوسوب.[91]

مثل برمجية الفدية النموذجية للجوال، فإنه يستخدم أساليب تخويف لابتزاز الأشخاص لدفع فدية.[92] يتظاهر البرنامج بأنه سلطة اتهام، ويطالب الضحية بدفع غرامة تتراوح من 100 دولار إلى 200 USD أو مواجهة تهمة وهمية. بشكل مفاجئ، تقترح فوسوب استخدام بطاقات هدايا آي تيونز للدفع. بالإضافة إلى ذلك، يؤدي النقر على المؤقت لأسفل على الشاشة إلى زيادة قلق المستخدمين أيضاً. من أجل إصابة الأجهزة، يتنكر فوسوب كمشغل فيديو إباحي. وبالتالي، فإن الضحايا، معتقدين أنه خبيث، يقومون بتنزيل فوسوب عن غير قصد.[93]

عندما يتم تثبيت فوسوب، فإنه يتحقق أولاً من اللغة المستخدمة في الجهاز. إذا كانت تستخدم لغات روسية أو بعض لغات أوروبا الشرقية، فإن فوسوب لا يفعل شيئاً. خلاف ذلك، يستمر في قفل الجهاز ويطلب فدية. ومن بين الضحايا، يوجد حوالي 40٪ منهم في ألمانيا، تليها المملكة المتحدة والولايات المتحدة بنسبة 14.5٪ و 11.4٪ على التوالي.

يشترك فوسوب في الكثير مع سمول، وهي عائلة رئيسية أخرى من برمجيات الفدية على الأجهزة المحمولة. فقد مثلوا أكثر من 93٪ من برمجيات الفدية على الأجهزة المحمولة بين عامي 2015 و 2016.

وانا كراي

في مايو 2017، انتشر هجوم برمجية الفدية واناكراي عبر الإنترنت، باستخدام متجه استغلال اسمه إترنالبلو، والذي يُزعم أنه تم تسريبه من وكالة الأمن القومي الأمريكية. أصاب هجوم برامج الفدية غير المسبوق من حيث الحجم،[94] أكثر من 230 ألف جهاز حاسب في أكثر من 150 دولة،[95]باستخدام 20 لغة مختلفة للمطالبة بالمال من المستخدمين باستخدام العملة المشفرة بتكوين. فقد طالب وانا كراي بمبلغ 300 دولار أمريكي لكل جهاز حاسب.[96]وقد أثر الهجوم على تلفونيكا والعديد من الشركات الكبرى الأخرى في إسبانيا، وكذلك أجزاء من الخدمات الصحية القومية (NHS) البريطانية، حيث اضطرت 16 مستشفى على الأقل إلى رفض المرضى أو إلغاء العمليات المجدولة،[97] فيديكس، دويتشه بان، هوندا،[98] رنو، بالإضافة إلى وزارة الداخلية الروسية والاتصالات الروسية ميگافون.[99]حيث أعطى المهاجمون ضحاياهم مهلة 7 أيام من يوم إصابة أجهزة الحاسب الخاصة بهم، وبعد ذلك سيتم حذف الملفات المشفرة.[100]

پتيا

تم اكتشاف پتيا لأول مرة في مارس 2016؛ على عكس الأشكال الأخرى لتشفير برمجيات الفدية، تهدف البرمجيات الخبيثة إلى إصابة سجل الإقلاع الرئيسي، وتثبيت رسالة فعلية تقوم بتشفير جداول الملفات الخاصة بنظام الملفات إن تي إف إس في المرة التالية التي يقوم فيها النظام المصاب بالإقلاع، مما يؤدي إلى حظر النظام من الإقلاع في وندوز حتى يتم دفع الفدية. ذكرت تشك پوينت أنه على الرغم مما يعتقد أنه تطور مبتكر في تصميم برمجيات الفدية، فقد أدى ذلك إلى إصابات أقل نسبياً من برمجيات الفدية الأخرى النشطة في نفس الإطار الزمني.[101]

في 27 يونيو 2017، تم استخدام نسخة معدلة بشكل كبير من پتيا لهجوم إلكتروني عالمي يستهدف بشكل أساسي أوكرانيا (ولكنه يؤثر على العديد من البلدان[102]). تم تعديل هذا الإصدار للنشر باستخدام نفس استغلال إترنالبلو الذي استخدمه واناكراي. نظراً لتغيير آخر في التصميم، فإنه أيضاً غير قادر على فتح نظام فعلياً بعد دفع الفدية؛ أدى ذلك إلى تكهن المحللين الأمنيين بأن الهجوم لم يكن يهدف إلى تحقيق أرباح غير مشروعة، ولكن لمجرد إحداث اضطراب.[103][104]

باد رابت

في 24 أكتوبر 2017، أبلغ بعض المستخدمين في روسيا وأوكرانيا عن هجوم فدية جديد، باسم "باد رابت"، والذي يتبع نمطاً مشابهًا لنمط وانا كراي و پتيا من خلال تشفير جداول ملفات المستخدم ثم المطالبة بدفع بتكوين لفك تشفير معهم. يعتقد إسيت أن برامج الفدية قد تم توزيعها عن طريق تحديث زائف لبرنامج أدوبي فلاش.[105]من بين الوكالات التي تأثرت ببرمجيات الفدية: إنترفاكس، مطار أوديسا الدولي، مترو كييڤ، ووزارة البنية التحتية في أوكرانيا.[106] نظراً لاستخدام هياكل شبكات الشركات في الانتشار، تم اكتشاف برمجيات الفدية أيضاً في بلدان أخرى، بما في ذلك تركيا وألمانيا وبولندا واليابان وكوريا الجنوبية والولايات المتحدة. [107] يعتقد الخبراء أن هجوم الفدية تم ربطه بهجوم Petya في أوكرانيا (خاصةً لأن كود باد رابت يحتوي على العديد من العناصر المتداخلة والقياسية لرمز پتيا/نتپتيا،[108] الإلحاق بـ كراودسترايك باد رابت و دي إل إل الخاص بـ نتپتيا (مكتبة الارتباط الديناميكي) التي تشارك 67 بالمائة من نفس الكود[109])على الرغم من أن الهوية الوحيدة للمذنبين هي أسماء الشخصيات من سلسلة صراع العروش المضمنة في الكود.[107]

وجد خبراء الأمن أن برمجيات الفدية لم تستخدم استغلال إترنالبلو للانتشار، وتم العثور على طريقة بسيطة لتلقيح جهاز غير متأثر يعمل بإصدارات وندوز أقدم بحلول 24 أكتوبر 2017.[110][111] علاوة على ذلك، فإن المواقع التي تم استخدامها لنشر تحديث فلاش الزائف أصبحت غير متصلة بالإنترنت أو تمت إزالة ملفات الإشكالية في غضون أيام قليلة من اكتشافها، مما أدى بشكل فعال إلى القضاء على انتشار باد رابت.[107]

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

سامسام

في عام 2016، ظهرت سلسلة جديدة من برمجيات الفدية التي كانت تستهدف مخدمات جيهبوس[112]تم العثور على هذه السلالة، المسماة " سامسام"، لتجاوز عملية التصيد الاحتيالي أو التنزيلات غير المشروعة لصالح استغلال الثغرات الأمنية على المخدمات الضعيفة.[113] تستخدم البرمجيات الخبيثة هجوم القوة العمياء لـ پروتوكول سطح المكتب البعيد لتخمين كلمات المرور الضعيفة حتى يتم كسر إحداها. كان الفيروس وراء الهجمات التي استهدفت الحكومة وأهداف الرعاية الصحية، مع حدوث عمليات اختراق ملحوظة ضد مدينة فارمنگتون، نيو مكسيكو، و إدارة النقل في كولورادو، و مقاطعة ديڤدسون، كارولاينا الشمالية، و في الآونة الأخيرة، تم خرق كبير للأمان على البنية التحتية لـ أتلانتا.[113]

محمد مهدي شاه منصوري (مواليد قم، إيران عام 1991) وفرامارز شاهي ساڤاندي (مواليد شيراز، إيران ، عام 1984) مطلوبان من قبل مكتب التحقيقات الفدرالي بزعم إطلاق برمجية الفدية سامسام.[114] يُزعم أن الاثنين جنا 6 ملايين دولار من الابتزاز وتسببا في أضرار بأكثر من 30 مليون دولار باستخدام البرمجيات الخبيثة.[115]

سيسكي

سيسكي هي أداة تم تضمينها مع أنظمة التشغيل القائمة على وندوز إن تي لتشفير قاعدة بيانات حساب المستخدم، اختيارياً بكلمة مرور. تم استخدام هذه الأداة أحياناً بشكل فعال كبرمجية فدية أثناء عملية احتيال الدعم الفني - حيث قد يستخدم المتصل الذي لديه إمكانية الوصول عن بُعد إلى الحاسب الأداة لقفل المستخدم من أجهزة الحاسب الخاصة به بكلمة مرور معروفة له فقط.[116] تمت إزالة سيسكي من الإصدارات الأحدث من وندوز 10 و مخدم وندوز في عام 2017، نظراً لكونه قديماً و "معروف أنه يستخدمه المتسللون كجزء من عمليات الاحتيال التي تقوم بها برمجيات الفدية"".[117][118]

التعديل

كما هو الحال مع الأشكال الأخرى من البرمجيات الخبيثة، قد لا تكتشف برامج الأمان (برمجيات مكافحة الفيروسات) رسالة برمجية الفدية الفعلية، أو، خاصة في حالة تشفير الرسائل الفعلية، فقط بعد إجراء التشفير أو اكتماله، خاصةً إذا تم نشر إصدار جديد غير معروف لبرنامج الحماية.[119] في حالة الاشتباه في هجوم أو اكتشافه في مراحله المبكرة، يستغرق التشفير بعض الوقت؛ الإزالة الفورية للبرمجيات الخبيثة (عملية بسيطة نسبياً) قبل اكتمالها ستوقف المزيد من الضرر بالبيانات، دون إنقاذ أي ضياعات سابقة.[120][121]

اقترح خبراء الأمن إجراءات احترازية للتعامل مع برمجيات الفدية الخبيثة. سيساعد استخدام البرامج أو سياسات الأمان الأخرى لمنع بدء تشغيل الرسائل الفعلية المعروفة في منع الإصابة، ولكنه لن يحمي من جميع الهجمات[24][122]على هذا النحو، فإن وجود حل نسخ احتياطي مناسب هو مكون مهم للدفاع ضد برمجيات الفدية. لاحظ أنه نظراً لأن العديد من مهاجمي برمجيات الفدية لن يقوموا فقط بتشفير الجهاز المباشر للضحية ولكنهم سيحاولون أيضاً حذف أي نسخ احتياطية جديدة مخزنة محلياً أو يمكن الوصول إليها عبر الشبكة على NAS، فمن المهم أيضاً الحفاظ على نسخ احتياطية من البيانات "غير المتصلة" المخزنة في مواقع لا يمكن الوصول إليها من أي حاسب يحتمل أن يكون مصاباً، مثل محركات أقراص التخزين الخارجية أو الأجهزة التي ليس لديها أي وصول إلى أي شبكة (بما في ذلك الإنترنت)، يمنع الوصول إليها بواسطة برمجيات الفدية. علاوة على ذلك، في حالة استخدام NAS أو التخزين السحابي، يجب أن يكون لدى الحاسب إذن إلحاق فقط بتخزين الوجهة، بحيث لا يمكنه حذف النسخ الاحتياطية السابقة أو استبدالها.

يمكن أن يؤدي تثبيت التحديثات الأمنية الصادرة عن مزودي البرامج إلى التخفيف من نقاط الضعف التي تستفيد منها سلالات معينة للانشار.[123][124][125][126][127] تشمل التدابير الأخرى الصحة الإلكترونية - توخي الحذر عند فتح مرفقات البريد الإلكتروني والروابط، تجزئة الشبكة، وإبقاء أجهزة الحاسب المهمة معزولة عن الشبكات.[128][129]علاوة على ذلك، للحد من انتشار برمجيات الفدية يمكن تطبيق وقاية الإصابة منها.[130]قد يشمل ذلك فصل الأجهزة المصابة من جميع الشبكات والبرامج التعليمية،[131]قنوات الاتصال الفعالة، مراقبة البرمجيات الخبيثة[البحث الأصلي؟] وطرق المشاركة الجماعية[130]

دفاعات نظام الملفات ضد برامج الفدية

يحتفظ عدد من أنظمة الملفات بنسخ\لقطات من البيانات التي تحتفظ بها، والتي يمكن استخدامها لاستعادة محتويات الملفات من وقت سابق لهجوم برمجيات الفدية في حالة عدم قيام برمجية الفدية بتعطيلها.

- في وندوز, غالباً ما تُستخدم خدمة نسخ طيفي للقسم (VSS) لتخزين نسخ احتياطية من البيانات؛ غالباً ما تستهدف برمجيات الفدية هذه اللقطات لمنع الاسترداد، وبالتالي يُنصح في كثير من الأحيان بتعطيل وصول المستخدم إلى أداة المستخدم VSSadmin.exe لتقليل خطر قيام برمجيات الفدية بتعطيل النسخ السابقة أو حذفها.

- في وندوز 10, يمكن للمستخدمين إضافة أدلة أو ملفات محددة إلى التحكم في الوصول إلى المجلد في مدافع\حماية وندوز لحمايتهم من برامج الفدية.[132] يُنصح بإضافة نسخة احتياطية وأدلة مهمة أخرى إلى التحكم في الوصول إلى المجلد.

- تعد مخدمات الملفات التي تعمل بنظام ZFS محصنة عالمياً تقريباً من برمجيات الفدية، لأن ZFS قادر على التقاط حتى نظام ملفات كبير عدة مرات في الساعة، وهذه اللقطات غير قابلة للتغيير (للقراءة فقط) ويمكن استرجاعها بسهولة أو استرداد الملفات في حالة تلف البيانات.[133] بشكل عام، يمكن للمسؤول فقط حذف (ولكن لا يمكنه تعديل) اللقطات\النسخ.

فك تشفير الملفات واستعادتها

هناك عدد من الأدوات المصممة خصيصاً لفك تشفير الملفات المؤمنة بواسطة برمجيات الفدية، على الرغم من أن الاسترداد الناجح قد لا يكون ممكناً.[2][134] إذا تم استخدام نفس مفتاح التشفير لجميع الملفات، فإن أدوات فك التشفير تستخدم الملفات التي يوجد لها نسخ احتياطية غير تالفة ونسخ مشفرة (هجوم نص صريح معروف بلغة تحليل التعمية. ولكنها تعمل فقط عندما كان التشفير الذي استخدمه المهاجم ضعيفاً في البداية، يكون عرضة لهجوم نص صريح معروف)؛ قد يستغرق استرداد المفتاح، إذا كان ذلك ممكناً، عدة أيام.[135]يمكن لأدوات فك تشفير برمجيات الفدية المجانية المساعدة في فك تشفير الملفات المشفرة بواسطة الأشكال التالية من برامج الفدية: AES_NI ،Alcatraz Locker ،Apocalypse ،BadBlock ،Bart ،BTCWare ،Crypt888 ،CryptoMix ، CrySiS ،EncrypTile ،FindZip ،Globe، هدن تير،Jigs LambdaLocker ،Legion ،NoobCrypt ،Stampado ،SZFLocker ،TeslaCrypt ،XData.[136]

بالإضافة إلى ذلك، قد توجد نسخ قديمة من الملفات على القرص، والتي تم حذفها مسبقاً. في بعض الحالات، قد تظل هذه الإصدارات المحذوفة قابلة للاسترداد باستخدام برنامج مصمم لهذا الغرض.

التطور

هذه section مكتوبة مثل انطباعات شخصية أو مقالة بجريدة وقد تحتاج تنظيف. من فضلك، ساعدنا على تحسينها بإعادة كتابتها بأسلوب موسوعي. (February 2020) |

طورت برمجيات الفدية الخبيثة منذ بداياتها عندما كانت محصورة في دولة أو دولتين في أوروبا الشرقية ثم انتشرت عبر المحيط الأطلسي إلى الولايات المتحدة وكندا.[137]فقد تضاعف عدد الهجمات الإلكترونية خلال عام 2020 مقارنة بعام 2019.[138]وتم استخدام الإصدارات الأولى من هذا النوع من البرمجيات الخبيثة تقنيات مختلفة لتعطيل أجهزة الحاسب[137]من خلال قفل جهاز نظام الضحايا (برمجية فدية قافلة) [133]. تتضمن بعض الأمثلة عن كيفية عمل برمجية الفدية هذه ما يلي: قفل الشاشة من خلال عرض رسالة من فرع من سلطات تطبيق القانون المحلية تشير إلى خطوط المستخدم مثل "لقد قمت بتصفح مواد غير مشروعة وعليك دفع غرامة". شوهدت لأول مرة في روسيا بحلول عام 2009 وهم يدعون أنهم رسالة من مايكروسوفت. وقد اعتادت هذه البرمجيات أيضاً على طلب الدفع عن طريق إرسال رسالة نصية قصيرة إلى رقم سعر مميز. وقد عرض الخيار التالي محتوى صورة إباحية وطالب بدفع مقابل إزالته.[137]

في عام 2011، تغيرت التكتيكات، وبدأ المهاجمون في استخدام طرق الدفع الإلكترونية وأضافوا المزيد من اللغات إلى الرسائل التي تغيرت أيضاً بناءً على موقع المستخدم الذي تم الحصول عليه من خلال تحديد الموقع الجغرافي لعناوين IP الخاصة بالمستخدم.[137]

لا يتأثر المستخدمون النهائيون بهذه الهجمات فقط. ولكن تتأثر أيضاً الشركات والكيانات الخاصة والحكومة وحتى المستشفيات. على سبيل المثال، في مجال الرعاية الصحية (على الرغم من أن عام 2015 كان العام الذي حدثت فيه أكبر خروقات لبيانات ePHI وفقاً لـ ONC)، كان عام 2016 هو العام الذي بدأت فيه برمجيات الفدية في الزيادة بشكل كبير في هذا السوق. وفقاً لتقرير تهديدات أمان الإنترنت لعام 2017 الصادر عن شركة سمانتيك، فإن برمجيات الفدية لا تؤثر على أنظمة تكنولوجيا المعلومات فحسب، بل تؤثر أيضاً على رعاية المرضى والعمليات السريرية والفواتير. وجد مجرمو الإنترنت "أنه كان هناك أموال سهلة يمكن جنيها في مجال الرعاية الصحية"، وفقاً لتقرير سيمانتك، الذي تم تطويره باستخدام بيانات من مطالبات التأمين ووزارة الصحة والخدمات الإنسانية الأمريكية (HHS).[139]

ينمو برنامج الفدية بسرعة عبر مستخدمي الإنترنت ولكن أيضاً لبيئة إنترنت الأشياء[137] مما يخلق مشكلة صعبة لـ INFOSEC مع زيادة مساحة سطح الهجوم. إنهم يتطورون إلى هجمات أكثر تعقيداً ويصبحون أكثر مقاومة؛ في الوقت نفسه، أصبح الوصول إليها أكثر سهولة من أي وقت مضى. اليوم، وبسعر رخيص، يمكن للمهاجمين الوصول إلى برمجيات الفدية كخدمة. تكمن المشكلة الكبرى في خسارة بعض المؤسسات والصناعات التي قررت الدفع، مثل مركز هوليوود پرسبيتريان الطبي وميدستار هيلث، ملايين الدولارات.[140] في النهاية، فإن الضغط لتقديم الخدمات للمرضى والحفاظ على حياتهم أمر بالغ الأهمية بحيث يضطرون إلى الدفع، والمهاجم يعرف ذلك. المشكلة هنا هي أنهم بدفع الفدية فهم يمولون الجريمة الإلكترونية.

وفقاً لتقرير سيمانتيك 2019 ISTR، لأول مرة منذ عام 2013، في عام 2018، كان هناك انخفاض ملحوظ في نشاط برمجيات الفدية مع انخفاض بنسبة 20 بالمائة. قبل عام 2017، كان المستهلكون هم الضحايا المفضلون، ولكن في عام 2017 تغير هذا بشكل كبير، وانتقل إلى المؤسسات. في عام 2018، تسارع هذا المسار بنسبة 81 بالمائة من الإصابات مما يمثل زيادة بنسبة 12 بالمائة.[141] تعتمد طريقة التوزيع الشائعة اليوم على حملات البريد الإلكتروني.

كانت أول حالة وفاة تم الإبلاغ عنها بعد هجوم فدية في مستشفى ألماني في أكتوبر 2020.[142]

يعد التدريب على الوعي السيبراني أمراً ضرورياً لاكتشاف الهجمات، في حين أن التكنولوجيا لا يمكنها الحماية من السلوك غير المبالي أو الأحمق.[143]من المهم للمؤسسات مساعدة مستخدميها في التعرف على الاتصال الضار بينما يتم تقديم برامج الفدية عادةً من خلال البريد الإلكتروني وتقنيات الهندسة الاجتماعية إما لتنزيل ملف أو توفير معلومات حساسة أساسية أو اتخاذ بعض الإجراءات التي من شأنها جلب ضرر على المنظمة. وفقاً لتقرير KnowBe4 Osterman، هناك عدد من الأساليب للتدريب على التوعية الأمنية التي تمارسها المنظمات وتديرها فرق أمنية. هناك نهج غرفة الاستراحة وهي اجتماعات خاصة تعقد بشكل دوري للحديث عن الأمن والحماية؛ مقاطع فيديو أمنية شهرية مع مقتطفات قصيرة من معلومات الأمان؛ اختبارات التصيد المحاكاة التي تستهدف المستخدمين برسائل تصيد داخلية؛ نهج جدار الحماية البشري حيث يتعرض الجميع لمحاكاة التصيد الاحتيالي ويتم تحديد الموظفين المعرضين للهجوم؛ ثم هناك نهج لا تفعل شيئاً حيث لا يوجد تدريب للتوعية الإلكترونية في المنظمة.[144]

يجب رعاية برنامج تدريبي فعال وناجح للتوعية الإلكترونية من أعلى المنظمة مع دعم السياسات والإجراءات التي تحدد بشكل فعال تداعيات عدم الامتثال وتكرار التدريب وعملية الاعتراف بالتدريب. بدون رعاية من المديرين التنفيذيين "المستوى C" لا يمكن تجاهل التدريب. أما العوامل الأخرى التي تعتبر أساسية لنجاح برنامج التدريب على الوعي السيبراني فهي إنشاء خط أساس يحدد مستوى معرفة المنظمة لتحديد مكان المستخدمين في معرفتهم قبل التدريب وبعده. أياً كان النهج الذي تقرر المنظمة تنفيذه، من المهم أن يكون لدى المنظمة سياسات وإجراءات مطبقة توفر تدريباً محدثاً، ويتم إجراؤه بشكل متكرر ويحظى بدعم المنظمة بأكملها من أعلى إلى أسفل.

يجب الحفاظ على الاستثمار في التكنولوجيا لاكتشاف هذه التهديدات وإيقافها، ولكن جنباً إلى جنب مع ذلك علينا أن نتذكر ونركز على أضعف رابط لدينا، وهو المستخدم.

الاعتقالات الجنائية والإدانات

زين قيصر

سُجن الطالب البريطاني زين قيصر (24 عاماً) من باركنگ، لندن لأكثر من ست سنوات في محكمة كنگستون كراون بسبب هجماته باستخدام الفدية في عام 2019.[145]ويقال إنه كان "أكثر مجرمي الإنترنت انتشاراً في المملكة المتحدة". وقد أصبح نشطاً عندما كان عمره 17 عاماً فقط. اتصل بالمراقب الروسي في واحدة من أقوى الهجمات، ويعتقد أنها عصابة Lurk للبرمجيات الخبيثة، ورتب لتقسيم أرباحه. كما اتصل بمجرمي الإنترنت من الصين والولايات المتحدة لنقل الأموال. لمدة عام ونصف تقريباً، تظاهر بأنه مورد شرعي للترويج عبر الإنترنت لإعلانات الكتب على بعض مواقع الويب الإباحية القانونية الأكثر زيارة في العالم. وقد احتوت كل من الإعلانات التي تم الترويج لها على مواقع الوب على برمجية الفدية رڤتون من سلالة Angler Exploit Kit (AEK) الخبيثة[146]التي استولت على السيطرة على الجهاز. وقد اكتشف المحققون أرباحاً تقدر بنحو 700 ألف جنيه إسترليني، على الرغم من أن شبكته ربحت أكثر من 4 ملايين جنيه إسترليني. ربما يكون قد أخفى بعض الأموال باستخدام العملات المشفرة. سيطلب برنامج الفدية من الضحايا شراء قسائم گرين دوت مونيپاك، وإدخال الرمز في لوحة رڤتون المعروضة على الشاشة. تم إدخال هذه الأموال في حساب مونيپاك يديره قيصر، والذي كان سيودع بعد ذلك مدفوعات القسيمة في بطاقة خصم متآمر أمريكي - بطاقة السحب الخاصة بريموند أوديجي أوديالي، الذي كان وقتها طالباً في جامعة فلوريدا الدولية خلال عامي 2012 و 2013 و عمل في وقت لاحق لمايكروسوفت. يقوم أوديالي بتحويل الأموال إلى العملة الرقمية لبرتي رزرڤ وإيداعها في حساب لبرتي رزرڤ الخاص بقيصر.[147]

حدث اختراق في هذه القضية في مايو 2013 عندما استولت السلطات من عدة دول على مخدمات لبرتي رزرڤ، وحصلت على إمكانية الوصول إلى جميع معاملاتها وسجل حساباتها. كان قيصر يشغل أجهزة افتراضية مشفرة على جهاز ماك بوك پرو الخاص به مع أنظمة تشغيل ماك و وندوز.[148]لم تتم محاكمته في وقت سابق لأنه تم فرزه بموجب قانون الصحة العقلية في المملكة المتحدة في مشفى گودمايز (حيث تبين أنه يستخدم شبكة واي-فاي الخاصة بالمستشفى للوصول إلى مواقعه الإعلانية.) وادعى محاميه أن قيصر قد عانى من مرض عقلي.[149]وقد اعتقلت الشرطة الروسية 50 عضواً من عصابة لورك للبرمجيات الخبيثة في يونيو 2016.[150]أما أوديالي فهو مواطن أمريكي متجنس من أصل نيجيري، والذي سُجن لمدة 18 شهراً.[151]

تحديات حرية التعبير والعقاب الجنائي

يعد نشر كود هجوم إثبات المفهوم أمراً شائعاً بين الباحثين الأكاديميين والباحثين عن الثغرات الأمنية. إنه يعلم طبيعة التهديد، وينقل خطورة القضايا، ويسمح بوضع تدابير مضادة وتنفيذها. ومع ذلك، يفكر المشرعون بدعم من هيئات إنفاذ القانون في صنع يعد إنشاء برمجية فدية أمر غير قانوني. في ولاية ماريلاند، جعلت المسودة الأصلية لـ HB 340 جريمة إنشاء برمجية فدية، يعاقب عليها بالسجن لمدة تصل إلى 10 سنوات.[152] ومع ذلك، تم حذف هذا الحكم من النسخة النهائية لمشروع القانون.[153] تم القبض على قاصر في اليابان لإنشاء وتوزيع كود برمجية الفدية.[154] حصل كل من يونگ و ينگ على الكود المصدري ANSI C لأحد برمجيات الفدية المشفرة عبر الإنترنت، على موقع cryptovirology.com، منذ عام 2005 كجزء من كتاب علم التعمية الڤيروسية الذي يتم كتابته. لا تزال شفرة المصدر بالنسبة لـ cryptotrojan \كرپتوتروجن موجودة على الإنترنت وهي المرتبطة بمشروع الفصل 2.[155]

انظر ايضاً

المصادر

- ^ أ ب ت ث ج ح خ (1996) "Cryptovirology: extortion-based security threats and countermeasures" in IEEE Symposium on Security and Privacy.: 129–140. doi:10.1109/SECPRI.1996.502676.

- ^ أ ب Schofield, Jack (28 July 2016). "How can I remove a ransomware infection?". The Guardian. Retrieved 28 July 2016.

- ^ Mimoso, Michael (28 March 2016). "Petya Ransomware Master File Table Encryption". threatpost.com. Retrieved 28 July 2016.

- ^ Justin Luna (21 September 2016). "Mamba ransomware encrypts your hard drive, manipulates the boot process". Neowin. Retrieved 5 November 2016.

- ^ Cameron, Dell (13 May 2017). "Today's Massive Ransomware Attack Was Mostly Preventable; Here's How To Avoid It". Gizmodo. Retrieved 13 May 2017.

- ^ أ ب ت ث ج Dunn, John E. "Ransom Trojans spreading beyond Russian heartland". TechWorld. Retrieved 10 March 2012.

- ^ أ ب "New Internet scam: Ransomware..." FBI. 9 August 2012.

- ^ أ ب "Citadel malware continues to deliver Reveton ransomware..." Internet Crime Complaint Center (IC3). 30 November 2012.

- ^ "Ransomware back in big way, 181.5 million attacks since January". Help Net Security. 11 July 2018. Retrieved 20 October 2018.

- ^ "Update: McAfee: Cyber criminals using Android malware and ransomware the most". InfoWorld. 2013-06-03. Retrieved 16 September 2013.

- ^ أ ب "Cryptolocker victims to get files back for free". BBC News. 6 August 2014. Retrieved 18 August 2014.

- ^ أ ب "FBI says crypto ransomware has raked in >$18 million for cybercriminals". Ars Technica. 2015-06-25. Retrieved 25 June 2015.

- ^ أ ب Young, Adam L.; Yung, Moti (2017). "Cryptovirology: The Birth, Neglect, and Explosion of Ransomware". 60 (7). Communications of the ACM: 24–26. Retrieved 27 June 2017.

{{cite journal}}: Cite journal requires|journal=(help) - ^ أ ب "Ransomware squeezes users with bogus Windows activation demand". Computerworld. 2011-04-11. Retrieved 9 March 2012.

- ^ أ ب "Police warn of extortion messages sent in their name". Helsingin Sanomat. Retrieved 9 March 2012.

- ^ أ ب McMillian, Robert (2010-08-31). "Alleged Ransomware Gang Investigated by Moscow Police". PC World. Retrieved 10 March 2012.

- ^ "Ransomware: Fake Federal German Police (BKA) notice". SecureList (Kaspersky Lab). Retrieved 10 March 2012.

- ^ "And Now, an MBR Ransomware". SecureList (Kaspersky Lab). Retrieved 10 March 2012.

- ^ Adam Young (2005). Zhou, Jianying; Lopez, Javier (eds.). "Building a Cryptovirus Using Microsoft's Cryptographic API". Information Security: 8th International Conference, ISC 2005. Springer-Verlag. pp. 389–401.

- ^ Young, Adam (2006). "Cryptoviral Extortion Using Microsoft's Crypto API: Can Crypto APIs Help the Enemy?". International Journal of Information Security. 5 (2): 67–76. doi:10.1007/s10207-006-0082-7. S2CID 12990192.

- ^ Danchev, Dancho (22 April 2009). "New ransomware locks PCs, demands premium SMS for removal". ZDNet. Retrieved 2 May 2009.

- ^ "Ransomware plays pirated Windows card, demands $143". Computerworld. 2011-09-06. Retrieved 9 March 2012.

- ^ Cheng, Jacqui (18 July 2007). "New Trojans: give us $300, or the data gets it!". Ars Technica. Retrieved 16 April 2009.

- ^ أ ب ت "You're infected—if you want to see your data again, pay us $300 in Bitcoins". Ars Technica. 2013-10-17. Retrieved 23 October 2013.

- ^ أ ب "CryptoDefense ransomware leaves decryption key accessible". Computerworld. IDG. April 2014. Retrieved 7 April 2014.

- ^ "What to do if Ransomware Attacks on your Windows Computer?". Techie Motto. Archived from the original on 23 مايو 2016. Retrieved 25 أبريل 2016.

- ^ Adam, Sally (2020-05-12). "The state of ransomware 2020". Sophos News (in الإنجليزية الأمريكية). Retrieved 2020-09-18.

- ^ Kassner, Michael. "Ransomware: Extortion via the Internet". TechRepublic. Retrieved 10 March 2012.

- ^ Sebastiaan von Solms; David Naccache (1992). "On Blind 'Signatures and Perfect Crimes" (PDF). Computers & Security. 11 (6): 581–583. doi:10.1016/0167-4048(92)90193-U. S2CID 23153906. Archived from the original (PDF) on 26 October 2017. Retrieved 25 October 2017.

- ^ Schaibly, Susan (26 September 2005). "Files for ransom". Network World. Retrieved 17 April 2009.

- ^ Leyden, John (24 July 2006). "Ransomware getting harder to break". The Register. Retrieved 18 April 2009.

- ^ Naraine, Ryan (6 June 2008). "Blackmail ransomware returns with 1024-bit encryption key". ZDNet. Retrieved 3 May 2009.

- ^ Lemos, Robert (13 June 2008). "Ransomware resisting crypto cracking efforts". SecurityFocus. Retrieved 18 April 2009.

- ^ Krebs, Brian (9 June 2008). "Ransomware Encrypts Victim Files with 1,024-Bit Key". The Washington Post. Retrieved 16 April 2009.

- ^ "Kaspersky Lab reports a new and dangerous blackmailing virus". Kaspersky Lab. 5 June 2008. Retrieved 11 June 2008.

- ^ Violet Blue (22 December 2013). "CryptoLocker's crimewave: A trail of millions in laundered Bitcoin". ZDNet. Retrieved 23 December 2013.

- ^ أ ب "Encryption goof fixed in TorrentLocker file-locking malware". PC World. 2014-09-17. Retrieved 15 October 2014.

- ^ "Cryptolocker 2.0 – new version, or copycat?". WeLiveSecurity. ESET. 2013-12-19. Retrieved 18 January 2014.

- ^ "New CryptoLocker Spreads via Removable Drives". Trend Micro. 2013-12-26. Retrieved 18 January 2014.

- ^ "Synology NAS devices targeted by hackers, demand Bitcoin ransom to decrypt files". ExtremeTech. Ziff Davis Media. Retrieved 18 August 2014.

- ^ "File-encrypting ransomware starts targeting Linux web servers". PC World. IDG. 2015-11-09. Retrieved 31 May 2016.

- ^ "Cybercriminals Encrypt Website Databases in "RansomWeb" Attacks". SecurityWeek. Retrieved 31 May 2016.

- ^ "Hackers holding websites to ransom by switching their encryption keys". The Guardian. Retrieved 31 May 2016.

- ^ "The new .LNK between spam and Locky infection". Blogs.technet.microsoft.com. 2016-10-19. Retrieved 25 October 2017.

- ^ Muncaster, Phil (13 April 2016). "PowerShell Exploits Spotted in Over a Third of Attacks".

- ^ "New ransomware employs Tor to stay hidden from security". The Guardian. Retrieved 31 May 2016.

- ^ أ ب "The current state of ransomware: CTB-Locker". Sophos Blog. Sophos. 2015-12-31. Retrieved 31 May 2016.

- ^ Brook, Chris (4 June 2015). "Author Behind Ransomware Tox Calls it Quits, Sells Platform". Retrieved 6 August 2015.

- ^ Dela Paz, Roland (29 يوليو 2015). "Encryptor RaaS: Yet another new Ransomware-as-a-Service on the Block". Archived from the original on 2 أغسطس 2015. Retrieved 6 أغسطس 2015.

- ^ أ ب "Symantec classifies ransomware as the most dangerous cyber threat – Tech2". 2016-09-22. Retrieved 2016-09-22.

- ^ "Ransomware reportedly to blame for outage at US hospital chain". The Verge. Retrieved 28 September 2020.

- ^ Leyden, John. "Russian cops cuff 10 ransomware Trojan suspects". The Register. Retrieved 10 March 2012.

- ^ "Criminals push ransomware hosted on GitHub and SourceForge pages by spamming 'fake nude pics' of celebrities". TheNextWeb. 2013-02-07. Retrieved 17 July 2013.

- ^ "New OS X malware holds Macs for ransom, demands $300 fine to the FBI for 'viewing or distributing' porn". TheNextWeb. 2013-07-15. Retrieved 17 July 2013.

- ^ "Man gets ransomware porn pop-up, goes to cops, gets arrested on child porn charges". Ars Technica. 2013-07-26. Retrieved 31 July 2013.

- ^ (2003) "Non-Zero Sum Games and Survivable Malware" in IEEE Systems, Man and Cybernetics Society Information Assurance Workshop.: 24–29.

- ^ A. Young, M. Yung (2004). Malicious Cryptography: Exposing Cryptovirology. Wiley. ISBN 978-0-7645-4975-5.

- ^ Arntz, Pieter (2020-07-10). "Threat spotlight: WastedLocker, customized ransomware". Malwarebytes Labs (in الإنجليزية الأمريكية). Retrieved 2020-07-27.

- ^ Ricker, Thomas (2020-07-27). "Garmin confirms cyber attack as fitness tracking systems come back online". The Verge (in الإنجليزية). Retrieved 2020-07-27.

- ^ أ ب "Ransomware on mobile devices: knock-knock-block". Kaspersky Lab. Retrieved 6 Dec 2016.

- ^ أ ب "Your Android phone viewed illegal porn. To unlock it, pay a $300 fine". Ars Technica. Retrieved 9 April 2017.

- ^ "New Android ransomware uses clickjacking to gain admin privileges". PC World. 2016-01-27. Retrieved 9 April 2017.

- ^ "Here's How to Overcome Newly Discovered iPhone Ransomware". Fortune. Retrieved 9 April 2017.

- ^ "Ransomware scammers exploited Safari bug to extort porn-viewing iOS users". Ars Technica. 2017-03-28. Retrieved 9 April 2017.

- ^ Al-Hawawreh, Muna; den Hartog, Frank; Sitnikova, Elena (2019). "Targeted Ransomware: A New Cyber Threat to Edge System of Brownfield Industrial Internet of Things". IEEE Internet of Things Journal. 6 (4): 7137–7151. doi:10.1109/JIOT.2019.2914390. S2CID 155469264.

- ^ Palmer, Danny. "This is how ransomware could infect your digital camera". ZDNet (in الإنجليزية). Retrieved 2019-08-13.

- ^ "Gardaí warn of 'Police Trojan' computer locking virus". TheJournal.ie. Retrieved 31 May 2016.

- ^ "Barrie computer expert seeing an increase in the effects of the new ransomware". Barrie Examiner. Postmedia Network. Retrieved 31 May 2016.

- ^ "Fake cop Trojan 'detects offensive materials' on PCs, demands money". The Register. Retrieved 15 August 2012.

- ^ أ ب "Reveton Malware Freezes PCs, Demands Payment". InformationWeek. Retrieved 16 August 2012.

- ^ Dunn, John E. "Police alert after ransom Trojan locks up 1,100 PCs". TechWorld. Retrieved 16 August 2012.

- ^ Constantian, Lucian (2012-05-09). "Police-themed Ransomware Starts Targeting US and Canadian Users". PC World. Retrieved 11 May 2012.

- ^ "Reveton 'police ransom' malware gang head arrested in Dubai". TechWorld. Retrieved 18 October 2014.

- ^ "'Reveton' ransomware upgraded with powerful password stealer". PC World. 2014-08-19. Retrieved 18 October 2014.

- ^ "Disk encrypting Cryptolocker malware demands $300 to decrypt your files". Geek.com. 2013-09-11. Retrieved 12 September 2013.

- ^ Ferguson, Donna (2013-10-19). "CryptoLocker attacks that hold your computer to ransom". The Guardian. Retrieved 23 October 2013.

- ^ "Destructive malware "CryptoLocker" on the loose – here's what to do". Naked Security. Sophos. 2013-10-12. Retrieved 23 October 2013.

- ^ "CryptoLocker crooks charge 10 Bitcoins for second-chance decryption service". NetworkWorld. 2013-11-04. Retrieved 5 November 2013.

- ^ "CryptoLocker creators try to extort even more money from victims with new service". PC World. 2013-11-04. Retrieved 5 November 2013.

- ^ "Wham bam: Global Operation Tovar whacks CryptoLocker ransomware & GameOver Zeus botnet". Computerworld. IDG. Archived from the original on 3 يوليو 2014. Retrieved 18 أغسطس 2014.

- ^ "U.S. Leads Multi-National Action Against "Gameover Zeus" Botnet and "Cryptolocker" Ransomware, Charges Botnet Administrator". Justice.gov. U.S. Department of Justice. Retrieved 18 August 2014.

- ^ "Australians increasingly hit by global tide of cryptomalware". Symantec. Retrieved 15 October 2014.

- ^ Grubb, Ben (17 September 2014). "Hackers lock up thousands of Australian computers, demand ransom". Sydney Morning Herald. Retrieved 15 October 2014.

- ^ "Australia specifically targeted by Cryptolocker: Symantec". ARNnet. 3 October 2014. Retrieved 15 October 2014.

- ^ "Scammers use Australia Post to mask email attacks". Sydney Morning Herald. 15 October 2014. Retrieved 15 October 2014.

- ^ Steve Ragan (7 October 2014). "Ransomware attack knocks TV station off air". CSO. Retrieved 15 October 2014.

- ^ "Over 9,000 PCs in Australia infected by TorrentLocker ransomware". CSO.com.au. Retrieved 18 December 2014.

- ^ "Malvertising campaign delivers digitally signed CryptoWall ransomware". PC World. 2014-09-29. Retrieved 25 June 2015.

- ^ "CryptoWall 3.0 Ransomware Partners With FAREIT Spyware". Trend Micro. 2015-03-20. Retrieved 25 June 2015.

- ^ Andra Zaharia (5 November 2015). "Security Alert: CryptoWall 4.0 – new, enhanced and more difficult to detect". HEIMDAL. Retrieved 5 January 2016.

- ^ "Ransomware on mobile devices: knock-knock-block". Kaspersky Lab. Retrieved 4 Dec 2016.

- ^ "The evolution of mobile ransomware". Avast. Retrieved 4 Dec 2016.

- ^ "Mobile ransomware use jumps, blocking access to phones". PCWorld. IDG Consumer & SMB. 2016-06-30. Retrieved 4 Dec 2016.

- ^ "Cyber-attack: Europol says it was unprecedented in scale". BBC News. 13 May 2017. Retrieved 13 May 2017.

- ^ "'Unprecedented' cyberattack hits 200,000 in at least 150 countries, and the threat is escalating". CNBC. 14 May 2017. Retrieved 16 May 2017.

- ^ "The real victim of ransomware: Your local corner store". CNET. Retrieved 2017-05-22.

- ^ Marsh, Sarah (12 May 2017). "The NHS trusts hit by malware – full list". The Guardian. Retrieved 12 May 2017.

- ^ "Honda halts Japan car plant after WannaCry virus hits computer network". Reuters. 21 June 2017. Retrieved 21 June 2017.

- ^ "The Latest: Russian Interior Ministry is hit by cyberattack". WTHR.

- ^ Scott, Paul Mozur, Mark; Goel, Vindu (2017-05-19). "Victims Call Hackers' Bluff as Ransomware Deadline Nears". The New York Times. ISSN 0362-4331. Retrieved 2017-05-22.

{{cite news}}: CS1 maint: multiple names: authors list (link) - ^ Constantin, Lucian. "Petya ransomware is now double the trouble". NetworkWorld. Retrieved 2017-06-27.

- ^ "Ransomware Statistics for 2018 | Safety Detective". Safety Detective. 2018-10-23. Retrieved 2018-11-20.

- ^ "Tuesday's massive ransomware outbreak was, in fact, something much worse". Ars Technica. 2017-06-28. Retrieved 2017-06-28.

- ^ "Cyber-attack was about data and not money, say experts". BBC News. 29 June 2017. Retrieved 29 June 2017.

- ^ "'Bad Rabbit' ransomware strikes Ukraine and Russia". BBC. 24 October 2017. Retrieved 24 October 2017.

- ^ Hern, Alex (25 October 2017). "Bad Rabbit: Game of Thrones-referencing ransomware hits Europe". Theguardian.com. Retrieved 25 October 2017.

- ^ أ ب ت Larson, Selena (25 October 2017). "New ransomware attack hits Russia and spreads around globe". CNN. Retrieved 25 October 2017.

- ^ "BadRabbit: a closer look at the new version of Petya/NotPetya". Malwarebytes Labs (in الإنجليزية الأمريكية). 2017-10-24. Retrieved 2019-07-31.

- ^ Palmer, Danny. "Bad Rabbit: Ten things you need to know about the latest ransomware outbreak". ZDNet (in الإنجليزية). Retrieved 2019-07-31.

- ^ Cameron, Dell (24 October 2017). "'Bad Rabbit' Ransomware Strikes Russia and Ukraine". Gizmodo. Retrieved 24 October 2017.

- ^ Palmer, Danny (24 October 2017). "Bad Rabbit ransomware: A new variant of Petya is spreading, warn researchers". ZDNet. Retrieved 24 October 2017.

- ^ Rashid, Fahmida Y. (19 April 2016). "Patch JBoss now to prevent SamSam ransomware attacks". InfoWorld. IDG. Retrieved 23 July 2018.

- ^ أ ب Crowe, Jonathan (March 2018). "City of Atlanta Hit with SamSam Ransomware: 5 Key Things to Know". Barkley vs Malware. Barkley Protects, Inc. Retrieved 18 July 2018.

- ^ Federal Bureau of Investigation, Wanted by the FBI: SamSam Subjects, U.S. Department of Justice, https://www.fbi.gov/wanted/cyber/samsam-subjects/samsam-subjects-fbi-wanted-8-5x11.pdf, retrieved on 5 October 2019

- ^ "Two Iranian Men Indicted for Deploying Ransomware to Extort Hospitals, Municipalities, and Public Institutions, Causing Over $30 Million in Losses" (Press release). United States Department of Justice. 28 November 2018. Retrieved 11 December 2018.

- ^ Whittaker, Zack. "We talked to Windows tech support scammers. Here's why you shouldn't". ZDNet (in الإنجليزية). Retrieved 2019-11-06.

- ^ "Windows 10 Fall Creators Update: syskey.exe support dropped". gHacks. Retrieved 2019-11-06.

- ^ "Syskey.exe utility is no longer supported in Windows 10, Windows Server 2016 and Windows Server 2019". Microsoft. Retrieved 2019-11-06.

- ^ "Yuma Sun weathers malware attack". Yuma Sun. Retrieved 18 August 2014.

- ^ Cannell, Joshua (2013-10-08). "Cryptolocker Ransomware: What You Need To Know, last updated 06/02/2014". Malwarebytes Unpacked. Retrieved 19 October 2013.

- ^ Leyden, Josh. "Fiendish CryptoLocker ransomware: Whatever you do, don't PAY". The Register. Retrieved 18 October 2013.

- ^ "Cryptolocker Infections on the Rise; US-CERT Issues Warning". SecurityWeek. 19 November 2013. Retrieved 18 January 2014.

- ^ "'Petya' Ransomware Outbreak Goes Global". krebsonsecurity.com. Krebs on Security. Retrieved 29 June 2017.

- ^ "How to protect yourself from Petya malware". CNET. Retrieved 29 June 2017.

- ^ "Petya ransomware attack: What you should do so that your security is not compromised". The Economic Times. 29 June 2017. Retrieved 29 June 2017.

- ^ "New 'Petya' Ransomware Attack Spreads: What to Do". Tom's Guide. 27 June 2017. Retrieved 29 June 2017.

- ^ "India worst hit by Petya in APAC, 7th globally: Symantec". The Economic Times. 29 June 2017. Retrieved 29 June 2017.

- ^ "TRA issues advice to protect against latest ransomware Petya | The National". Retrieved 29 June 2017.

- ^ "Petya Ransomware Spreading Via EternalBlue Exploit « Threat Research Blog". FireEye. Retrieved 29 June 2017.

- ^ أ ب Chang, Yao-Chung (2012). Cybercrime in the Greater China Region: Regulatory Responses and Crime Prevention Across the Taiwan Strait. Edward Elgar Publishing. ISBN 9780857936684. Retrieved 30 June 2017.

- ^ "Infection control for your computers: Protecting against cyber crime - GP Practice Management Blog". GP Practice Management Blog. 18 May 2017. Retrieved 30 June 2017.

- ^ "How to Turn On Ransomware Protection in Windows 10". WindowsLoop. 2018-05-08. Retrieved 2018-12-19.

- ^ "Defeating CryptoLocker Attacks with ZFS". ixsystems.com. 27 August 2015.

- ^ "List of free Ransomware Decryptor Tools to unlock files". Thewindowsclub.com. Retrieved 28 July 2016.

- ^ "Emsisoft Decrypter for HydraCrypt and UmbreCrypt Ransomware". Thewindowsclub.com. 2016-02-17. Retrieved 28 July 2016.

- ^ "Ransomware removal tools". Retrieved 19 September 2017.

- ^ أ ب ت ث ج O'Gorman, G.; McDonald, G. (2012), Ransonmware: A Growing Menace, Symantec Security Response, Symantec Corporation, https://www.01net.it/whitepaper_library/Symantec_Ransomware_Growing_Menace.pdf, retrieved on 5 October 2019

- ^ Cyberattack Report ArcTitan (2021-02-18). "Phishing Emails Most Common Beginning of Ransomware Attack". ArcTitan (in الإنجليزية الأمريكية). Retrieved 2021-03-29.

- ^ Robeznieks, A. (2017). "Ransomware Turning Healthcare Cybersecurity Into a Patient Care Issue". Healthcare Business News. Healthcare Financial Management Association. Archived from the original on 16 June 2017.

- ^ Heater, Brian (13 April 2016), The Growing Threat of Ransomware, http://www.cdsystems.com/docs/PcMagRansomware.pdf, retrieved on 5 October 2019

- ^ Activity begins to drop, but remains a challenge for organizations, 24, Symantec Corporation, 2019, p. 16, https://www.symantec.com/security-center/threat-report, retrieved on 5 October 2019

- ^ First death reported following a ransomware attack on a German hospital, ZDNet, https://www.zdnet.com/article/first-death-reported-following-a-ransomware-attack-on-a-german-hospital/, retrieved on 5 October 2020

- ^ Sjouwerman, S. (2011, 2016). CYBERHEIST: The biggest financial threat facing American businesses since the meltdown of 2008. Clearwater, FL: KnowBe4.

- ^ Osterman Research, Inc. (October 2018). "Best Practices for Implementing Security Awareness Training" [Whitepaper]. KnowBe4. Retrieved fromhttps://www.knowbe4.com/hubfs/Best%20Practices%20for%20Implementing%20Security%20Awareness%20Training%20-%20KnowBe4%20Osterman%20(1).pdf.

- ^ Zain Qaiser: Student jailed for blackmailing porn users worldwide, Dominic Casciani, BBC, 9 April 2019

- ^ British hacker sentenced for blackmailing millions of porn site visitors, TESS, APRIL 9, 2019

- ^ Reveton ransomware distributor sentenced to six years in prison in the UK, Catalin Cimpanu, ZDNet April 9, 2019

- ^ How police caught the UK's most notorious porn ransomware baron, MATT BURGESS, Wired, 12 Apr 2019

- ^ Zain Qaiser: Student jailed for blackmailing porn users worldwide, Dominic Casciani, BBC, April 9, 2019

- ^ Angler by Lurk: Why the infamous cybercriminal group that stole millions was renting out its most powerful tool, August 30, 2016

- ^ Florida Man laundered money for Reveton ransomware. Then Microsoft hired him, Shaun Nichols, The register 15 Aug 2018

- ^ Fields, Logan M. (25 February 2017). "The Minority Report – Week 7 – The Half-Way Point". World News.

- ^ NetSec Editor (15 February 2017). "Maryland Ransomware Bill Makes Attacks Felonies". Network Security News.

{{cite web}}:|author=has generic name (help) - ^ Wei, Wang (6 June 2017). "14-Year-Old Japanese Boy Arrested for Creating Ransomware". The Hacker News.

- ^ Young, Adam L.; Yung, Moti (2005). "An Implementation of Cryptoviral Extortion Using Microsoft's Crypto API" (PDF). Cryptovirology Labs. Retrieved 16 August 2017.

قراءات اضافية

- Young, A.; Yung, M. (2004). Malicious Cryptography: Exposing Cryptovirology. Wiley. ISBN 978-0-7645-4975-5.

- Russinovich, Mark (7 January 2013). "Hunting Down and Killing Ransomware". Microsoft TechNet. Microsoft.

- Simonite, Tom (4 February 2015). "Holding Data Hostage: The Perfect Internet Crime? Ransomware (Scareware)". MIT Technology Review.

- Brad, Duncan (2 March 2015). "Exploit Kits and CryptoWall 3.0". The Rackspace Blog! & NewsRoom.

- "Ransomware on the Rise: FBI and Partners Working to Combat This Cyber Threat". NEWS. Federal Bureau of Investigation. 20 January 2015.

- Yang, T.; Yang, Y.; Qian, K.; Lo, D.C.T.; Qian, L. & Tao, L. (2015). 2015 IEEE 17th International Conference on High Performance Computing and Communications, 2015 IEEE 7th International Symposium on Cyberspace Safety and Security, and 2015 IEEE 12th International Conference on Embedded Software and Systems. IEEE Internet of Things Journal, CONFERENCE, AUGUST 2015. pp. 1338–1343. doi:10.1109/HPCC-CSS-ICESS.2015.39. ISBN 978-1-4799-8937-9. S2CID 5374328.

- Richet, Jean-Loup (July 2015). "Extortion on the Internet: the Rise of Crypto-Ransomware" (PDF). Harvard University.

وصلات خارجية

Media related to برمجية فدية at Wikimedia Commons

Media related to برمجية فدية at Wikimedia Commons- Incidents of Ransomware on the Rise – Federal Bureau of Investigation

- CS1 الإنجليزية الأمريكية-language sources (en-us)

- CS1 errors: generic name

- Short description is different from Wikidata

- Articles with hatnote templates targeting a nonexistent page

- All articles that may contain original research

- Articles that may contain original research from June 2017

- مقالات بالمعرفة تحتاج تعديل الأسلوب من February 2020

- كل المقالات التي تحتاج تعديل الأسلوب

- Articles prone to spam from May 2016

- أنواع البرمجيات الخبيثة

- ابتزاز

- رانسوم وير